Функция trusted computing что это

Что такое Trusted Computing: объясняем по-простому

Trusted Computing — это технология безопасности. Специальный чип заботится о том, чтобы и программное обеспечение, и компоненты компьютера были защищены от нелегальных манипуляций со стороны третьих лиц. Со временем использование технологии Trusted Computing все чаще и чаще стало встречаться в мобильных телефонах и планшетах. Так выглядит TPM-чип Итак, если компьютер поддерживает технологию Trusted Computing, значит [. ]

Trusted Computing — это технология безопасности. Специальный чип заботится о том, чтобы и программное обеспечение, и компоненты компьютера были защищены от нелегальных манипуляций со стороны третьих лиц. Со временем использование технологии Trusted Computing все чаще и чаще стало встречаться в мобильных телефонах и планшетах.

Итак, если компьютер поддерживает технологию Trusted Computing, значит он оснащен дополнительным чипом, который называется «Trusted Platform Module» (TPM). Чип собирает информацию о подключенном оборудовании, а также о программном обеспечении, используемом на ПК, и сохраняет эти данные в зашифрованном виде.

При этом операционная система при запуске может считывать информацию с чипа, чтобы проверить, производились ли на компьютере какие-либо изменения. Некоторые программы также могут считывать эти данные.

Если вредоносные программы внесут какие-то изменения в работу компонентов системы или другого программного обеспечения, это будет распознано технологией Trusted Computing. В подобном случае пользователь получит по меньшей мере соответствующее уведомление. В случае необходимости Trusted Computing может даже закрывать взломанные приложения или отключать соединение с интернетом, чтобы защитить систему.

TPM-чип располагается на материнской плате и обладает еще несколькими преимуществами. Помимо всего прочего, к примеру, именно он обеспечивает при работе в операционной системе Windows такую возможность, как шифрование файлов с помощью BitLocker.

Как работает Trusted Computing

Без Trusted Computing компьютер снабжается антивирусной защитой с помощью программного обеспечения. Специальное приложение наблюдает за всеми происходящими на ПК процессами и пытается отражать угрозы безопасности. Trusted Computing начинает работать задолго до того, как на ПК начнется вирусная активность.

Работа чипа происходит следующим образом. Первоначальное состояние оборудования и ПО сохраняется в TPM-чипе и при включении ПК шаг за шагом сравнивается с состоянием актуальным.

В первую очередь проверяется, были ли произведены какие-либо изменения в оборудовании. Например, может жесткий диск может отсутствовать или быть инфицированным вредоносным ПО. Если «низкоуровневые» проверки пройдут успешно, то «высокоуровневые» тесты будут считать, что все в порядке и приступят к своей работе.

После проверки оборудования сканируется BIOS, а после него — так называемый Загрузчик, элементы операционной системы и приложения.

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Поделиться

Похожие материалы (по тегу)

Последнее от aave

Другие материалы в этой категории:

12 комментарии

Хочу поделиться своей проблемой по поводу TPM. Недавно система обновилась

KB4565503 (Build 19041.388) для Windows 10 (версия 2004) В тот же день появился

Синий экран смерти, у меня таково раньше никогда не было. Ошибка 0x00000133

И так стало продолжаться каждый день. Нашел такую информацию : ( Драйвер устройства для доверенного платформенного модуля (TPM) обнаружил неустранимую ошибку, связанную с оборудованием TPM, которая не позволяет использовать службы TPM (например, шифрование данных). Обратитесь за помощью к производителю компьютера.) Пришлось в биосе отключить модуль ТРМ, пока все работает четко.

Может кому-то моя информация поможет

Андрей, спасибо большое за информацию! Это действительно интересно. Жаль только, что пришлось полностью отключать модуль TPM и не нашлось другого решения.

Цифровая лицензия виндовс 10 слетит при этом?

Влад! При чём «при этом»?

Зашел в биос, включил ТПМ. Не пришлось никаких паролей создавать. Ничего инициализировать. Но скорее всего из-за того, что у меня включена учетка мелкософт.

Вопрос, чем грозит нажатие справа команды «Отчистить ТПМ»?

Алексей, в чипе TPM могут храниться какие-то ваши пароли и идентификационные данные (например, для входа в Windows). Также если вы зашифровали свои данные или диски с помощью аппаратного шифрования (используя, например, BitLocker), то не сможете восстановить их.

Поэтому прежде чем очищать модуль TPM, необходимо расшифровать все данные, которые были с помощью него зашифрованы. Перед очисткой желательно создать TPM-файл с резервной копией ключей. Это делается в оснастке TPM.

Рекомендуется очищать модуль при продаже компьютера другому владельцу или при неполадках в работе чипа.

Владимир! В таком случае лучше не отключайте модуль TPM и не обращайте на него внимания. Никакие Ваши данные он не может «украсть» или повредить. Вероятно, модуль был активирован производителем ноутбука.

Доверительные вычисления (Trustworthy computing)

Trusted computing и trustworthy computing

В инициативе доверительных вычислений trusted computing означает, что данному вычислительному процессу может доверять производитель вычислительного устройства и разработчик программного обеспечения. Далее речь пойдет именно о trusted computing (доверительных вычислениях).

Создатели идеи доверительных вычислений

История доверительных вычислений

Относительно сертификации необходимых для цифровых подписей открытых ключей не дается никаких пояснений. Как можно прочитать во втором разделе, авторы допускают даже сеть доверия Web of Trust, известную по PGP/GnuPG.

Основы доверительных вычислений

Подтверждающий ключ (Endorsement Key)

Безопасный ввод/вывод

Чтобы подтвердить, что используемое для ввода/вывода программное обеспечение действительно есть программное обеспечение, которое должно выполнять ввод/вывод, используются контрольные суммы. Таким образом можно выявить часть вредоносного программного обеспечения.

Memory curtaining

Для обеспечения повышенной надежности областей памяти, содержащих особо важные данные (например, криптографические ключи), эти области памяти изолируются. Даже операционная система может получить доступ только к некоторым областям изолированной памяти. Таким образом можно запретить части вредоносного программного обеспечения получить доступ к данным системными средствами.

Sealed storage

Можно зашифровать данные при помощи ключей устройств или программ, обрабатывающих эти данные. То есть получить доступ к этим данным сможет только эта копия программы в паре с именно этим экземпляром устройства (очевидно, можно потребовать наличия любого числа конкретных программ и устройств, а также типов программ или устройств). Таким образом можно, например, предотвратить прослушивание музыки на нелицензионном плеере.

Remote attestation

Аппаратное обеспечение может сообщать подтвержденную сертификатом информацию о том, какое программное обеспечение сейчас выполняется. Информация часто шифруется открытым ключом наблюдаемой программы или программы, запрашивающей информацию, то есть никто больше, включая пользователя компьютера, не сможет получить доступ к этой информации. Удаленное наблюдение позволит авторизованным организациям обнаруживать изменения, происходящие на компьютере пользователя. Таким образом, например, компании-производители программного обеспечения смогут предотвратить изменения своего программного обеспечения с целью обойти его ограничения.

Как происходит процесс загрузки

Возможные применения доверительных вычислений

Digital Rights Management (DRM)

Считается, что идея доверительных вычислений возникла именно для защиты авторского права. Каким образом здесь используются доверительные вычисления?

Например, загрузка файла с музыкой. С помощью удаленного наблюдения можно разрешить проигрывать данный файл только на той программе-плеере, которая не нарушает правила компании звукозаписи (считаем, что у компании звукозаписи есть список таких программ). Закрытое хранилище не позволит пользователю открыть этот файл с помощью другого плеера или другого компьютера. Музыка будет проигрываться в скрываемой памяти, что не позволит пользователю сделать нелегальную копию файла во время проигрывания. Безопасный ввод/вывод не позволит перехватить данные, передаваемые звуковой системе, и сделать таким способом нелегальную копию.

Выявление мошенничества (cheating) в online-играх

Часть игроков многопользовательских online-игр модифицируют свою копию игры с целью получения несправедливого преимущества в игре. С помощью удаленного наблюдения, безопасного ввода/вывода и сокрытия памяти серверы игры могут убедиться, что их игроки используют неизмененные копии игры.

Защиты от кражи идентификатора

Рассмотрим активно развивающееся в последние годы online банковское дело. При соединении пользователя с сервером банка можно использовать удаленное наблюдение. То есть страница сервера с полями для ввода данных будет отображена только в том случае, если сервер подтвердит, что он действительно является сервером этого online-банка. Далее введенные пользователем и зашифрованные номер счета и PIN передаются по сети.

Защита от вирусов и шпионов (spyware)

Рассмотрим такой пример: на некотором сайте можно скачать модифицированный клиент ICQ, содержащий код, который загружает на компьютер вирус или перехватывает и журналирует все события клавиатуры. Операционная система обнаружит отсутствие правильной цифровой подписи у измененного клиента ICQ и проинформирует пользователя.

Тем самым вирусы или другое вредоносное ПО не смогут запуститься, так как они не будут входить в число доверенных приложений, имеющих цифровую подпись или помеченных иным образом.

Доверительные вычисления могут быть использованы разработчиками антивирусов для предотвращения повреждения вирусами их антивирусов.

Защита биометрических аутентификационных данных

Устройства биометрической аутентификации могут использовать доверительные вычисления для предотвращения установки шпионских программ. Для биометрических устройств особенно остро стоит вопрос кражи аутентификационных данных, так как в отличие от пароля они не могут быть изменены.

Верификация удаленных вычислений для grid computing

С помощью доверительных вычислений можно гарантировать, что результаты вычислений участников grid computing не поддельны и действительно соответствуют поставленной для данного компьютера задаче. Это позволит проводить вычисления с использованием большого числа компьютеров (например, для задач симуляции в метеорологии), не прибегая к дополнительным вычислениям для проверки подлинности данных.

Как включить TPM 2.0 в BIOS

TPM 2.0 – является одним из основных требований операционной системы Windows 11, которая была недавно представлена компанией Microsoft. Без TPM 2.0 и Secure Boot установка или обновление до Windows 11 будет невозможно.

Поэтому многих пользователей заинтересовало, как включить TPM 2.0 в BIOS материнской платы и что для этого необходимо. В данной статье мы расскажем, как проверить включен ли TPM на компьютере, как его включить в BIOS и как подобрать и установить внешний TPM модуль для материнской платы.

Как проверить включен ли TPM на компьютере

Перед тем, как что-либо предпринимать, стоит уточнить текущее состояние TPM на вашем компьютере. Возможно, уже все включено и работает. В этом случае для обновления до Windows 11 ничего делать не придется.

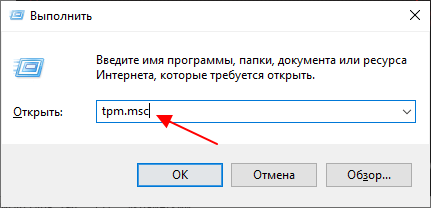

Чтобы узнать включен ли TPM на компьютере нужно воспользоваться программой « Управление доверенным платформенным модулем на локальном компьютере », которая входит в состав операционной системы Windows 10. Для этого нужно открыть меню « Выполнить » (комбинация клавиш Win-R ) и ввести команду « tpm.msc ».

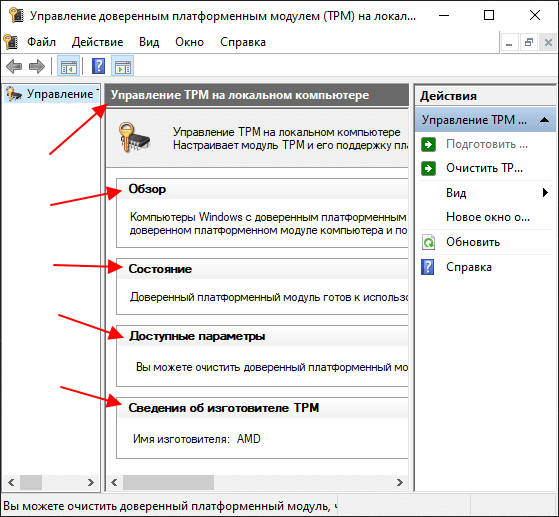

Если модуль включен и все работает, то вы увидите несколько блоков с информацией:

Также в правой части окна будут кнопки « Подготовить » и « Очистить ».

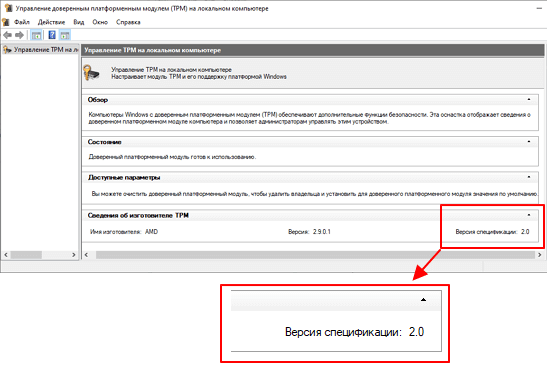

Самым интересным здесь является блок « Сведения об изготовителе ». В нем должна быть указана версия спецификации, которой соответствует ваш TPM модуль. Для работы Windows 11 нужна версия 2.0.

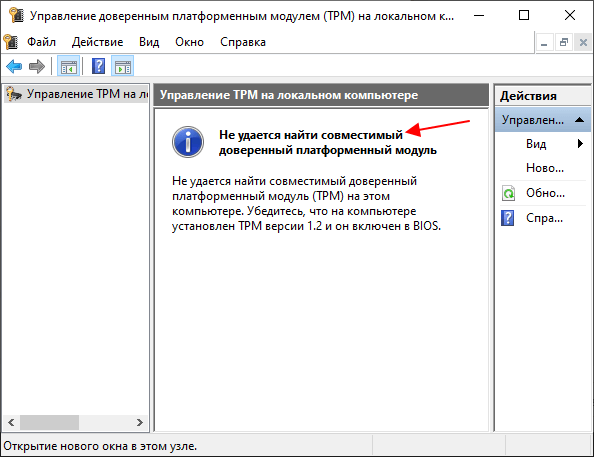

Если же у вас нет TPM модуля или он отключен, то в окне будет отображаться ошибка « Не удается найти совместимый доверенных платформенный модуль ».

Наличие данной ошибки означает, что компьютер пока не готов к установке Windows 11. Вам нужно установить внешний модуль либо включить эмуляцию TPM в BIOS материнкой платы.

Подробнее в статье:

Как включить эмуляцию TPM в BIOS

Если у вас относительно новый компьютер (до 4-х лет), то есть большая вероятность, что ваша материнская плата поддерживает программную эмуляцию TPM 2.0. В BIOS данная функция называется:

При наличии такой функции ее можно просто включить в настройках BIOS, без установки внешних модулей.

Процесс включения эмуляции TPM очень отличается в зависимости от производителя. Поэтому для получения точной информации необходимо обращаться к инструкции к материнской плате. Ниже мы рассмотрим несколько примеров, которые помогут сориентироваться с включением эмуляции TPM 2.0 на материнских платах GIGABYTE, ASUS и MSI.

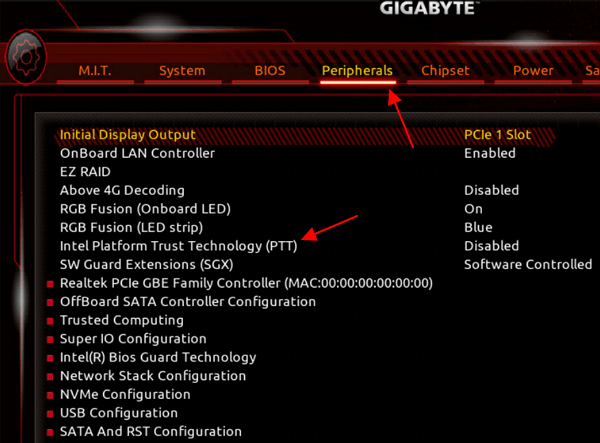

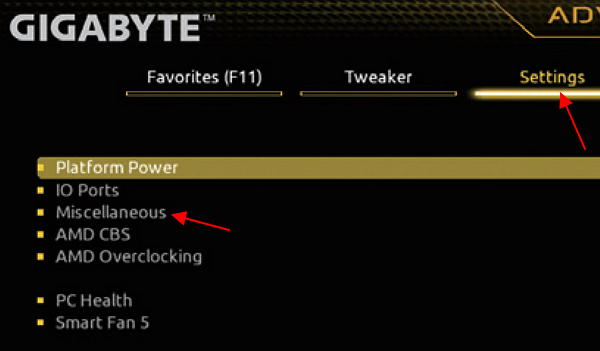

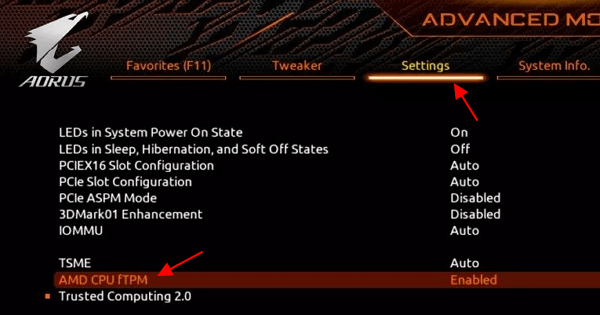

GIGABYTE

На платах GIGABYTE программная эмуляция доступна на материнских платах с чипсетами Intel X299, C621, C236, C232, C246, 200, 300, 400 и 500, а также платах с чипсетами AMD 300-й, 400-й, 500-й и TRX40-й серии. Ниже показано, как включить программную эмуляция TPM 2.0 на разных материнских платах GIGABYTE и GIGABYTE AORUS.

Intel

Peripherals – Intel Platform Trust Technology (PTT)

Settings – Intel Platform Trust Technology (PTT).

Settings – Miscellaneous – AMD CPU fTPM.

Settings – AMD CPU fTPM.

Подробнее в статье:

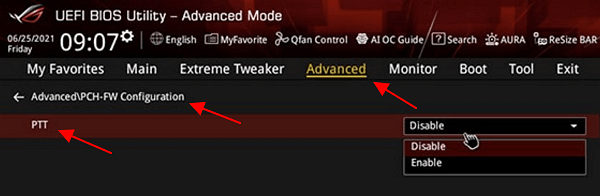

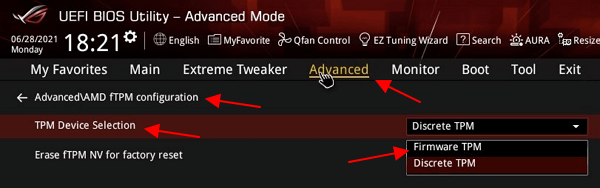

На материнских платах ASUS программная эмуляция модуля работает на материнских платах с чипсетами Intel 300, 400, 500, X299, C246, C422, C621, W480, а также AMD 300, 400, 500, TRX40 и WRX80. Ниже примеры включения TPM 2.0 на разных материнских платах от ASUS.

Intel

Advanced – PCH-FW Configuration – PTT.

Advanced – AMD fTPM configuration – Firmware TPM.

Подробнее в статье:

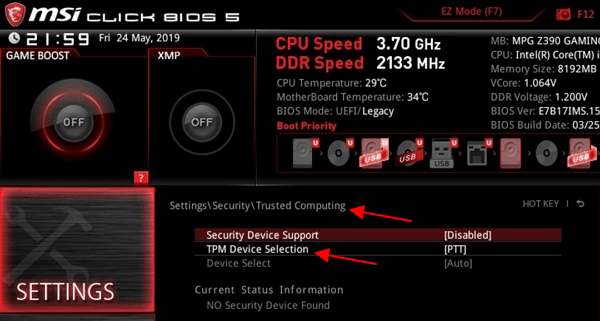

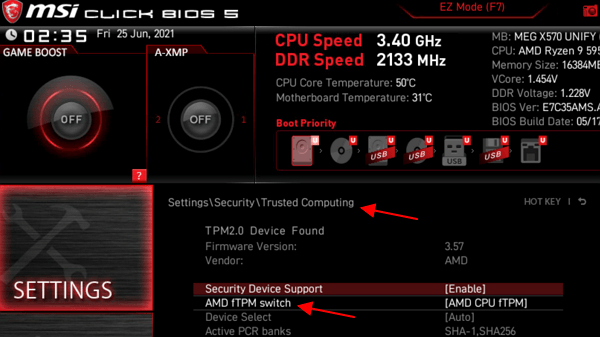

На платах от MSI программная эмуляция модуля поддерживается материнскими платами с чипсетами Intel 100, 200, 300, 400, 500, X299, а также AMD 300, 400, 500, TRX40 и X399. Ниже показаны примеры включения TPM 2.0 на разных материнских платах от MSI.

Intel

Settings – Security – Trusted Computing – TPM Device Selection – PTT.

Settings – Security – Trusted Computing – AMD fTPM switch – AMD CPU fTPM.

Подробнее в статье:

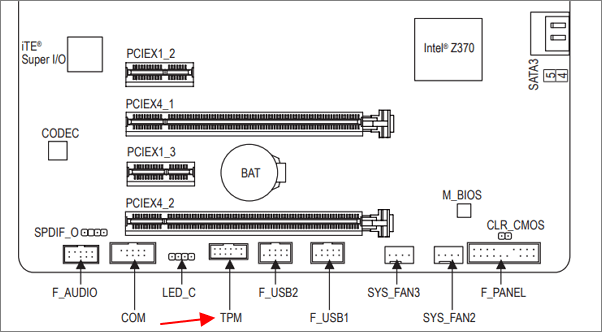

Внешний TPM модуль для материнской платы

Если ваша материнская плата не поддерживает эмуляцию TPM, то единственным вариантом остается установка внешнего модуля. В этом случае также необходимо обращаться к инструкции к материнской плате.

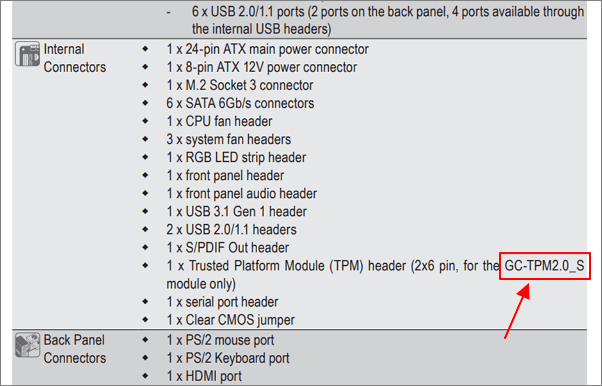

На странице с характеристиками платы указано название TPM модуля, который поддерживается данной платой.

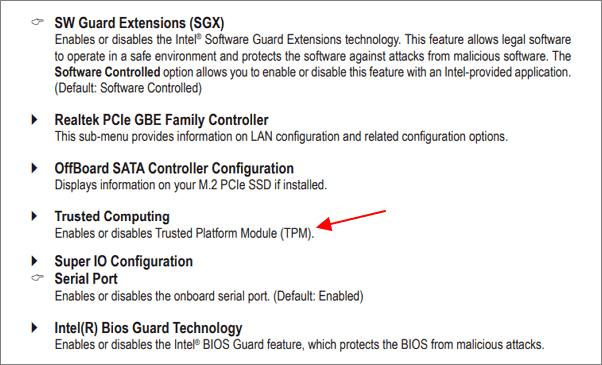

А на странице о настройках BIOS указано расположение и название опции, которая отвечает за включение внешнего TPM модуля.

Таким образом, из инструкции к материнской плате можно получить всю необходимую информацию об установке и включении TPM модуля в BIOS.

Возможно вам будет интересно:

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Задайте вопрос в комментариях под статьей или на странице «Задать вопрос» и вы обязательно получите ответ.

На моей msi z170a tomahawk не включается. Т.е. в настройках включается, выбираю PTT, далее сохраняю настройки, ребут и… Ничего))

Там рядом есть опция «Security Device Support», попробуйте ее включить, если она выключена.

Нa asrock b550m-pro4. В биосе его включил, а система его все равно не видит. Кто знает, как решить?

Upd: проц рязань 5 3500x, включал ftpm

Это странно. Как проверяли, что система не видит? Посмотрите вот эту статью:

СОБЕРИ САМ

Концепция Trusted Platform Module (TPM): первый практический взгляд

Доверяемые компьютеры: плюс или минус?

Сегодня ИТ-сферу регулярно потрясают новые проблемы безопасности вроде вирусов, «червей» и «троянских коней». Эта тенденция подтверждается статистикой скачивания обновлений антивирусов и анти-троянских программ, а также числом современных компьютерных «паразитов». Да и судебные прецеденты тоже есть: недавно за решётку попал 19-летный автор «червей» Sasser и Netsky. И суд не проявил снисхождения, дав срок в один год и девять месяцев.

В любом случае, подобный подход следует отличать от обычных мер безопасности вроде вирусных сканеров, межсетевых экранов и демилитаризованных зон (DMZ). Довольно большое число поставщиков ПО предлагают широкий диапазон продуктов по обеспечению безопасности, но результат пока далёк от удовлетворительного. И главной причиной этого можно считать, что ни одна из перечисленных концепций до сих пор не рассматривала как программную, так и аппаратную сторону проблемы. Ситуацию призвана изменить группа Trusted Computing Group с выпуском решений «доверяемый платформенный модуль» (Trusted Platform Module, TPM).

Разработки TCPA/TCG

Ассоциация Trusted Computing Platform Alliance (TCPA) была создана в 1999 году. В то время в ней участвовали важные игроки аппаратной и программной индустрии вроде HP, IBM, Microsoft и других. К сожалению, деятельность TCPA не оказалась успешной из-за структуры: любой из двухсот членов имел право отложить или отменить какое-либо решение. А достигнуть в некоторых сферах компромисса бывает очень сложно.

Именно поэтому в апреле 2004 года TCPA была преобразована в новый консорциум под названием Trusted Computing Group (TCG). В новой организации только немногие компании (названные «promoters») могут принимать решение. Сегодня в их число входят AMD, Hewlett-Packard, IBM, Intel, Microsoft, Seagate, Sony, Sun и Verisign. Оставшиеся члены, числом почти в тысячу, были названы «contributors» или «adopters». Они участвуют в работе над черновыми спецификациями или попросту получают ранний доступ к различным новым разработкам.

TPM обычно реализуется в виде чипа на материнской плате, который интегрируется в процесс загрузки системы. При включении компьютера он проверяет состояние системы (trusted).

Цели Trusted Computing Group

Конечно, технология доверяемых компьютеров даёт техническую почву для таких мыслей. Но пока что никто не решился на явную реализацию защиты авторских прав на цифровую информацию. Возможно, это связано с жёсткой критикой, которую получила Microsoft за платформу Palladium. Она была переосмыслена Microsoft и теперь существует под названием «Next Generation Secure Computing Base» (NGSCB). Но перед нами не что иное, как старая начинка в новой обёртке.

Этапы развития

Следующим шагом явились черновые намётки TP-модулей, которые в современном виде представляют решения вроде «чипа Фрица». Первым производителем аппаратного обеспечения, взявшим на вооружение Trusted Computing, стала компания IBM: ноутбук ThinkPad T23 был оснащён TP-модулем от Infineon.

Первым шагом дальше начальной концепции TPM стало введение технологии под названием Execute Disable Bit (XD) у Intel, Non Execute (NX) у AMD и Data Execution Protection (DEP) у Microsoft. Эта технология борется с атаками методом переполнения буфера: память разделяется на области, из которых может выполняться код, и из которых выполнение запрещено. Однако эта функция должна поддерживаться процессором, операционной системой и приложениями. Среди операционных систем функцию поддерживают Microsoft Windows Server 2003 SP1, Microsoft Windows XP SP2, Windows XP Professional x64, SUSE Linux 9.2 и Enterprise Linux 3 update 3.

Как работает TPM?

Модули TPM (текущая версия 1.2) обеспечивают так называемый хэш (hash) для системы с помощью алгоритма SHA1 (Secure Hash Algorithm). Значение хэша получается из информации, полученной от всех ключевых компонентов вроде видеокарты и процессора, в сочетании с программными элементами (операционной системой, среди всего прочего).

Компьютер будет стартовать только в проверенном состоянии (authorized condition), когда TPM получит правильное значение хэша. В проверенном состоянии операционная система получает доступ к корневому ключу шифрования (encrypted root key), который требуется для работы приложений и доступа к данным, защищённым системой TPM. Если при загрузке было получено неправильное значение хэша, то система считается не доверяемой, и на ней будут работать только обычные, свободные файлы и программы.

Среди сегодняшних производителей модулей Trusted Platform (TPM) можно отметить Infineon, National Semiconductor (хотя его подразделение TPM было недавно продано Winbond) и Atmel. Кроме того, существуют чипы с интеграцией TPM от Phoenix/Award, процессоры от Transmeta и сетевые контроллеры от Broadcom, которые используются Hewlett-Packard. Seagate объявила о решении выпустить контроллеры жёстких дисков с интегрированной функцией TPM.

В области программ, использующих установленные TPM, Wave Systems предлагает среду Embassy Security Center, полный пакет Embassy Trust Suite (управление документами, цифровыми подписями) и инструментарий CSP Toolkit (Cryptographic Service Provider) для программистов Windows. IBM предлагает пакет ThinkVantage (главным образом вместе со своими ноутбуками Thinkpad, поддерживающими TPM), а Ultimaco поставляет программу кодирования данных SafeGuard Easy. Checkpoint продаёт набор продуктов для целого ряда задач в сфере ИТ-инфраструктуры, а Adobe предлагает Acrobat версии 6, который позволяет работать с PDF-файлами через TPM.

Если будут определены изменения в аппаратной конфигурации, то TPM сможет повторно сертифицировать новые компоненты в онлайновом режиме. Операционная система с ядром безопасности Nexus работает в областях памяти, защищённых процессором (помните, Data Execution Protection), а данные доверяемых приложений нельзя изменить снаружи.

В текущей версии 1.2 TPM есть некоторые приятные функции. «Direct Anonymous Attestation» (DAA) обеспечивает улучшенную связь с другими надёжными клиентами. «Locality» вводит различные уровни безопасности TPM. «Delegation» различает характеристики безопасности у различных пользователей. «NV Storage» обеспечивает лучшее использование энергонезависимых носителей. «Transport protection» улучшает передачу данных на не-TPM системы, а «Monotonic Counters» прослеживает каждый шаг вашей работы, чтобы предотвратить так называемые атаки «replay».