Хеш сумм что это

Что такое хеш файла и как его узнать

Каждый файл имеет определенные идентифицирующие свойства: имя, расширение, размер и др. Но ни одно из этих свойств не является уникальным и не позволяет однозначно идентифицировать каждый файл. Например, может существовать несколько однотипных файлов одинакового размера и с одинаковыми именами, отличающихся при этом по содержанию.

Что такое хеш файла

Файлы с одинаковыми хешами всегда являются точными копиями друг друга, даже если у них разные имена и (или) расширения.

Изменение содержания файла автоматически влечет за собой изменение его хеша.

Существует несколько общепринятых алгоритмов (стандартов) расчета хеша. Наиболее часто используются алгоритмы:

Хеши, рассчитанные по разным алгоритмам, будут отличаться. Например, так выглядят разные хеши одного и того же файла:

Практическая ценность хеш-суммы файлов

Хеш часто используется для проверки подлинности или целостности важных файлов.

• большинство разработчиков программного обеспечения рядом со ссылками на загрузку программ размещают на своих сайтах хеши этих файлов. После загрузки программы пользователь может сравнить хеш полученного файла с размещенным на сайте и таким образом проверить, не «потерялась» ли часть информации во время загрузки;

• хеши файлов, размещенные на официальном сайте их разработчиков, позволяют убедиться в подлинности таких файлов в случае их загрузки из альтернативных источников;

• проверка хешей важных системных файлов дает возможность системным администраторам выявлять и устранять изменения, внесенные в компьютер злоумышленниками или вредоносными программами.

Хеш файла имеет много вариантов применения. Выше указана лишь маленькая их часть.

Как узнать хеш файла

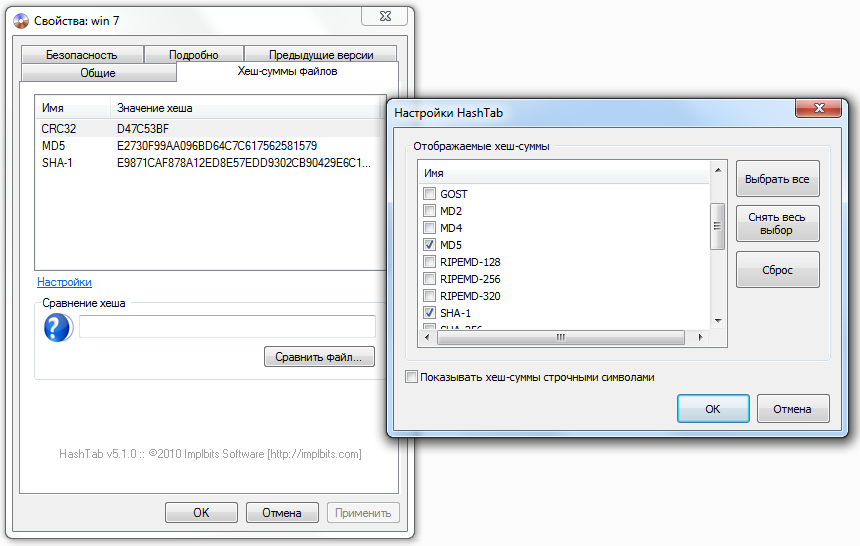

Для расчета хеша используют специальные программы. Одной из самых популярных среди них является бесплатная программа Hash Tab. Она добавляет соответствующие функции в меню свойств файлов.

Порядок использования:

• установить программу Hash Tab;

• щелкнуть правой кнопкой мышки по файлу и в появившемся контекстном меню выбрать пункт «Свойства»;

• в открывшемся окне перейти на вкладку «Хеш-суммы файлов» и подождать, пока компьютер рассчитает и отобразит хеши файла.

На этой же вкладке есть ссылка с названием «Настройки», нажав на которую можно выбрать алгоритмы, по которым программа Hash Tab будет рассчитывать хеши.

Операционная система Windows умеет автоматически определять тип каждого файла и открывать его при помощи подходящей программы. Пользователю достаточно лишь дважды щелкнуть по файлу левой кнопкой мышки.

Происходит это потому, что у каждого файла есть расширение, а в настойках операционной системы компьютера заложена некая схема взаимосвязей, в которой каждому расширению файла соответствует определенная программа, которую компьютер использует чтобы открывать такие файлы. Эта схема взаимосвязей типов расширений файлов и программ называется ассоциациями файлов.

Программа, при помощи которой компьютер автоматически открывает файлы определенного типа, называется программой по умолчанию.

Если пользователя не устаивает программа, используемая по умолчанию для какого-то типа файлов, ассоциации файлов можно изменить.

Пользователь компьютера постоянно имеет дело с файлами и папками. Из изложенной ниже статьи начинающие читатели узнают о том, что такое файл, что такое папка, в чем между ними состоит разница и как их на практике различать.

Тем не менее, операционная система Windows позволяет осуществлять групповое переименование настолько же просто, как и в случае с одним файлом. Но почему-то об этой возможности знают далеко не все пользователи.

DjVu — это технология компактного хранения электронных копий документов, созданных с помощью сканера, когда распознавание текста нецелесообразно.

В виде файлов формата djvu хранится огромное количество отсканированных книг, журналов, документов, научных трудов и т.д. Файлы получаются компактными за счет незначительной потери качества изображений. Тем не менее, в них сохраняются фотографии, элементы художественного оформления и другие графические нюансы.

Не смотря на распространённость файлов djvu, у многих начинающих пользователей компьютера возникают трудности с их открытием.

Часто возникают ситуации, когда нужно большой файл разделить на несколько частей с возможностью их дальнейшего соединения.

Например, это может решить проблему с отправкой видео по электронной почте, если используемый почтовый сервис не позволяет пересылать файлы, превышающие определенный размер. Файл можно разрезать на части и переслать его в нескольких письмах.

Примеров, когда разделение файла решает проблему, можно придумать много. Но какой бы ни была ситуация, задачу с «разрезанием» можно решить при помощи обычного архиватора.

Для них это краткое руководство.

ПОКАЗАТЬ ЕЩЕ

Чудеса хеширования

Криптографические хеш-функции — незаменимый и повсеместно распространенный инструмент, используемый для выполнения целого ряда задач, включая аутентификацию, защиту файлов и даже обнаружение зловредного ПО. Как они работают и где применяются?

Криптографические хеш-функции — незаменимый и повсеместно распространенный инструмент, используемый для выполнения целого ряда задач, включая аутентификацию, проверку целостности данных, защиту файлов и даже обнаружение зловредного ПО. Существует масса алгоритмов хеширования, отличающихся криптостойкостью, сложностью, разрядностью и другими свойствами. Считается, что идея хеширования принадлежит сотруднику IBM, появилась около 50 лет назад и с тех пор не претерпела принципиальных изменений. Зато в наши дни хеширование обрело массу новых свойств и используется в очень многих областях информационных технологий.

Что такое хеш?

Если коротко, то криптографическая хеш-функция, чаще называемая просто хешем, — это математический алгоритм, преобразовывающий произвольный массив данных в состоящую из букв и цифр строку фиксированной длины. Причем при условии использования того же типа хеша длина эта будет оставаться неизменной, вне зависимости от объема вводных данных. Криптостойкой хеш-функция может быть только в том случае, если выполняются главные требования: стойкость к восстановлению хешируемых данных и стойкость к коллизиям, то есть образованию из двух разных массивов данных двух одинаковых значений хеша. Интересно, что под данные требования формально не подпадает ни один из существующих алгоритмов, поскольку нахождение обратного хешу значения — вопрос лишь вычислительных мощностей. По факту же в случае с некоторыми особо продвинутыми алгоритмами этот процесс может занимать чудовищно много времени.

Как работает хеш?

Например, мое имя — Brian — после преобразования хеш-функцией SHA-1 (одной из самых распространенных наряду с MD5 и SHA-2) при помощи онлайн-генератора будет выглядеть так: 75c450c3f963befb912ee79f0b63e563652780f0. Как вам скажет, наверное, любой другой Брайан, данное имя нередко пишут с ошибкой, что в итоге превращает его в слово brain (мозг). Это настолько частая опечатка, что однажды я даже получил настоящие водительские права, на которых вместо моего имени красовалось Brain Donohue. Впрочем, это уже другая история. Так вот, если снова воспользоваться алгоритмом SHA-1, то слово Brain трансформируется в строку 97fb724268c2de1e6432d3816239463a6aaf8450. Как видите, результаты значительно отличаются друг от друга, даже несмотря на то, что разница между моим именем и названием органа центральной нервной системы заключается лишь в последовательности написания двух гласных. Более того, если я преобразую тем же алгоритмом собственное имя, но написанное уже со строчной буквы, то результат все равно не будет иметь ничего общего с двумя предыдущими: 760e7dab2836853c63805033e514668301fa9c47.

Впрочем, кое-что общее у них все же есть: каждая строка имеет длину ровно 40 символов. Казалось бы, ничего удивительного, ведь все введенные мною слова также имели одинаковую длину — 5 букв. Однако если вы захешируете весь предыдущий абзац целиком, то все равно получите последовательность, состоящую ровно из 40 символов: c5e7346089419bb4ab47aaa61ef3755d122826e2. То есть 1128 символов, включая пробелы, были ужаты до строки той же длины, что и пятибуквенное слово. То же самое произойдет даже с полным собранием сочинений Уильяма Шекспира: на выходе вы получите строку из 40 букв и цифр. При всем этом не может существовать двух разных массивов данных, которые преобразовывались бы в одинаковый хеш.

Вот как это выглядит, если изобразить все вышесказанное в виде схемы:

Для чего используется хеш?

Отличный вопрос. Однако ответ не так прост, поскольку криптохеши используются для огромного количества вещей.

Для нас с вами, простых пользователей, наиболее распространенная область применения хеширования — хранение паролей. К примеру, если вы забыли пароль к какому-либо онлайн-сервису, скорее всего, придется воспользоваться функцией восстановления пароля. В этом случае вы, впрочем, не получите свой старый пароль, поскольку онлайн-сервис на самом деле не хранит пользовательские пароли в виде обычного текста. Вместо этого он хранит их в виде хеш-значений. То есть даже сам сервис не может знать, как в действительности выглядит ваш пароль. Исключение составляют только те случаи, когда пароль очень прост и его хеш-значение широко известно в кругах взломщиков. Таким образом, если вы, воспользовавшись функцией восстановления, вдруг получили старый пароль в открытом виде, то можете быть уверены: используемый вами сервис не хеширует пользовательские пароли, что очень плохо.

Вы даже можете провести простой эксперимент: попробуйте при помощи специального сайта произвести преобразование какого-нибудь простого пароля вроде «123456» или «password» из их хеш-значений (созданных алгоритмом MD5) обратно в текст. Вероятность того, что в базе хешей найдутся данные о введенных вами простых паролях, очень высока. В моем случае хеши слов «brain» (8b373710bcf876edd91f281e50ed58ab) и «Brian» (4d236810821e8e83a025f2a83ea31820) успешно распознались, а вот хеш предыдущего абзаца — нет. Отличный пример, как раз для тех, кто все еще использует простые пароли.

Еще один пример, покруче. Не так давно по тематическим сайтам прокатилась новость о том, что популярный облачный сервис Dropbox заблокировал одного из своих пользователей за распространение контента, защищенного авторскими правами. Герой истории тут же написал об этом в твиттере, запустив волну негодования среди пользователей сервиса, ринувшихся обвинять Dropbox в том, что он якобы позволяет себе просматривать содержимое клиентских аккаунтов, хотя не имеет права этого делать.

Впрочем, необходимости в этом все равно не было. Дело в том, что владелец защищенного копирайтом контента имел на руках хеш-коды определенных аудио- и видеофайлов, запрещенных к распространению, и занес их в список блокируемых хешей. Когда пользователь предпринял попытку незаконно распространить некий контент, автоматические сканеры Dropbox засекли файлы, чьи хеши оказались в пресловутом списке, и заблокировали возможность их распространения.

Где еще можно использовать хеш-функции помимо систем хранения паролей и защиты медиафайлов? На самом деле задач, где используется хеширование, гораздо больше, чем я знаю и тем более могу описать в одной статье. Однако есть одна особенная область применения хешей, особо близкая нам как сотрудникам «Лаборатории Касперского»: хеширование широко используется для детектирования зловредных программ защитным ПО, в том числе и тем, что выпускается нашей компанией.

Как при помощи хеша ловить вирусы?

Примерно так же, как звукозаписывающие лейблы и кинопрокатные компании защищают свой контент, сообщество создает списки зловредов (многие из них доступны публично), а точнее, списки их хешей. Причем это может быть хеш не всего зловреда целиком, а лишь какого-либо его специфического и хорошо узнаваемого компонента. С одной стороны, это позволяет пользователю, обнаружившему подозрительный файл, тут же внести его хеш-код в одну из подобных открытых баз данных и проверить, не является ли файл вредоносным. С другой — то же самое может сделать и антивирусная программа, чей «движок» использует данный метод детектирования наряду с другими, более сложными.

Криптографические хеш-функции также могут использоваться для защиты от фальсификации передаваемой информации. Иными словами, вы можете удостовериться в том, что файл по пути куда-либо не претерпел никаких изменений, сравнив его хеши, снятые непосредственно до отправки и сразу после получения. Если данные были изменены даже всего на 1 байт, хеш-коды будут отличаться, как мы уже убедились в самом начале статьи. Недостаток такого подхода лишь в том, что криптографическое хеширование требует больше вычислительных мощностей или времени на вычисление, чем алгоритмы с отсутствием криптостойкости. Зато они в разы надежнее.

Кстати, в повседневной жизни мы, сами того не подозревая, иногда пользуемся простейшими хешами. Например, представьте, что вы совершаете переезд и упаковали все вещи по коробкам и ящикам. Погрузив их в грузовик, вы фиксируете количество багажных мест (то есть, по сути, количество коробок) и запоминаете это значение. По окончании выгрузки на новом месте, вместо того чтобы проверять наличие каждой коробки по списку, достаточно будет просто пересчитать их и сравнить получившееся значение с тем, что вы запомнили раньше. Если значения совпали, значит, ни одна коробка не потерялась.

Хэширование в Blockchain.Что такое хэш сумма.

Криптографическая хеш-функция, хеш, хеширование,об этом вы сегодня много чего узнаете, а это важно для целостного понимания устройства работы блокчейна!

Слово хеш происходит от английского «hash», одно из значений которого трактуется как путаница или мешанина. Собственно, это довольно полно описывает реальное значение этого термина. Часто еще про такой процесс говорят «хеширование», что опять же является производным от английского hashing (рубить, крошить, спутывать и т.п.). Появился этот термин в середине прошлого века среди людей занимающихся обработках массивов данных и Хеш-функция позволяла привести любой массив данных к числу заданной длины. Проще всего хеширование представить как шифр. Берется какой-нибудь текст, шифруется по определенной системе, где на выходе получается билиберда. Эту билиберду можно превратить обратно в текст, если вы знаете, как именно билиберду шифровали. Например, берем цифру 5, шифруем ее, например умножаем на 4, и получаем 20. Если разделить 20 на 4, получим исходную информацию — 5.В данном случае ключем к расшифровке является цифра 4 Буквенные шифры работают сложнее. И чтобы зашифровать текст Можно каждой букве присвоить свой номер, и таким образом зашифровать текст в виде набора чисел. Также можно сдвинуть алфавит на два символа влево и получить трудночитаемый набор букв. Или же записать текст азбукой Морзе и получить последовательность точек и тире. Кстати, азбука Морзе вам ничего не напоминает? Если Морзе кодировал буквы и цифры последовательностью точек и тире, то наши компьютеры кодируют все единицами и нулями. Одно значение (единица или ноль) называется битом. Если присвоить каждой букве латинского алфавита порядковый номер, то для передачи одной буквы понадобиться всего 4 бита. Учитывая пробелы, прописные и заглавные буквы и разные символы, получается 7 бит или один байт с нулем в начале. Так Почему же для передачи и хранения цифровых данных выбрали аналог морзянки, а не что-то вычурное? Потому что компьютеры работают на электричестве. Если по кабелю не течет ток — компьютер регистрирует ноль. Если течет — единицу. Все просто. А при мощности современного интернета, по кабелям можно надежно передавать 100 миллионов бит в секунду и даже больше Но, что будет, если компьютер на мгновение подвиснет и пропустит несколько единичек и нулей? Информация, которую он примет после подвисания, может оказаться нечитаемой. Для расшифровки битов в понятные нам буквы нужен полный и последовательный набор битов, иначе вместо оригинального текста компьютер получит нечитаемый массив из битов.

Что такое хэш сумма.

Давайте еще рассмотрим пример хеширования посложнее.Для этого сначала разберем один вопрос, а именно В чем проблема способа с подсчетом количества бит как мы с вами рассмотрели выше? А проблема в том, что под 77 бит можно подогнать и «Lorem ipsum», и «Здравствуй!» и любые другие одинадцать символов. Простой подсчет количества бит информации не позволяет проверить полученный текст на полное соответствие оригиналу. Совпадение хеш-суммы разных файлов называется коллизией и Плохой алгоритм хеширования дает большое количество коллизий. Наш алгоритм подсчета количества бит — плохой. Значит, хеш-сумму надо считать иначе. Хороший алгоритм в практическом применении не дает коллизий вообще. Это значит, что любому тексту, картинке или файлу можно присвоить уникальный идентификатор (то есть, хеш-сумму), который рассчитывается исходя из самого файла. И желательно, чтобы хеш-сумма была небольшой, и одинакового размера для всех файлов, чтобы уменьшить риск потерять биты самой хеш-суммы во время ее передачи. Алгоритмов много, но нас пока интересует лишь один — SHA-256, который используется в Биткоине и сотнях других криптовалют. Теперь рассмотрим алгоритм SHA-1, ведь так будет проще понять алгоритм SHA-256 SHA-1 придумали в Агенстве Национальной Безопасности США, небезызвестном NSA. Алгоритм предназначался для цифровой подписи документов и проверки их подлинности. Получатель принимал документ и подпись в виде хеш-суммы оригинала. Затем самостоятельно считал хеш-сумму принятого документа и сравнивал ее с полученной подписью. Если хеш-суммы совпадают — значит полученный документ полностью идентичен оригинальному. SHA-1 работает так. Исходный файл разбивается на блоки по 512 бит в каждом. Затем алгоритм определяет четыре ключа, которые не меняются в процессе хеширования, и каждый из ключей весит по 32 бита и необходим для проведения хеширования. Определяются пять случайных переменных, по длине равных ключам. Первый блок преобразуется в 80 32-х битных слов, которые состоят из цифр и первых 6 букв латинского алфавита — A, B, C, D, E и F. 80 слов разбивают на 4 части по 20 слов и каждую часть прогоняют по хитрой формуле с использованием четверых постоянных ключей и пяти переменных. В итоге получают пять слов, каждое состоит из 32 бит. Эти же слова используются как переменные для хеширования следующего блока из 512 бит. Таким образом, хеш-сумма каждого блока напрямую завязана на хеш-сумму предыдущего блока, кроме первого и При хешировании каждого блока используются одинаковые ключи и хеш-сумма предыдущего блока. Таким образом Хеш-сумма любого файла это 5 слов по 32 бита или 160 бит в целом. Теперь об интересном. Зная постоянные ключи, которые использовались для хеширования файла, можно из тех 160 бит восстановить весь документ, просто решая задачу с конца. Это называется «обратным преобразованием». И вообще-то алгоритмы хеширования стараются придумать так, чтобы это самое обратное преобразование было как можно более сложным процессом. В упрощенном виде обратное преобразование выглядит так: Например У нас есть файл (скажем число 4) и ключ (напрмиер число 5). Мы хешируем файл, используя ключ (то есть, умножаем 4 на 5), получаем хеш-сумму — число 20. Если мы знаем хеш-сумму, ключ, по которому хешировали файл, и алгоритм хеширования, то можем просто посчитать формулу в обратном порядке — поделить 20 на 5 и получим наше исходное значение файла А теперь, вопрос?. Действительно ли хеш-сумма по SHA-1 полностью соответствует оригинальному файлу или кажется случайным набором букв и цифр? Что будет, если чуть-чуть изменить исходный файл? Вот, сравните. Отличия — во второй фразе букву P я написал заглавной. Такая вот кардинальная перемена результата при малейшем изменении исходного файла получила название «эффекта лавины» или лавинный эффект. Алгоритм SHA-1 оказался неплохим, но все же уязвимым к коллизиям и обратному преобразованию, хотя восстановление файла по его хешу без знания ключей займет в лучшем случае несколько миллиардов лет. Но Когда на горизонте замаячили квантовые компьютеры, от алгоритма SHA-1 отказались все крупные IT компании, включая Гугл и Яндекс. Да и создатель алгоритма, нацбезопасность США, начала думать над чем-то понадежней. На смену SHA-1 пришел SHA-2. SHA-2 работает по схожему принципу, но использует только один ключ и более хитрые формулы для хеширования. Базовый принцип остался тем же — файл разбивается на блоки, хеш-сумма каждого блока основана на хеш-сумме предыдущего.

Хэширование Bitcoin SHA-256

Криптовалюты Биткоин же работает на алгоритме SHA-256, некой модификации сырого SHA-2. Только на выходе получается не 5 слов, как в первой версии, а целых 8. Восемь 32-х битных слов образуют хеш-сумму размером 256 бит — отсюда и название алгоритма. SHA—256 это классический алгоритм для криптовалют: на нем построена не только основная криптовалюта — Bitcoin, Но и Соответственно в форках bitcoin таких как Bitcoin Cash, Bitcoin Gold, Bitcoin Diamond. используется этот же алгоритм Помимо этих монет, SHA—256 используется также в: * Steemit; * DigiByte; * PeerCoin; * NameCoin; * TeckCoin; * Ocoin; * Zetacoin; * EmerCoin.И многих других Также алгоритм SHA-256 используется как подпрограмма в криптовалюте Litecoin, а основным алгоритмом для майнинга там является Scrypt.Но эти все монеты темы совсем другой рубрики, поэтому просто продолжим говорить о хешировании. Давайте систематизируем кое-что из уже сказанного.В общем процесс хеширования — это череда математических воздействий которым подвергаются данные произвольной длины для преобразования на выходе в битовую строку фиксированной длины. И Каждый из алгоритмов работает по своему, но хорошая хеш-функция должна обладать следующими свойствами

Все это обязательные условия хорошей хеш функции и Хеширование очень важно для работы блокчейна. Как вы возможно знаете, все, что записано в блокчейне, уже никак нельзя изменить или удалить. А все потому, что данные в блокчейн записываются в виде хеш-суммы всего блока. А хеш-сумма блока рассчитывается с использованием хеш-суммы предыдущего блока, то есть исходная информация блока состоит не только от его содержания, но и в том числе и из хеш суммы предыдущего блока и поэтому Малейшее изменение данных в старом блоке вызовет эффект лавины, и блокчейн просто отбросит блок со странной хеш-суммой. Именно поэтому никто и никогда не смог взломать Биткоин. И именно поэтому советуют подождать шесть подтверждений в сети, чтобы сформировалось шесть и больше блоков, ведь вероятность, что один майнер посчитает шесть и больше блоков ничтожно мала, поэтому чем больше прошло времени и подтверждений после транзакции в сети биткоин, тем надежнее можно считать эту транзакцию. И это все связано с майнингом, который так-же основан на хешировании.

Для чего проверяются хэш-суммы файлов и как это сделать?

Для проверки целостности файлов применяются хэш-суммы, позволяющие путем сравнения отследить изменения или повреждения в файле.

Что такое целостность файла?

Хэш сумма представляет собой простую последовательность символов, которая должна совпадать у проверяемых объектов. В случае несовпадения контрольных сумм становится понятно, что файл подвергался изменению или повреждению.

Зачем проверять целостность файла?

Полная идентичность контрольной суммы гарантирует, что файл не был несанкционированным образом изменен посторонним пользователем, а также является подтверждением того, что скачиваемые файлы являются точной копией исходных.

Проведение данной процедуры необходимо для проверки целостности загружаемых файлов, чтобы обезопасить свое устройство и убедиться в том, что злоумышленники их не модифицировали, заразив вирусами. Хэш-функция применяется для файлов любых типов, включая установщики EXE и архивы ZIP.

Хакеры могут взломать интернет-ресурс, на котором размещен файл для скачивания, а затем подменить его на зараженный и изменить контрольные суммы, указанные разработчиком программы.

Как можно проверить целостность файла?

Для проверки контрольных сумм файлов можно воспользоваться специальными программами. Можно проверить целостность файла онлайн или прибегнуть к использованию встроенного инструмента в командной строке Windows, который называется CertUtil.

Чтобы выполнить проверку по алгоритму MD5, нужно ввести в командную строку следующее:

после чего указать путь к файлу, который необходимо проверить. После этого останется запустить выполнение команды с помощью клавиши Enter.

Что такое хэш суммы md5?

Это специальный криптографический алгоритм хэширования, состоящий из 32 шестнадцатеричных цифр и букв. Используется во многих файлах и сервисах. Существуют другие подобные алгоритмы, например, SHA.

Как проверить хэш-сумму MD5 с помощью программы Solid Explorer?

Данная программа предназначена для удобного управления файлами. Этот файловый менеджер имеет расширенный функционал, позволяющий выполнять различные действия с файлами. С его помощью можно обеспечить защиту файлов на основе надежного шифрования с помощью пароля и отпечатка пальца.

Данное приложение поддерживает основные сетевые протоколы и подключение к облачным хранилищам. Также можно получить Root-права для доступа к корневому каталогу. Есть функции группировки файлов по папкам и индексированный поиск.

Процесс установки на Android выглядит следующим образом:

Есть ли другие подобные решения

Если требуется быстро проверить целостность файла, но нет доступа к специализированному программному обеспечению, можно открыть вкладку « Свойства » двух сверяемых файлов и провести сравнение величины их размера в байтах. Если величины совпадают, то файл, скорее всего, не подвергался внесению каких-либо изменений.

Также можно инсталлировать бесплатную программу Hashtab с официального сайта разработчика. Для этого необходимо выполнить следующие действия:

Еще одним способом проверки совпадения хэш-суммы является использование языков веб-программирования для написания специализированного скрипта.

Советы и выводы

Подводя итоги можно сказать, что проверка хэш-сумм позволяет максимально достоверно определить отсутствие модификаций в проверяемых файлах. Для ее проведения можно прибегнуть к использованию стандартных средств операционной системы Windows или установить стороннюю специализированную программу.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, дизлайки, отклики, лайки, подписки огромное вам спасибо!

Пожалуйста, оставьте ваши мнения по текущей теме материала. За комментарии, дизлайки, отклики, лайки, подписки огромное вам спасибо!