Хранилище сертификатов что это

Как открыть «Хранилище сертификатов» в Windows 7

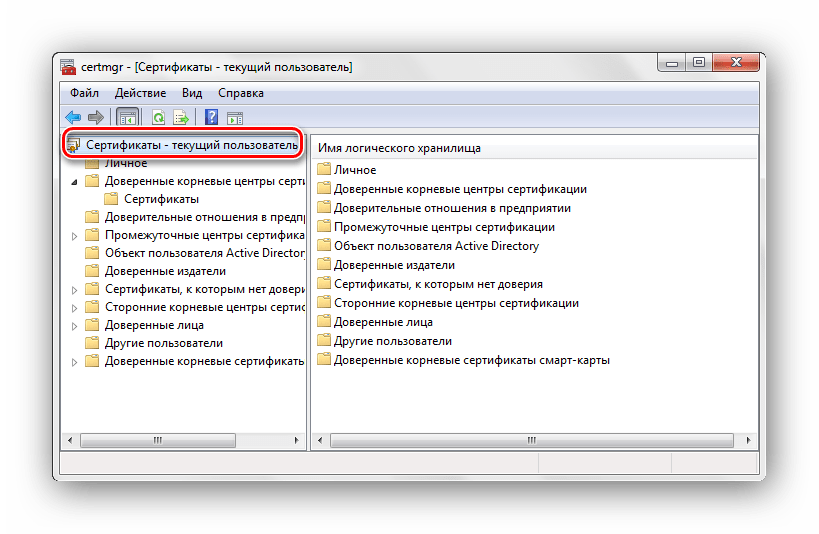

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

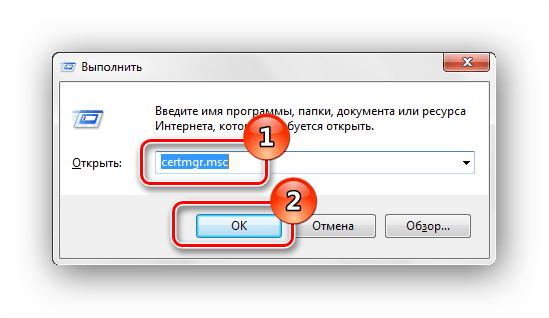

Способ 1: Окно «Выполнить»

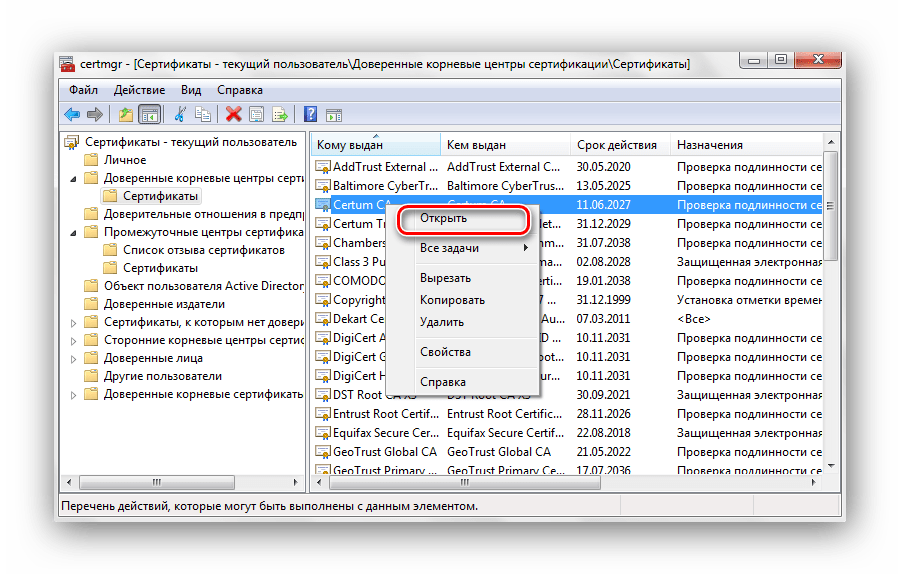

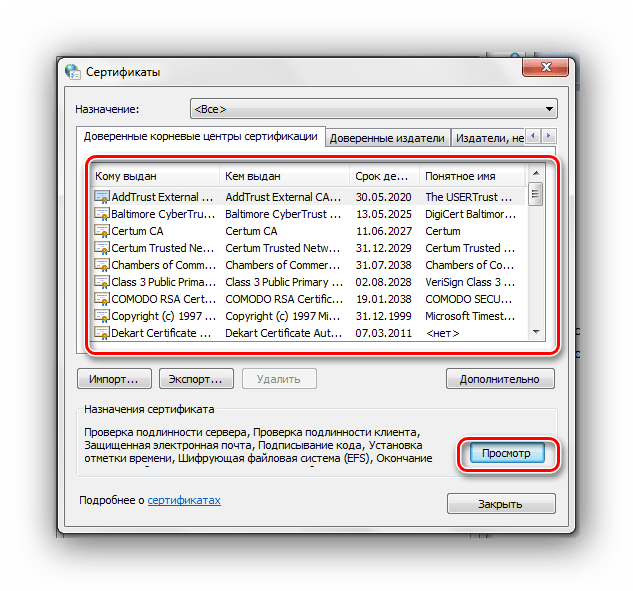

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

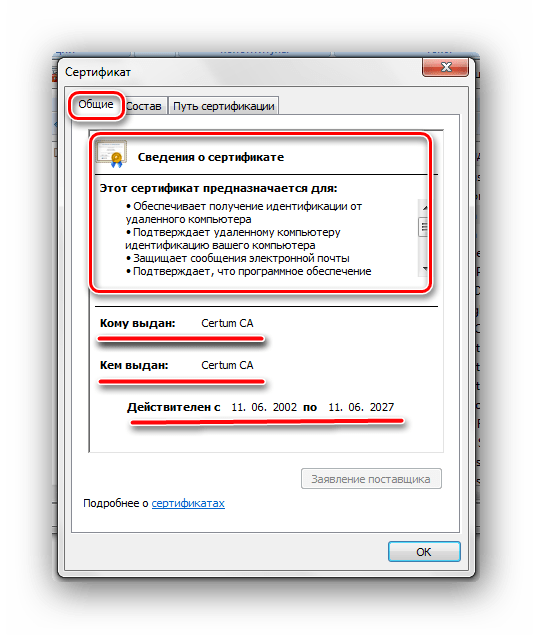

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

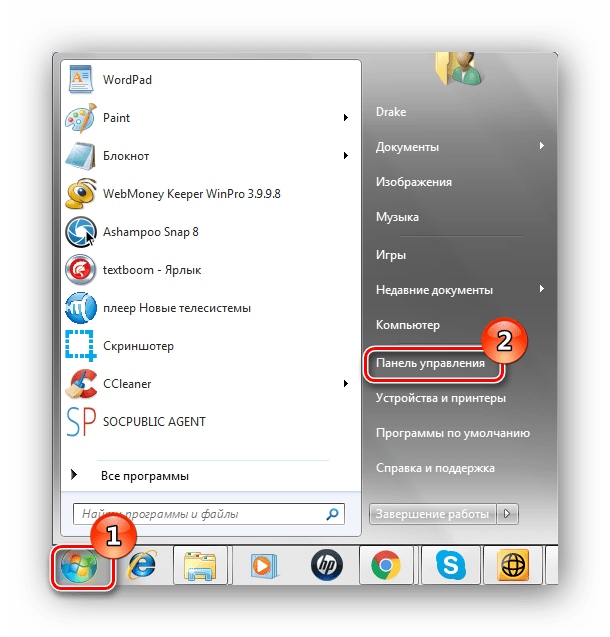

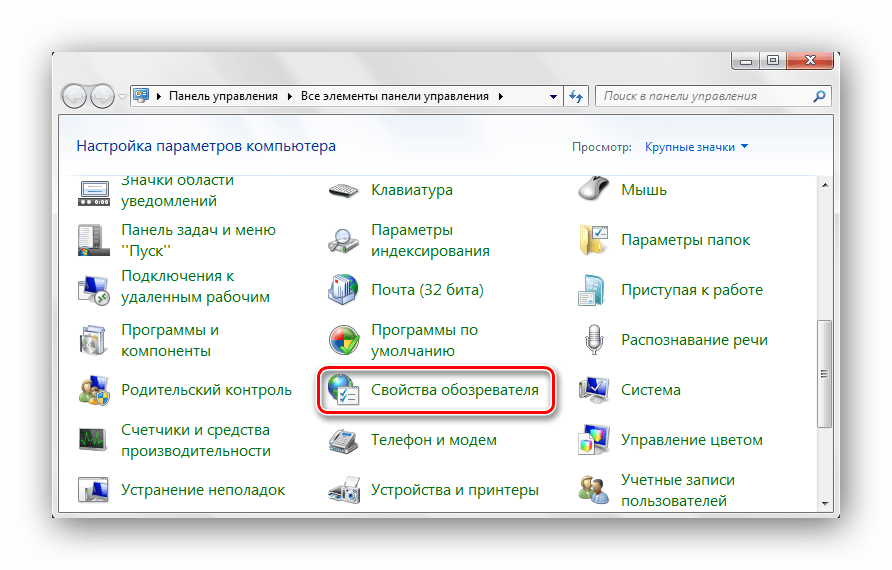

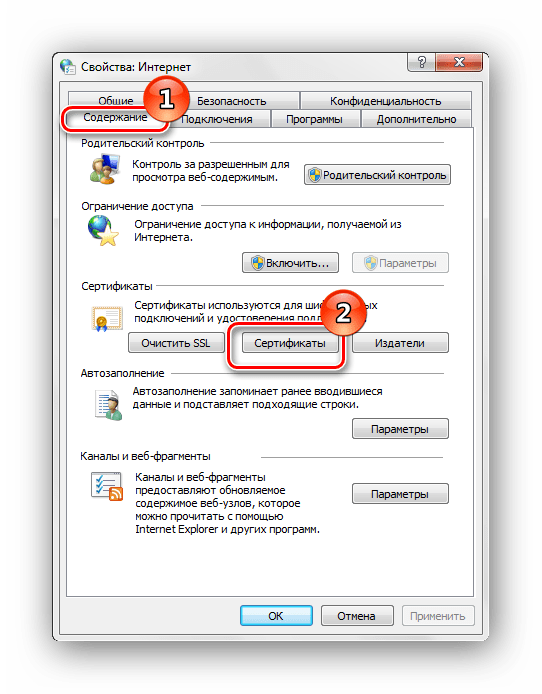

Способ 2: Панель управления

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Помимо этой статьи, на сайте еще 12513 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Управление сертификатами с помощью хранилищ сертификатов

В течение определенного периода времени Сертификаты будут накапливаться на компьютере пользователя. Для управления этими сертификатами требуются средства. Интерфейс CryptoAPI предоставляет эти средства как функции для хранения, извлечения, удаления, перечисления и проверки сертификатов. CryptoAPI также предоставляет средства для присоединения сертификатов к сообщениям.

CryptoAPI предлагает две основные категории функций для управления сертификатами: функции, управляющие хранилищами сертификатов, и функции, которые работают с сертификатами, списками отзыва сертификатов (CRL) и списками доверия сертификатов (CTL) в этих магазинах.

Сертификаты, списки отзывасертификатов и списки CTL можно хранить и поддерживать в хранилищах сертификатов. Их можно получить из магазина, в котором они были сохранены для использования в процессах проверки подлинности.

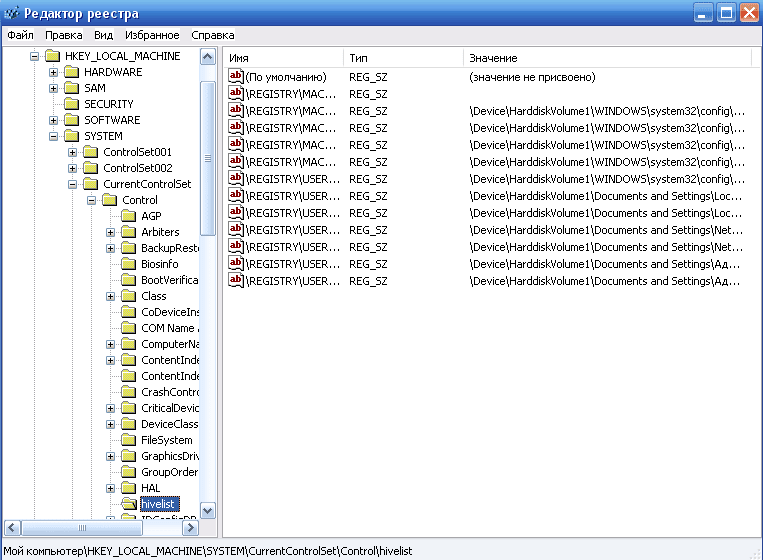

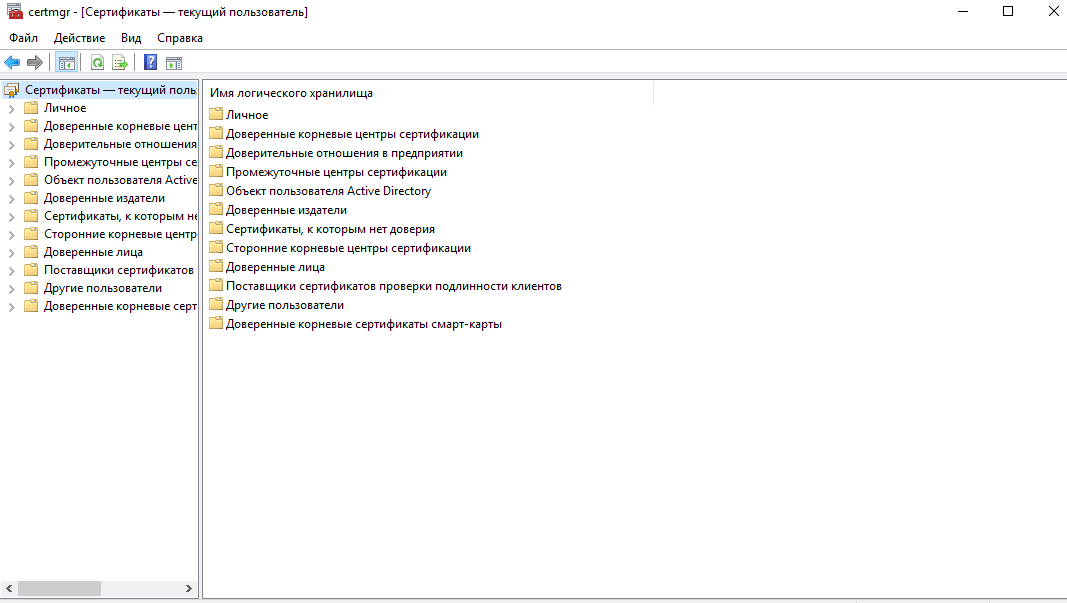

На предыдущем рисунке показана:

Сертификаты в хранилище сертификатов обычно хранятся в определенном постоянном хранилище, таком как файл на диске или системный реестр. Хранилища сертификатов также можно создавать и открывать строго в памяти. Хранилище памяти предоставляет временное хранилище сертификатов для работы с сертификатами, которые не нужно хранить.

Дополнительные расположения магазинов позволяют сохранять и искать Магазины в различных частях реестра локального компьютера или с соответствующими наборами разрешений в реестре на удаленном компьютере.

У каждого пользователя есть личное хранилище My Store, в котором хранятся сертификаты этого пользователя. Хранилище My может находиться в любом из нескольких физических расположений, включая реестр на локальном или удаленном компьютере, файл на диске, базу данных, службу каталогов, смарт-картуили другое расположение. Хотя любой сертификат может храниться в хранилище My, это хранилище должно быть зарезервировано для персональных сертификатов пользователя: сертификаты, используемые для подписывания и расшифровки сообщений этого пользователя.

Использование сертификатов для проверки подлинности зависит от наличия сертификатов, выданных издателем доверенных сертификатов. Сертификаты для издателей доверенных сертификатов обычно хранятся в корневом хранилище, которое в настоящее время хранится в подразделе реестра. В контексте CryptoAPI защищено корневое хранилище, а диалоговые окна пользовательского интерфейса напоминают пользователю о необходимости поместить в это хранилище только доверенные сертификаты. В случае корпоративной сети сертификаты могут быть отправлены (скопированы) системным администратором с компьютера контроллера домена в корневые хранилища на клиентских компьютерах. Этот процесс предоставляет все члены домена с аналогичными списками доверия.

Другие сертификаты могут храниться в системном хранилище центра сертификации (ЦС) или в созданных пользователем файловых хранилищах.

Списки функций для использования и обслуживания хранилищ сертификатов см. в разделе функции хранилища сертификатов.

Пример, в котором используются некоторые из этих функций, см. в разделе Пример программы C: операции с хранилищем сертификатов.

Варианты хранения криптографических ключей

Каждый раз при выдаче цифрового сертификата от центра сертификации (ЦС) или самоподписанного сертификата нужно сгенерировать пару из закрытого и открытого ключей. Согласно лучшим практикам, ваши секретные ключи должны быть защищены и быть, ну… секретными! Если кто-то их получит, то сможет, в зависимости от типа сертификата, создавать фишинговые сайты с сертификатом вашей организации в адресной строке, аутентифицироваться в корпоративных сетях, выдавая себя за вас, подписывать приложения или документы от вашего лица или читать ваши зашифрованные электронные письма.

Во многих случаях секретные ключи — личные удостоверения ваших сотрудников (и, следовательно, часть персональных данных организации), так что их защита приравнивается к защите отпечатков пальцев при использовании биометрических учётных данных. Вы же не позволите хакеру добыть отпечаток своего пальца? То же самое и с секретными ключами.

В этой статье мы обсудим варианты защиты и хранения закрытых ключей. Как вы увидите, эти варианты могут незначительно отличаться в зависимости от типа сертификата(ов) и от того, как вы его используете (например, рекомендации для сертификатов SSL/TLS отличаются от рекомендаций для сертификатов конечных пользователей).

Хранилища сертификатов/ключей в ОС и браузерах

Примеры: хранилище сертификатов Windows, связка ключей Mac OS

В некоторых операционных системах и браузерах есть хранилища сертификатов или ключей. Это программные базы данных, которые локально на вашем компьютере хранят пару из закрытого и открытого ключей как часть сертификата. Такое хранение ключей довольно популярно: многие приложения автоматически сразу ищут ключи здесь, и не нужно вручную каждый раз указывать файл сертификата, так что это довольно удобный вариант.

Ещё один плюс такого варианта — его довольно легко настраивать. Вы можете включить/отключить экспорт закрытого ключа, включить для него надёжную защиту (ввод пароля при каждом использовании сертификата), и можно создать резервные копии, если закрытый ключ экспортируется. Кроме того, при включении роуминга профилей в Windows сертификат привязывается к профилю и становится доступным при входе на другой компьютер с этим профилем.

Если решите выбрать такой вариант, то следует учесть несколько аспектов. Во-первых, даже если пометить закрытый ключ как неэкспортируемый, некоторые утилиты могут обойти эту защиту (то есть невозможность экспорта не гарантирована). Кроме того, если кто-то работал под вашей учётной записью, а вы не включили сильную защиту закрытого ключа (пароль при использовании сертификата), то они могут использовать ваш сертификат. Наконец, если ваш закрытый ключ помечен как экспортируемый, то кто-нибудь за вашим компьютером сможет экспортировать его. Даже если у вас включена защита секретного ключа, при экспорте пароль не спрашивается.

И последнее: Chrome и IE используют хранилище сертификатов Windows, в то время как у Firefox собственное хранилище сертификатов (от Mozilla). Это значит, что если вы импортируете сертификат в хранилище Windows, то Chrome и IE автоматически найдут его, а Firefox нет.

Типичные приложения:

Если решите сохранить файл на удалённом сервере, то следует особенно позаботиться об ограничении доступа к нему. Если кто-то получит доступ, то сможет использовать ваш сертификат. Аналогично, следует быть особенно осторожным с лёгким копированием и распространением этих файлов. Хотя это и большое удобство для вас, но одновременно и злоумышленнику будет просто сделать копию, если он получит доступ к вашему хранилищу ключей. Пароль закрытого ключа по-прежнему необходим для эффективного использования скопированного файла. Это еще одна причина, чтобы использовать надёжные пароли из 15-ти и больше символов, содержащие заглавные буквы, цифры и специальные символы. С этим вариантом хранения нужно учитывать ещё одну вещь: на конечного пользователя накладывается больше ответственности с точки зрения того, где находится файл и правильно ли он хранится.

Если вы не можете использовать криптографическое оборудование или хранилище ключей Windows (описано выше), но всё же хотите повысить безопасность (вместо того, чтобы просто разместить файл хранилища ключей на компьютере), то можно записать этот файл на флэшку, которая будет лежать в безопасном месте. Конечно, здесь теряется некоторое удобство, так что если нужно часто использовать подпись, то вы скорее захотите хранить файл локально для облегчения доступа.

Типичные приложения:

Криптографические токены и смарт-карты

Как вскользь упомянуто выше, можно повысить безопасность, если хранить секретный ключ на отдельном оборудовании. Но есть большая разница между использованием криптографических токенов или смарт-карт и стандартных флэш-накопителей. С криптографическим оборудованием ключ генерируется на самом оборудовании и не экспортируется. Закрытый ключ никогда не покидает устройство, что сильно затрудняет постороннему получение доступа и компрометацию.

С токеном каждый раз при использовании сертификата нужно вводить пароль. Это значит, что даже если кто-то получит ваш токен, ему всё равно понадобится пароль. Хранение ключа в токене означает, что вы можете безопасно использовать один и тот же сертификат на нескольких компьютерах без необходимости создания нескольких копий и прохождения процесса экспорта/импорта. Криптографическое оборудование соответствует FIPS, что требуется для некоторых отраслевых и государственных регламентов.

Конечно, есть некоторые другие соображения, которые следует иметь в виду, если вы решите выбрать такой вариант. Кроме дополнительных сложностей управления токенами, такой вариант может не работать с автоматическими сборками из-за требования ввести пароль при каждом использовании сертификата. Также нет никакого способа создать резервную копию сертификата, поскольку закрытый ключ не экспортируется (недостаток дополнительной безопасности). Наконец, в некоторых сценариях такой вариант хранения просто невозможен. Например, если специализированные устройства не поддерживают токены или смарт-карты. Или в ситуациях, когда сотрудники не имеют физического доступа к компьютеру, а работают с удалённых терминалов.

Типичные приложения:

Как правило, все варианты использования, перечисленные для хранилищ в ОС/браузере (подпись документов и кода, аутентификация клиента, Windows IIS), поддерживают крипто-токены или смарт-карты — если есть соответствующие драйверы. Однако это не всегда практично (например, в веб-серверах или автоматизированных системах сборки для подписи кода, которые будут требовать ввод пароля каждый раз при применении подписи).

Соответствие нормативным требованиям — одна из основных причин использования криптографических токенов.

Аппаратные криптографические модули (HSM)

HSM — ещё одно аппаратное решение для хранения ключей, особенно если вы не хотите полагаться на отдельные токены либо это кажется слишком обременительным. В то время как токены больше ориентированы на ручной ввод или отдельные приложения (например, подписание небольшого количества документов или кода, аутентификация в VPN или других сетях), то HSM предоставляют API, поддерживают автоматизированные рабочие процессы и автоматизированную сборку. Они также соответствуют требованиям FIPS и обычно обеспечивают более высокий рейтинг, чем токены.

Традиционно HSM — это локальные физические устройства, требующие квалифицированных ресурсов для управления и обеспечения базовых требований и SLA. Обслуживание HSM может оказаться дорогим и ресурсоёмким процессом, что в прошлом препятствовало распространению этой технологии. К счастью, в последние годы появились облачные модули HSM, которые предоставляют многие из преимуществ локальных HSM, не нуждаясь в локальном обслуживании.

Примером может служить знакомый многим сервис Key Vault в облаке Microsoft Azure, которое хранит криптографические ключи в облачном HSM от Microsoft. Если у вас небольшая организация, которая не позволит себе покупку и управление собственным HSM, то это отличное решение, которое интегрируется с публичными центрами сертификации, включая GlobalSign.

Если вы рассматриваете вариант с подписью документов, то недавно мы запустили новую службу Digital Signing Service, где тоже используется облачное хранилище HSM для закрытых ключей. Стоит отметить, что новая служба поддерживает индивидуальные подписи всех сотрудников. В прошлом в большинстве HSM-решений для подписи поддерживались только идентификаторы на уровне отделов или организаций (например, бухгалтерия, маркетинг, финансы), а не отдельных людей (например, Джон Доу). Следовательно, для работы на уровне отдельных сотрудников организациям приходилось разворачивать инфруструктуру токенов, которая, как мы отметили выше, может оказаться обременительной. С помощью этой новой службы цифровые подписи отдельных сотрудников внедряются без необходимости самостоятельно управлять HSM (и без риска потери токенов сотрудниками).

Типичные приложения:

Будущие методы хранения ключей

Мы рассмотрели основные варианты, которые использовались в течение многих лет. Но кажется, что ничто в мире информационной безопасности, в том числе и хранение ключей, не застраховано от влияния IoT, так что разрабатываются новые варианты.

По мере того как все больше и больше устройств подключаются к сети с необходимостью аутентификации и безопасного обмена данными, многие разработчики и производители обращаются к решениям на основе PKI. В свою очередь, это приводит к новым соображениям, требованиям и технологиям защиты закрытых ключей. Ниже приведены две тенденции, которые мы видим в этой области.

Доверенный платформенный модуль (TPM)

Модули TPM сами по себе не новы, но всё чаще их используют для защиты закрытых ключей. Доверенный платформенный модуль можно использовать для хранения (или переноса) корневого ключа и защиты дополнительных ключей, созданных приложением. Ключи приложений нельзя использовать без TPM, что делает его очень полезным методом аутентификации для оконечных точек, таких как ноутбуки, серверы и производители устройств Интернета вещей. В то время как многие ноутбуки уже поставляются с TPM, пока эта технология не слишком широко используется в корпоративном секторе. Однако в мире IoT они часто применяются для безопасной индентификации устройств как аппаратный корень доверия.

IoT создал проблему, когда много анонимно взаимодействующих устройств облегчают хакерам перехват сообщений или имперсонификацию устройств. Модуль TPM внедряется ещё на этапе производства для защиты криптографического ключа и, следовательно, для надёжной идентификации устройства.

Мы тесно сотрудничаем с Infineon для разработки решений Интернета вещей, сочетающих идентификацию устройств на основе PKI с корнями доверия на основе TPM. Для получения дополнительной информации ознакомьтесь с подтверждением концепции: «Безопасная аутентификация и управление оборудованием с помощью облачных служб сертификатов GlobalSign и OPTIGA TPM от Infineon.»

Физически неклонируемые функции (PUF)

Технология физически неклонируемых функций (PUF) — это сдвиг парадигмы в защите ключей. Вместо хранения ключей (с вероятностью физической атаки) они генерируются из уникальных физических свойств статической памяти SRAM конкретного чипа и существуют только при включении питания. То есть вместо надёжного хранения закрытого ключа один и тот же ключ восстанавливается снова и снова по требованию (пока устройство не выйдет из строя). Этот ключ гарантированно уникален, потому что при генерации используется присущая неконтролируемая неупорядоченность в кремниевой структуре чипа.

Технология PUF в сочетании с доверенной средой исполнения (TEE) — привлекательное решение, если требуется недорогая, простая в интеграции и ультра-безопасная защита ключа. PUF вместе с PKI составляют исчерпывающее решение для идентификации.

Наш партнёр Intrinsic ID разработал такую систему подготовки ключа на основе SRAM PUF, которая производит уникальные, защищённые от подделки и копирования идентификаторы устройств на аппаратном уровне. Используя наши службы сертификации, мы переводим эти идентификаторы в цифровые удостоверения, добавляя возможности PKI. Таким образом, каждому устройству присваивается уникальная, защищённая от клонирования пара ключей, которая не хранится на устройстве в выключенном состоянии, но устройство способно воссоздать этот ключ по запросу. Это защищает от атаки на выключенное устройство.

Дополнительно о нашем совместном решении для идентификации

устройств Интернета вещей см. недавний вебинар: «Стойкие идентификаторы устройств с сертификатами на основе SRAM PUF».

Не теряйте (секретные) ключи от своей крепости!

Хранение закрытого ключа не должно быть чёрной магией. В конечном счёте, правильный вариант зависит от того, кто и для чего использует сертификаты, какие нормы приходится соблюдать, какова цена, текущее окружение и внутренние ресурсы. Надеюсь, эта статья поможет в вашем решении.

_______________________________________________________

АКЦИЯ GLOBALSIGN: Wildcard SSL + 1 ГОД В ПОДАРОК

Защитите все субдомены одним сертификатом!

Экономьте до 30 тысяч рублей при покупке сертификата Wildcard SSL на 2 года!

Промо-код: WC001HRFR

Акция действует для подписчиков блога GlobalSign до 15 июня 2018 г.

Дополнительную информацию вы можете получить у менеджеров GlobalSign по телефону: +7 (499) 678 2210 либо заполнив форму на сайте с указанием промо-кода.

Где хранятся сертификаты в Windows 10

Что такое сертификаты Windows 10

Где хранятся сертификаты

Для хранения сертификатов используются специальные хранилища. В системе они представлены обычно 2-мя типами:

Пользователь с правами администратора имеет возможность просмотра всех хранилищ. Обычные пользователи, не обладающие правами администратора, имеют доступ лишь ко второму типу.

В хранилище локального компьютера содержатся сертификаты глобальные для всех пользователей, а в хранилище текущего пользователя находятся сертификаты для конкретной учетной записи.

В свою очередь хранилища внутри разделяются на вложенные хранилища, т.е. сертификаты группируются в зависимости от назначения сертификата.

Сертификаты для текущего пользователя наследуют содержимое хранилищ с сертификатами локального компьютера.

Просмотр сертификатов

Если в работе с сертификатами перед вами встал вопрос о необходимости их просмотра, проверки каких-либо свойств или просто из любопытства ниже мы рассмотрим доступные для этих целей способы.

С помощью консоли управления

Если вы не являетесь администратором компьютера управление сертификатами можно будет осуществлять только для учетной записи пользователя под которой был выполнен вход в систему.

В Корне консоли разверните список каталогов. Все установленные сертификаты будут отсортированы по типам. Раскрыв нужный тип можно выполнить просмотр, экспорт, импорт или удаление сертификатов.

Диспетчер сертификатов

Internet Explorer

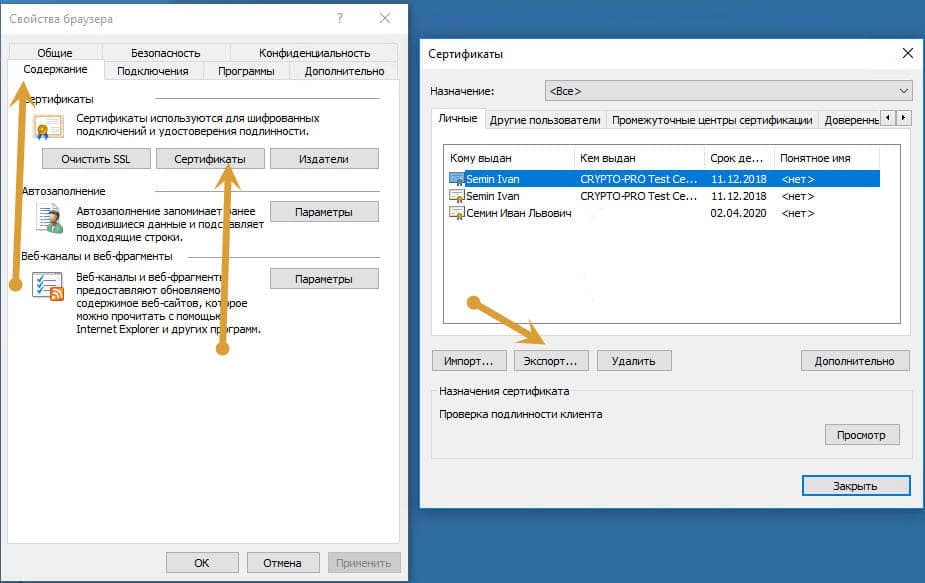

Запустите браузер Internet Explorer (например, найдя его через кнопку Поиск на панели задач) → щелкните по значку в виде шестеренки Сервис (или Alt+X ) → Свойства браузера.

В окне Свойств браузера перейдите ко вкладке Содержание → в разделе Сертификаты щелкните одноименную кнопку.

В открывшемся окне можно управлять установленными сертификатами (! не имея при этом прав администратора в системе). Для удобства просмотра можно отфильтровать их по назначению либо воспользоваться вкладками, группирующими сертификаты по типу.

Окно свойство браузера можно также открыть через Панель управления. Для этого откройте классическую Панель управления → Свойства браузера → Содержание → Сертификаты.

Как найти на компьютере сертификат ЭЦП

Из нашей статьи вы узнаете:

Электронную цифровую подпись владелец может использовать на различных компьютерах одновременно, но для начала её необходимо предварительно перенести (скопировать).

Для этого важно сначала найти сертификат как самой ЭЦП, так и аккредитованного УЦ, который ее сгенерировал и выдал. В нем сохранены:

Где на жестком диске находится сертификат

Необходимые для копирования файлы могут находиться в следующих местах:

Еще одна копия файлов сертификата находится непосредственно в папке Windows в зашифрованном виде, поэтому получить к ней доступ или скопировать невозможно из-за отсутствия прав.

Как посмотреть сертификат

Просмотреть перечень сертификатов, скопировать их, удалить можно с использованием следующих инструментов;

При использовании браузера Internet Explorer выполните следующие действия:

После этого появится окошко, где будет перечислен весь перечень установленных на компьютере открытых сертификатов. Дополнительно будет указан список сторонних поставщиков ПО.

Преимущество использования браузера Internet Explorer — в возможности просмотра списка ключей, даже если нет прав администратора. Недостатком же будет невозможность удаления устаревших или ненужных уже сертификатов с жесткого диска компьютера.

При использовании панели управления OS Windows для просмотра открытых сертификатов, установленных на компьютере, выполните следующие действия с правами администратора:

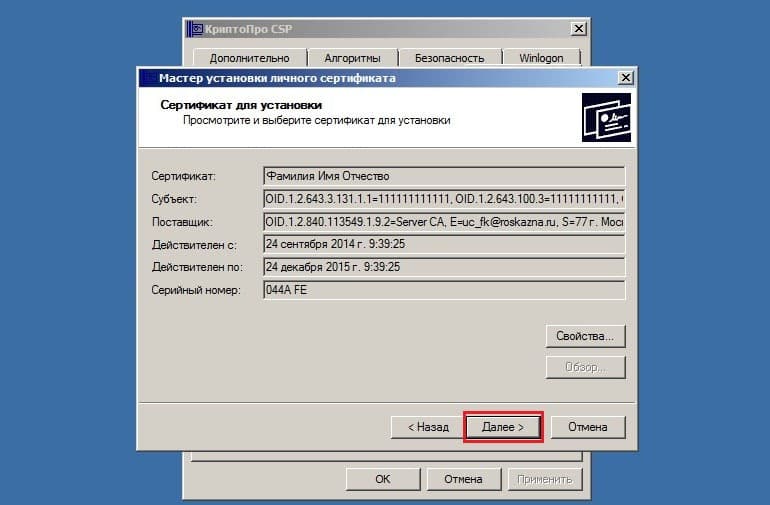

Для просмотра перечня установленных ранее сертификатов на ПК с помощью приложения «КриптоПРО» достаточно выбрать раздел «Сертификаты». Использование данного ПО позволит при наличии прав администратора не только просматривать, но и копировать открытые сертификаты, удалять их.

В OS Windows есть стандартный менеджер Certmgr для работы с установленными ранее сертификатами. С его помощью можно увидеть информацию об открытых ключах, данные об УЦ. Для использования менеджера выполните следующие действия:

В итоге откроется окно со списком проверочных ключей. Специфика менеджера — в необходимости запуска с правами администратора. Важный минус сервиса — в некорректности отображения ЭЦП, что важно учитывать при просмотре.

В интернете можно скачать и другие программы для просмотра и работы с открытыми сертификатами операционной системы. Использовать их не рекомендовано из-за отсутствия гарантии безопасности и защиты от утечки данных на сторонние серверы. Сегодня Минкомсвязи РФ сертифицировано только приложение «КриптоПРО», и возможно использование встроенных инструментов операционной системы.

Где оформить сертификат и ЭЦП

Если для ведения электронного документооборота, работы на государственных порталах, сдачи отчетности или раскрытия информации вам необходима электронная цифровая подпись, то оформите ее в УЦ «Астрал-М». Наш удостоверяющий центр имеет аккредитацию Минкомсвязи на оформление ЭЦП и предлагает каждому клиенту:

Для приобретения электронной цифровой подписи оставьте заявку на сайте или свяжитесь с сотрудниками по телефону. После согласования тарифного плана вам будет направлен перечень необходимых документов и счет на оплату оформления ЭЦП. На выполнение всех действий уйдет 1—2 рабочих дня, но при желании возможно открытие подписи в ускоренном формате.