Как сделать дубликат кредитки

Клонируем бесконтактную карту с помощью мобильного приложения

Всегда было интересно посмотреть, что происходит у банковской карточки под «капотом». Как реализуется протокол общения банковской карточки и POS-терминала, как это работает и насколько это безопасно. Такая возможность предстала передо мной, когда я проходил стажировку в компании Digital Security. В результате при разборе одной известной уязвимости EMV карт в MagStripe-режиме, было решено реализовать мобильное приложение, которые способно общаться с терминалом по бесконтактному интерфейсу, с использованием своих команд и подробным разбором запросов и ответов. А также попробовать реализовать способ клонирования карт MasterCard в режиме MagStripe.

В этой статье я постараюсь описать, что такое EMV-карта, как она работает и как используя Android можно попытаться клонировать вашу MasterCard карту.

«There are some things money can’t buy. For everything else, there’s MasterCard»

Что такое EMV карта?

EMV — это международный стандарт для банковских карт с чипом. В разработке этого стандарта принимали участия Europay + MasterCard + VISA, отсюда и название. Попробуем разобраться, как же все таки карта общается с POS-терминалом по бесконтактному интерфейсу.

Начнем с самых основ.

Бесконтактная EMV карта на физическом уровне работает почти так же, как и RFID метка. Если базисно то, чип попадает в электромагнитное поле, а в замкнутом проводящем контуре (в нашем случае это будет антенна, расположенная по периметру), помещенном в переменное магнитное поле, образуется переменный электрический ток. Этот ток заряжает специальный конденсатор, подключенный параллельно к резонансному контуру карты. Энергия, запасенная в конденсаторе, используется для выполнения микросхемой карты различных операций. Когда ридер изменяет электромагнитное поле, изменения сразу будут заметны на чипе. Используя модуляцию сигнала, мы можем передавать информацию в бинарном виде. Если на карте подключить нагрузочное сопротивление и или изменить емкость конденсатора, то можно изменить силу тока в контуре карты, что приведет к изменению создаваемого им электромагнитного поля в области контура ридера, таким образом карточка передает данные. Ридеру останется детектировать эти изменения. Подобное физическое взаимодействие регламентируется стандартом ISO/IEC 14443 “Identification Cards — Contactless integrated circuit(s) cards — Proximity cards”.

Сам чип карты представляет собой смарт карту, на которой работает JavaCard, отдельная версия Java для платформ с малыми вычислительными ресурсами и поддержкой криптографических алгоритмов. На JavaCard загружаются апплеты, которые, и являются приложениями. Также существует GlobalPlatform это некий стандарт для JavaCard, который предоставляет возможность безопасного управления данными на карте и позволяет загружать, изменять и удалять приложения на карте. В этой статье механизмы безопасности самой смарт карты мы рассматривать не будем. Достаточно знать, что защищенные данные, например приватный ключ и секретный мастер ключ карты лежат в защищенном месте и вытащить их стандартными средствами невозможно.

Также еще напомню немного терминологии, для тех, кто не знаком.

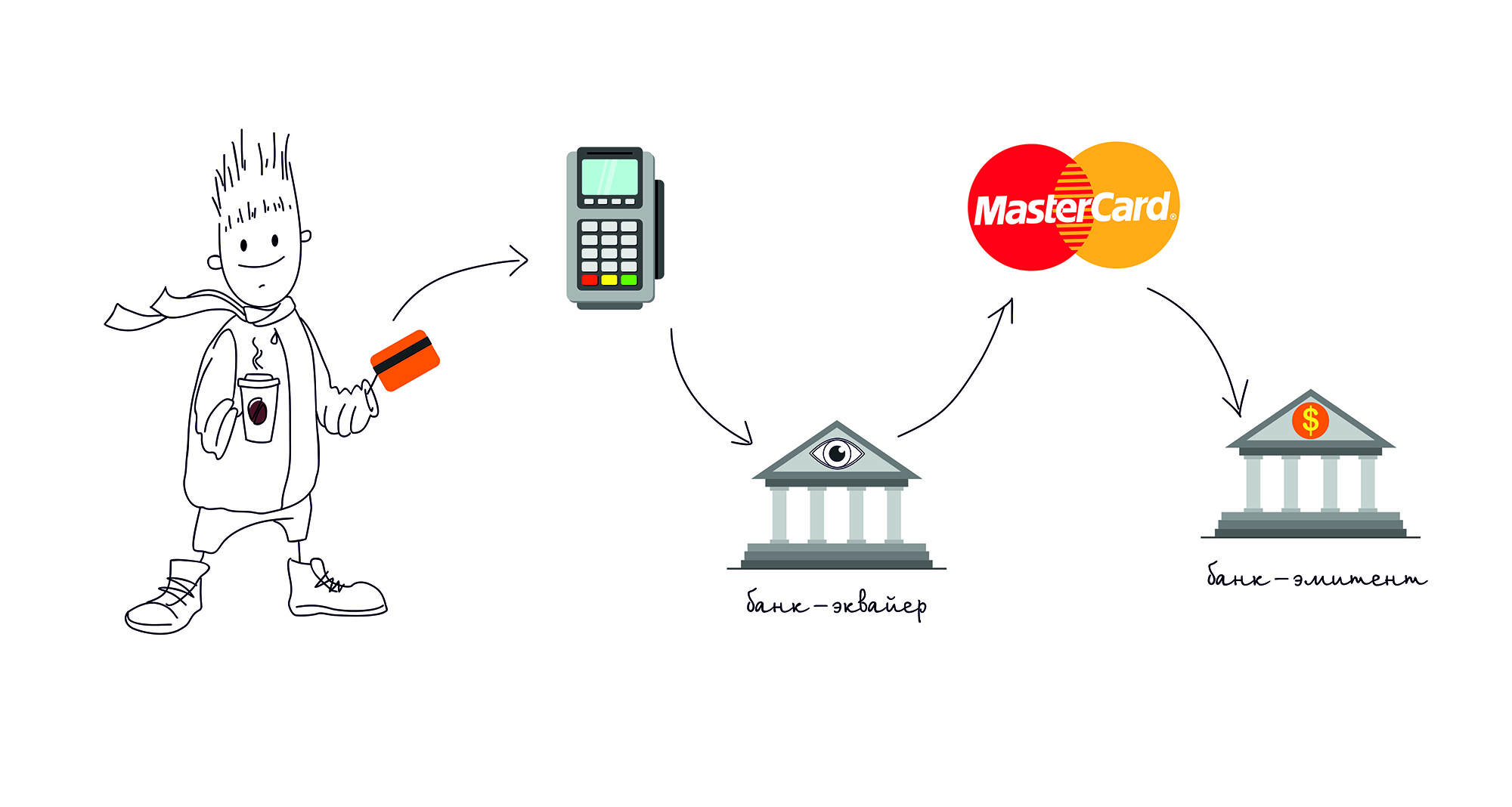

POS-терминал (Point of Sale) — устройство продавца, которое считывает карту и инициирует платеж. Далее будем называть это устройство просто терминалом.

Банк эмитент — это банк, который выпустил вашу карту.

Банк эквайер — банк, который выдает продавцам POS-терминалы и обрабатывает платежи с них.

Платежная система — центральное звено между банком эквайером и банком эмитентом, через нее проходят абсолютно все платежи, и она знает какой банк какому сколько должен перевести денег. Платежных систем в мире не мало, кроме всем известных Visa и MasterCard есть ещё и American Express, China UnionPay и российская платежная система МИР.

Хорошо, карта и ридер могут общаться. Они посылают друг другу APDU-команды в виде Tag-Length-Value т.е. передается название тэга в шестнадцатеричном виде, его длина и само значение. Все команды описаны конечно же в документации и выглядят примерно так:

Стандартная EMV транзакция проходит в несколько этапов, я опишу полный алгоритм взаимодействия в случае контактного интерфейса, для бесконтактного интерфейса алгоритм несколько укорочен:

Коротко рассмотрим каждую операцию.

Выбор приложения. Часто бывает, что на одной карте может быть несколько приложений. Например, банковская карта и проездной билет. И терминалу как-то необходимо разобраться, где и какой алгоритм ему использовать. Для выбора приложения используются так называемые Идентификационные Коды приложения (Application Identifier – AID). Что бы в этом разобраться терминал посылает команду SELECT. Например, AID карты Visa Classic будет выглядеть следующим образом: A0000000031010. Если в ответ придет несколько таких кодов и терминал умеет работать с несколькими приложениями, то терминал выведет на экран список и предложит выбрать нужное нам приложение. Если терминал не поддерживает ни один из кодов приложений, то операция будет отклонена терминалом.

Инициализация обработки приложения. Здесь сначала проверяется географическое место пребывания. Например, карты Maestro Momentum могут работать для оплаты только в России. Этот этап сделан для того, чтобы предоставить эмитентам возможность применять существующие онлайн методы риск-менеджмента при проведении офлайн операций. На этом этапе EMV-транзакция может быть отменена по инициативе самой карты, если данный тип операции запрещен в данной стране мира эмитентом. Далее карта передает терминалу набор специально структурированной информации, содержащей описание функциональности карты и приложения.

Считывание данных приложения. Терминалу передаются различные данные карты необходимые для транзакции, например номер карты, expiration date, счетчик транзакций и много других данных. О некоторых из них будет сказано далее.

Офлайн аутентификация. Терминал определяет тип поддерживаемого метода оффлайн аутентификации. Существует статичная (Static Data Authentication – SDA), динамическая (Dynamic Data Authentication – DDA) и комбинированная (Combined Data Authentication – CDA). Эти методы также построены на основе PKI. SDA это просто подписанные данные на приватном ключе банка эмитента, DDA — терминал посылает какое-то случайное число и карточка должна подписать его, используя свой приватный ключ, а терминал проверит эту подпись используя полученный ранее сертификат карты, таким образом терминал удостовериться в том, что карточка и правда обладает приватным ключом — следовательно является подлинной. CDA это просто комбинация обоих способов.

Обработка ограничений. Здесь терминал проверяет полученные ранее данные с карты на условие пригодности для данной операции. Например, проверяет срок начала/окончания действия приложения Application Expiration Date (Tag ‘5F24’) и Application Effective Date (Tag ‘5F25’). Также производится проверка версии приложения. Результаты операций, проводимых на данном этапе, также записываются в отчет TVR (Terminal verification results). По результатам этого этапа транзакция не может быть отменена, даже в случае, если, например, срок действия приложения истек.

Проверка держателя карты. Верификация держателя карты производится для того, чтобы аутентифицировать человека, предоставившего карту и проверить, является ли он подлинным владельцем карты. Стандарт EMV предоставляет различные методы верификации держателя карты (Cardholder Verification Method). Методы верификации определены как на терминале, так и на карте. Они содержатся в так называемых CVM-листах. В процессе выполнения, терминал и карточка сравнивают полученные CVM-листы и выбирают общий метод верификации.

Список поддерживаемых методов верификации:

Риск-менеджмент на стороне терминала. На этом этапе терминал проводит внутреннюю проверку параметров транзакции, исходя из установок риск-менеджмента банка-эквайера. Процедуры риск-менеджмента могут быть выполнены терминалом в любое время между моментами завершения процесса чтения данных карты и формирования терминалом первой команды GENERATE AC. Риск-менеджмент на стороне терминала включает в себя три механизма:

Риск-менеджмент на стороне карты. Карта, получив из команды GENERATE AC данные, касающиеся транзакции, терминала и результатов проверок терминала, в свою очередь выполняет собственные процедуры управления рисками и выносит собственное решение о способе завершения операции.

Анализ действий карты. На этом этапе карта завершает проведение процедур риск-менеджмента и формирует ответную криптограмму терминалу. Если карта решает одобрить транзакцию, то формируется Transaction Certificate. Если карта принимает решение о выполнение операции в режиме реального времени, то она формирует ARQC (Authorization Request Cryptogram). Если карта использует альтернативные методы авторизации, тогда используется Application Authorization Referral. В случае, если карта отклоняет транзакцию, то Application Authentication Cryptogram.

Еще одна криптограмма ARPC (Authorization Response Cryptogram) нужна для аутентификации эмитента. Эмитент формирует криптограмму ARPC и отсылает криптограмму карте, если карта подтвердит пришедшую криптограмму, то следовательно, эмитент аутентифицирован картой.

Немного о безопасности ключей и взаимной аутентификации карты и эмитента из книги И. М. Голдовского:

Смысл взаимной аутентификации заключается в том, что карта и терминал аутентифицируют друг друга с помощью проверки подлинности криптограмм ARQC и ARPC. Криптограммы представляют собой данные, формируемые с использованием секретного ключа (который известен карте и банку эмитенту), номера транзакции, случайного числа, сгенерированного терминалом, а также некоторых реквизитов транзакции, терминала и карты. В случае ARPC к перечисленным данным еще добавляется авторизационный код ответа эмитента. Без знания секретного ключа карты для генерации криптограммы вычислить значения ARQC/ARPC невозможно за обозримое время с текущим уровнем технологий, и потому факт их успешной верификации указывает на подлинность карты и эмитента. Онлайн аутентификация является наиболее надежным способом аутентификации карты. Это связано с тем, что она выполняется непосредственно эмитентом, без посредника в виде терминала. Кроме того, для онлайновой аутентификации используется алгоритм 3DES с временным ключом размером 112 битов, криптостойкость которого соответствует криптостойкости алгоритма RSA с длиной модуля асимметричного ключа, используемого для офлайн аутентификации приложения карты, более 1700 бит. Использование на карте асимметричных ключей такой длины все еще достаточная редкость. Обычно используются ключи с модулем длиной 1024, 1152 или 1408 бит.

В конечном итоге онлайн транзакция проходит по цепочке:

Карта POS-Терминал Банк Эквайер Платежная Система Банк Эмитент.

Клонируем карту MasterCard в режиме MagStripe

Перейдем непосредственно к принципу клонирования. Данный метод атаки на бесконтактные карты был опубликован двумя исследователями Michael Roland, Josef Langer из Австрийского университета. В его основе лежит общий принцип, который называется Skimming. Это такой сценарий, при котором злоумышленник крадет деньги с банковской карточки путем считывания (копирования) информации с этой карты. В общем случае здесь важно сохранять PIN-код в тайне и не допускать его утечки. Но в методе австрийских ребят это нам знать не нужно. Клонирование платежной карты выполняется успешно для версии ядра приложения EMV Contactless Kernel 2. Версия этого протокола поддерживает два режима работы для бесконтактных карт: EMV протокол (MasterCard PayPass M/Chip) и MagStripe (MasterCard PayPass MagStripe) режим.

MagStripe — это режим поддержки карт с магнитной полосой. Этот режим реализуется на картах MasterCard с бесконтактным интерфейсом. Режим MagStripe скорее нужен для банков которым сложно переводить всю инфраструктуру для поддержки чиповых бесконтактных EMV транзакций. Кстати, у карт Visa также есть аналогичный режим работы — PayWave MSD (Magnetic Stripe Data).

Процесс обработки транзакции для бесконтактных карт урезан в сравнении с чиповыми и обычно работает в следующем режиме:

Это выглядит как APDU команды. Список всех тэгов.

APDU — Application Protocol Data Unit — это условное обозначение кадра с командой карте или ответом карты.

На хабре есть пара статей на эту тему тут и тут.

Карта поддерживает специальную команду COMPUTE CRYPTOGRAPHIC CHECKSUM, аргументом которой являются данные, определенные в объекте Unpredictable Number Data Object (UDOL). В результате карта с помощью алгоритма 3DES и секретного ключа вычисляет динамическую величину CVC3 (Card Verification Code). В качестве аргумента функции 3DES используется конкатенация данных UDOL и счетчика транзакции (Application Transaction Counter,ATC). Таким образом, значение величины CVC3 всегда зависит от объектов UN и ATC.

Другими словами, эта команда нужна, чтобы карта сгенерировала некую “подпись” для того, чтобы эмитент мог верифицировать карту. Однако, в этой подписи отсутствует подпись самой транзакции. В подписи содержатся значения ATC — 2 байта, CVC3 (Track1) — 2 байта, CVC3 (Track2) — 2 байта, которые генерируются картой на основе секретного ключа, который также знает банк-эмитент и счетчика транзакций (ATC). При этом также для генерации подписи POS-терминал сообщает карте UN (Unpredictable Number) — 4 байта, который также используется в генерации подписи. Unpredictable Number препятствует формированию кодов аутентификации на реальной карте для последующего использования в мошеннических транзакциях. Для атаки нам сильно мешает UN, поскольку 4 байта не представляется возможным перебрать, не выйдя за пределы счетчика транзакций. Однако, в спецификации этого есть некоторые слабости.

Во-первых, спецификация ограничивает UN кодировкой чисел, а именно Двоично-Десятичным Кодом (BCD), что по сути означает что, если мы посмотрим на такое закодированное число в HEX, то мы увидим только цифры от 0 до 9, все остальные значения считаются как бы запрещенными. Таким образом, количество UN уменьшается с 4,294,967,295 до 99,999,999.

Во-вторых, количество значащих цифр UN определяется картой. Таким образом в зависимости от специальных параметров в треках количество цифр в UN может быть от 10 до 10000 в зависимости от типа карты, на практике чаще всего встречается 1000 значений.

Таким образом план атаки выглядит следующий:

Махинации с «пластиком». Как мошенники подделывают банковские карты

Мошенники продолжают активно пользоваться популярностью банковских технологий. Вслед за различными кражами денег со счетов клиентов участились случаи подделок банковских карт. Как отличить оригинал от фейка и как защитить свою карту — в материале Лайфа.

» src=»https://static.life.ru/tmp/M__1583847697708-1583847698311-900x.jpeg» loading=»lazy» style=»width:100%;height:100%;object-fit:cover»/>

Фото © Getty Images

Из года в год растёт статистика мошеннических операций, в результате которых пропадают деньги со счетов клиентов. Стоит отметить, что банковские карты постоянно совершенствуются, сфера их применения становится шире и шире. И в основном именно они оказываются мишенью для воров.

По данным МВД, в 2019 году банковские карты в России стали чаще подделывать. Было зафиксировано около 219 тысяч случаев мошенничества — на 14% больше, чем в 2018-м.

Руководитель отдела аналитических исследований Высшей школы управления финансами Михаил Коган полагает, что увеличение роста подделок банковских карт вызвано широким проникновением банковских услуг в регионы и низким уровнем информированности граждан о том, каким образом они могут избежать риска оказаться жертвами мошенников.

Как подделывают карты

Фото © Getty Images

По словам Михаила Когана, многие карты оснащены не только надёжными чипами, но и магнитной лентой, там содержится вся необходимая для банкоматов и платёжных устройств информация. Именно магнитную ленту легко подделать при помощи несложного оборудования, которое может окупиться уже с первой подобной кражи.

— Мошенники для этого устанавливают специальные считывающие устройства, так называемые скиммеры, в банкоматах. Для получения ПИН-кода могут быть задействованы не только шпионские методы — накладная клавиатура либо миниатюрная видеокамера, но и обычное подсматривание за плечом, — пояснил эксперт.

В свою очередь, директор по работе с клиентами компании «БКС Премьер» Николай Соколов рассказал, что подделка карт (так называемые болванки) используется уже тогда, когда была скомпрометирована реальная карта клиента того или иного банка. Иными словами, злоумышленники получили данные по этой карте. То есть это уже следствие мошеннической операции.

— Изначально физическое лицо никак не может получить поддельную карту, поскольку выдают карты исключительно сами банки. Основной угрозой для массового клиента сейчас является не подделка банковских карт, а мошенничества, связанные с использованием методов социальной инженерии для кражи персональных данных, когда у человека выуживают информацию о его картах, паролях в мобильных банках и так далее, — отметил Николай Соколов.

При всём при этом научиться отличать подделку от оригинала у держателя банковской карты не будет возможности, так как в банке он получает исключительно оригинальную карту, а подделку будут выпускать мошенники уже для своих целей — например, чтобы снять деньги, используя данные по реальным картам людей.

Как защитить свою карту

Фото © Getty Images

Для того чтобы не позволить злоумышленникам сделать копию платёжной карты, Михаил Коган советует пользоваться только теми банкоматами, в которых установлены специальные прозрачные антискиммеры — как правило, зелёного цвета. Отдавать предпочтение стоит банкоматам в отделениях банков, которые оборудованы видеокамерами.

Кроме того, можно завести отдельную карту, которой клиент будет расплачиваться в торговых точках и интернет-магазинах, а основную долю средств хранить на другой банковской карте. К такой рекомендации больше склоняется Николай Соколов.

— Основной доступ к средствам на счёте, к которому привязана карта, мошенники могут получить с помощью ПИН-кода. Поэтому держатель карты должен следить, чтобы посторонние не узнали ПИН-код. Никогда и никому нельзя сообщать никакие данные по карте, кроме её номера. С одним только номером мошенники ничего сделать не смогут, — рассказывает директор по работе с клиентами компании «БКС Премьер».

Однако наиболее безопасным способом он назвал оплату смартфоном. Для этого надо привязать к гаджету свои карты, поскольку в качестве дополнительной защиты выступает биометрия. При этом данные реальной карты на смартфоне не хранятся.

Можно ли сделать дубликат зарплатной карты, и чтоб обе были действительны?

Нет, как правило, банки не практикуют выдачу дубликатов зарплатных карт. У Вас на руках может быть только одна карта.

Желаю Вам удачи и всего хорошего!

в соответствии с нормами действующего законодательства Российской Федерации и сложившейся практикой его применения вы можете открыть еще одну карты на тот же счет.

Нет, в случае утери карты можно обратиться в банк с заявлением, чтобы Вам выдали новую карту. Наличие двух действительных карт не допускается.

• Здравствуйте, Такого невозможно, новую банковскую карту выдают только в том случае, если первая утеряна или украдена и её блокируют

Желаю Вам удачи и всех благ!

Нет, такое не возможно. Дубликата с карты не делают. Карта только в оригинале может быть на руках.

Имеют ли право блокировать зарплатную карту по исполнительному листу?

Да, конечно. Такое право предусмотрено законом.

Скажите пожалуйста, могу ли я отказаться от карты и получать зарплату наличными в кассе?

Можете обратиться с заявлением к работодателю ст 136 ТК РФ.

Согласно ст.136 ТК РФ

Заработная плата выплачивается работнику, как правило, в месте выполнения им работы либо переводится в кредитную организацию, указанную в заявлении работника, на условиях, определенных коллективным договором или трудовым договором. Работник вправе заменить кредитную организацию, в которую должна быть переведена заработная плата, сообщив в письменной форме работодателю об изменении реквизитов для перевода заработной платы не позднее чем за пятнадцать календарных дней до дня выплаты заработной платы.

Таким образом, перечисление зарплаты на банковский счет осуществляется по заявлению работника. Если работник по каким-либо причинам не желает получать заработную плату на банковскую карту, работодатель в этом случае обязан обеспечить ему получение денежных средств наличными в кассе.

Обязать работника получать заработную плату на карту работодатель не вправе.

Как поменять зара. Карту одного банка на другой банк?

Открывайте счет в другом банке, оформляйте дебетовую карту и сообщайте в письменной форме работодателю об изменении реквизитов для перевода заработной платы не позднее чем за пять рабочих дней до дня выплаты заработной платы. Статья 136 ТК РФ. Прежний счет в другом банке потом закроете.

Скажите пожалуйста, могут ли судебные приставы арестовать счет в коммерческом банке?

При наличии исполнительного производства ФССП могут наложить арест на все счета во всех банках.

Я уволилась с работы и уехала жить за границу, но в спешке забыла аннулировать зарплатную карту, сейчас позвонила в банк втб 24 с просьбой закрыть счет, мне отказали-нужно личное присутствие, но я не могу пока вернуться в Россию, что делать? Звонила в банк, мне ответили, что пока моя карта числиться как зарплатная, но как только мой работодатель сообщит что я уволилась банк автоматически пере выпустит карту (значит пере выпустить карту без моего заявления они могут) и с этого дня они начнут взимать с меня деньги за обслуживание карты и счета, которыми я пользоваться не собираюсь и соответственно так как на карте нет денег у меня дебетовая карта окажется в минусе (как вообще она может быть в минусе). Я попросила заблокировать карту, но они ответили, что это только влияет на операции по карте, а за обслуживание всё равно будет взиматься плата. Я эту карту не открывала, я никаких документов не подписывала, мне её выдали на работе, я не понимаю как банк таким наглым образом собирается содрать денег с неиспользуемой карты. Я попросила сотрудника уведомить меня о начислении платы за обслуживание, если карта будет пере выпущена, мне ответили, что банк не обязан это делать (то есть у меня там будут капать деньги, но при этом никто не обязан меня предупреждать) стоимость обслуживания мне то же отказались назвать, так как она еще зарплатная. Что это вообще за беспредел со стороны банка? Я до этого имела карту в Райфазене, так они мне позвонили и спросили, хочу ли я оставить карту, если да-то нужно приехать и написать заявление, если нет, то нужно обнулить счет и его автоматически закроют. А ВТБ простите за выражение охренел и это уже не первая такая ситуация.

Можете составить доверенность.

Статья 185. Общие положения о доверенности

См. комментарии к статье 185 ГК РФ

1. Доверенностью признается письменное уполномочие, выдаваемое одним лицом другому лицу или другим лицам для представительства перед третьими лицами.

2. Доверенности от имени малолетних (статья 28) и от имени недееспособных граждан (статья 29) выдают их законные представители.

3. Письменное уполномочие на совершение сделки представителем может быть представлено представляемым непосредственно соответствующему третьему лицу, которое вправе удостовериться в личности представляемого и сделать об этом отметку на документе, подтверждающем полномочия представителя.

Письменное уполномочие на получение представителем гражданина его вклада в банке, внесение денежных средств на его счет по вкладу, на совершение операций по его банковскому счету, в том числе получение денежных средств с его банковского счета, а также на получение адресованной ему корреспонденции в организации связи может быть представлено представляемым непосредственно банку или организации связи.

4. Правила настоящего Кодекса о доверенности применяются также в случаях, когда полномочия представителя содержатся в договоре, в том числе в договоре между представителем и представляемым, между представляемым и третьим лицом, либо в решении собрания, если иное не установлено законом или не противоречит существу отношений.

5. В случае выдачи доверенности нескольким представителям каждый из них обладает полномочиями, указанными в доверенности, если в доверенности не предусмотрено, что представители осуществляют их совместно.

6. Правила настоящей статьи соответственно применяются также в случаях, если доверенность выдана несколькими лицами совместно.

Информация об изменениях:

Федеральным законом от 7 мая 2013 г. N 100-ФЗ настоящий Кодекс дополнен статьей 185.1, вступающей в силу с 1 сентября 2013 г.