Как сделать защищенное хранилище

6 вещей, которые вы должны сделать, чтобы защитить свой NAS

Ваш NAS, вероятно, является одним из самых важных устройств в вашей домашней сети, но вы уделяете ему внимание, которое оно заслуживает, когда дело касается безопасности?

Последнее, что вы хотите, — это то, что ваш NAS будет взломан и/или на него будет загружено вредоносное ПО, например, выкупленное программное обеспечение SynoLocker. Хорошей новостью является то, что есть способы защитить себя от будущих атак и не допустить взлома вашего ящика NAS.

Примечание. Большинство шагов и изображений, приведенных ниже, основаны на моем NAS Synology, но вы также можете делать это на большинстве других блоков NAS.

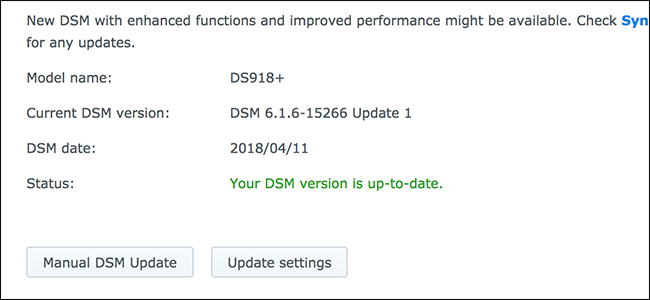

Будьте внимательны к обновлениям

Возможно, самая простая вещь, которую вы можете сделать, чтобы защитить ваш NAS, — это обновление программного обеспечения. Synology NAS запускают DiskStation Manager, и, как правило, каждое обновление выполняется каждые две недели.

Причина, по которой вы хотите сохранить обновления, — это не только новые интересные функции, но и исправления ошибок и исправления безопасности, которые обеспечивают безопасность и безопасность вашего NAS.

Возьмем, например, SynosLocker ransomware. Новые версии DiskStation Manager безопасны, но если вы не обновляетесь через несколько лет, вы можете быть уязвимыми. Кроме того, новые эксплоиты всегда выпускаются — еще одна причина не отставать от обновлений.

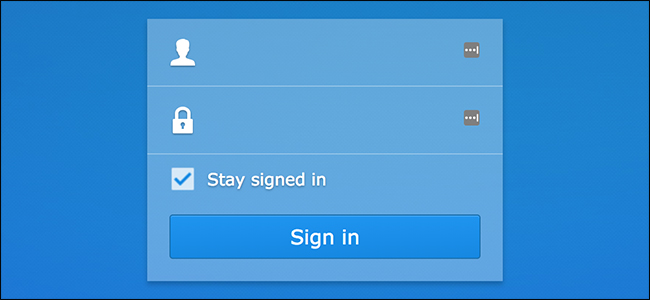

Отключить учетную запись администратора по умолчанию

В вашем NAS есть учетная запись администратора по-умолчанию, а имя пользователя, скорее всего, «админ» (настоящий креатив, да?). Проблема в том, что вы обычно не можете изменить имя пользователя этой учетной записи по-умолчанию. Мы рекомендуем отключить учетную запись администратора по умолчанию и создать новую учетную запись администратора с пользовательским именем пользователя.

Причина этого — дать хакерам еще один слой, который им нужно прорваться. С учетной записью по умолчанию они могут использовать «admin» в качестве имени пользователя и просто сосредоточиться на взломе пароля. Это похоже на то, как люди никогда не меняют учетные данные своего маршрутизатора — по умолчанию имя пользователя обычно «admin», а пароль — «пароль», что делает его очень легким для взлома.

Создав учетную запись администратора с именем пользователя, таким как «BeefWellington», а затем используя надежный пароль, вы значительно уменьшите вероятность того, что ваши учетные данные будут взломаны ленивым скриптом kiddy.

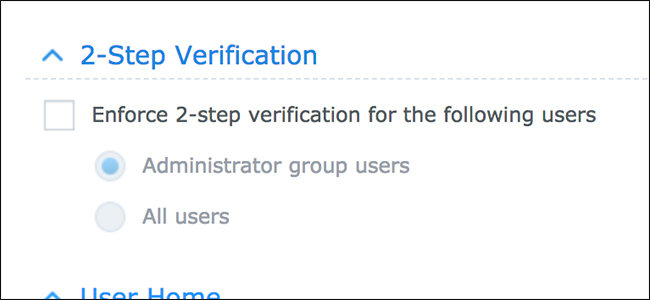

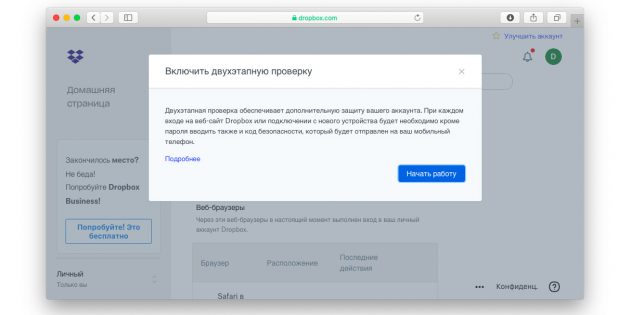

Включить двухфакторную аутентификацию

Если вы не используете двухфакторную аутентификацию для своих различных онлайн-учетных записей, то неплохо бы её включить. У вашего NAS, вероятно, есть возможность для этого, так что воспользуйтесь ей.

Двухфакторная аутентификация надёжна, потому что вам нужно не только имя пользователя и пароль для входа в систему, но вам также нужно другое устройство, которому вы владеете (например, смартфон), чтобы подтвердить логин. Это делает невозможным для хакера взломать ваш аккаунт (хотя никогда не говори никогда).

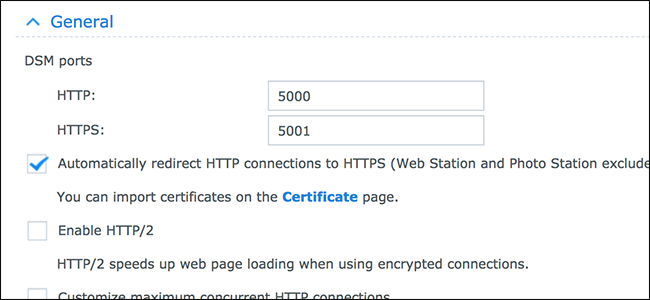

Использовать HTTPS

Когда вы обращаетесь к своему NAS удаленно, вы, вероятно, делаете это через HTTP, если вы не перепутали какие-либо настройки. Это небезопасно и может оставить ваше соединение открытым для принятия. Чтобы исправить это, вы можете заставить NAS использовать HTTPS-соединение в любое время.

Однако сначала вам необходимо установить сертификат SSL на вашем NAS, что может быть вполне сложным процессом. Для начала вам нужно имя домена, чтобы связать сертификат SSL, а затем связать IP-адрес NAS с именем домена.

Вам также придется заплатить за сертификат SSL, но они обычно не более 10 долларов США в год от любого уважаемого регистратора доменов. И Synology даже поддерживает бесплатное шифрование SSL-сертификатов, если вы хотите пройти этот маршрут.

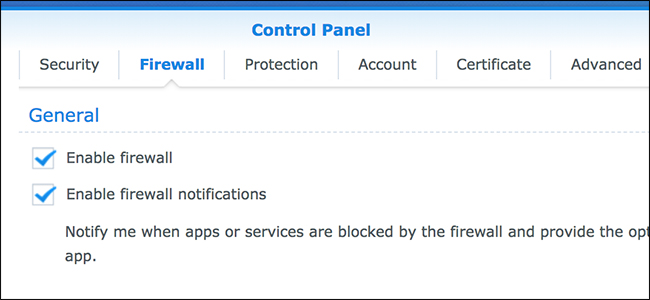

Настройка брандмауэра

Брандмауэр является общей хорошей защитой, потому что он может автоматически блокировать любое соединение, которое NAS не распознает. И вы можете обычно настраивать правила, которые он использует для открытия определенных подключений, а также выключение всех остальных подключений.

По умолчанию большинство брандмауэров на любом устройстве даже не включены, что позволяет всем и каждому без проверки, и это, как правило, плохая идея. Поэтому не забудьте проверить настройки брандмауэра на вашем NAS и настроить любые правила в соответствии с вашими потребностями.

Например, у вас может быть правило, которое блокирует все IP-адреса из определенных стран или правило, которое разрешает определенные порты с IP-адресов в США.

Не подключайте его к Интернету

Несмотря на то, что все вышеперечисленные шаги — это отличные возможности для обеспечения безопасности NAS, они не защищают на 100%. Самое лучшее, что вы можете сделать, это просто полностью отключить NAS от внешнего мира.

Конечно, это нелегко сделать, особенно если у вас есть определенные программы, запущенные на вашем NAS, которые могут быть доступны удаленно (например, используя ваш NAS в качестве вашей собственной службы облачного хранилища).

Но важно отметить, что вы, по крайней мере, знаете о рисках при экспонировании своего NAS для внешнего мира, и что вышеупомянутые шаги не будут поддерживать ваш NAS на 100% безопасным, обязательно. Если вы ищете лучший способ защитить свой NAS, он будет поддерживать его только в вашей локальной сети.

9 способов защитить ваше облачное хранилище

Простые советы, с которыми ваши данные будут в безопасности.

Облачные хранилища невероятно популярны, и сложно найти человека, который им не пользуется — для передачи данных, хранения бэкапов или обмена рабочими файлами. И хотя это кажется очень удобным, не стоит забывать о безопасности. Вот как сделать ваш аккаунт защищённее и предотвратить кражу данных.

1. Используйте сильные пароли и двухэтапную аутентификацию

Пожалуй, самый очевидный совет, который позволит сохранить ваши данные и аккаунт — создавать сложные и длинные пароли, которые невозможно угадать, либо пользоваться менеджерами паролей. Также включите двухфакторную аутентификацию, если это возможно — да, это может казаться излишним, но это сильно усложнит жизнь злоумышленникам.

2. Проверяйте, у кого есть доступ к файлам и папкам

Dropbox, OneDrive и прочие «Google Диски» очень удобны, поскольку позволяют быстро делиться файлами и целыми папками с коллегами и друзьями. Но получить к ним доступ могут и сторонние пользователи, если случайно найдут ссылку или получат доступ к аккаунту, с которым вы ей делились.

Именно поэтому не выкладывайте ссылки в публичном месте (например, в своём аккаунте в соцсети, даже если он закрытый), закрывайте доступ к папкам, когда он уже не требуется, и забирайте у контактов доступ. Аналогичным образом, вы можете настроить автоматическое отключение общих ссылок, чтобы спустя заданное время у других пользователей больше не было доступа к файлу.

3. Очищайте недавно удалённые файлы

У большинства облачных сервисов есть что-то вроде корзины, где в течение определённого времени хранится всё удалённое — на случай, если вы передумаете. Именно поэтому при удалении важных файлов (например, документы с указанием персональных данных) убедитесь, что вы удалили их полностью, а не отправили в корзину.

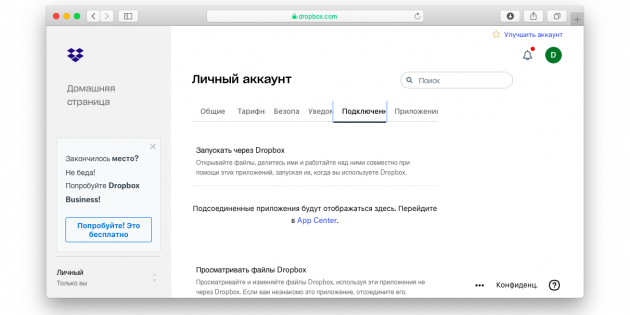

4. Следите за подключёнными аккаунтами и приложениями

Даже если злоумышленнику не удастся получить доступ к вашему аккаунту через переднюю дверь, он может попытаться получить доступ через стороннее приложение, у которого есть доступ к аккаунту. Хотя настроить синхронизацию с календарём и почтой кажется удобным, это делает аккаунт более уязвимым. Поэтому лишайте доступа приложениями, которыми не пользуетесь часто.

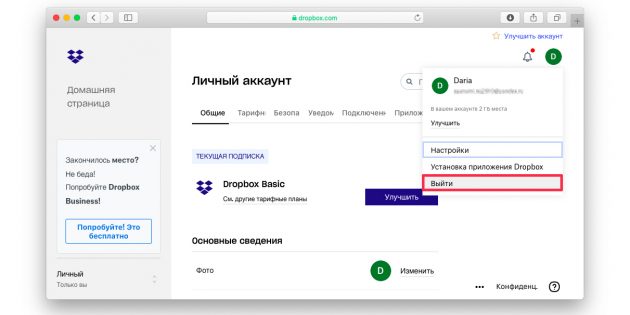

Расположение настройки зависит от используемого сервиса. В Dropbox, например, нужно нажать на иконку профиля → «Настройки» → «Подключённые».

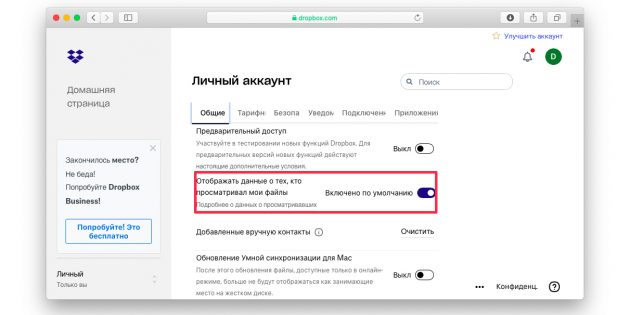

5. Настройте уведомления

По умолчанию облачные сервисы присылают вам уведомления о важных событиях, включая вход в аккаунт с нового устройства. Не стоит выключать эту функцию, если вы хотите сохранить контроль над происходящим. Также можно настроить уведомления и о том, что кто-то просматривал ваши файлы.

6. Закройте доступ старым устройствам

Большинство облачных сервисов дают вам доступ с нескольких устройств, так что следите, чтобы доступ был только у устройств, которыми вы действительно пользуетесь. Меняете ноутбук? Убедитесь, что перед удалением сервиса со старого компьютера вы вышли из своей учётной записи — иначе следующий владелец может получить доступ к учётной записи, если снова скачает программу. Некоторые сервисы позволяют просматривают список подключённых устройств и забирать у них доступ удалённо. Так умеет, например, OneDrive.

7. Настройте резервное восстановление аккаунта

Возможно, вы заводили аккаунт в Dropbox или iCloud довольно давно и уже не помните пароль от почты, указанной в качестве средства резервного восстановления аккаунта. Или уже сменили номер телефона, а у вас настроено восстановление по SMS. Если вы настроили секретные вопросы, убедитесь, что это что-то, что знаете только вы, и ответ не найдётся за минуту проверки ваших соцсетей.

8. Выходите из аккаунта, когда закончили работу на этом устройстве

Особенно это касается устройств, к которым есть доступ у нескольких людей — например, компьютер в университете или ноутбук, который вы делите с соседом по комнате или родственниками. В большинстве сервисов достаточно кликнуть на свою аватарку и выбрать «Выйти» / Sign Out.

9. Следите за техникой

Физическая защита тоже важна. Следите, чтобы компьютер, смартфон и другие устройства, на которых вы вошли в свой аккаунт, не попали в чужие руки. Некоторые сервисы позволяют добавить дополнительный уровень защиты — например, с помощью PIN-кода, сканера отпечатков пальцев или лица. Так умеет, например, Dropbox для Android и iOS. Также не поленитесь защитить само устройство биометрией или паролем — даже если вы редко куда-то носите ноутбук и обычно не приглашаете незнакомцев в гости.

Защищаем NAS-хранилища от зловредов

Вы уже используете NAS для резервного копирования? Мы расскажем, как правильно защитить его от новых угроз.

Пользователи делятся на две категории — те, кто еще не делает бэкапы, и те, кто уже делает. Когда сгоревший жесткий диск или гнусный шифровальщик в одночасье уничтожает все важные файлы, сразу понимаешь, что надо было заранее предусмотреть такие ситуации. Но наладить резервное копирование — это полдела. Вторая половина — защитить домашний дата-центр от зловредов, которые сейчас стали охотиться именно за такими целями.

Зловреды идут на NAS

Фильмы и сериалы на ноутбуке или ПК, греющие душу отпускные кадры в смартфоне, рабочие документы и личная переписка — рано или поздно у большинства пользователей возникает желание сложить все цифровое богатство в некоем одном защищенном месте, где ему не будут угрожать неприятности внешнего мира.

Сетевые хранилища, или NAS (от Network Attached Storage), для многих стали идеальным решением этой задачи, благо работают они по принципу «настроил и забыл». Эти эргономичные «тумбочки» гудят в сотнях тысяч квартир, обеспечивая удобный обмен данными между всеми домашними устройствами и резервное копирование с них же.

К сожалению, чем популярнее становятся сетевые хранилища, тем чаще они попадают под прицел киберпреступников. За примерами далеко ходить не надо — после майской эпидемии WannaCry о вирусах-шифровальщиках узнали даже те, кто далек от темы информационной безопасности. Такие зловреды уже умеют дотягиваться до сетевых дисков, а некоторые даже специально разрабатываются с расчетом на NAS-устройства.

Например, буквально на днях стало известно о зловреде-шифровальщике StorageCrypt, который попадает на NAS через уязвимость SambaCry и шифрует на нем файлы, требуя потом за расшифровку весьма внушительные суммы — 0,4 или 2 битокойна, что по нынешнему курсу примерно равно 6400 или 32 000 долларов соответственно. StorageCrypt уже оставил немало людей без резервных копий.

Через ту же уязвимость Sambacry, кстати, можно подселять на устройство самую разную заразу — шпионское ПО, программы для DDoS-атак или майнеры криптовалюты. Но в большинстве случаев проблем можно было бы избежать, правильно настроив NAS.

Как правильно настроить NAS, чтобы не было мучительно больно

Если вы пользуетесь NAS для бэкапов, значит, безопасность ваших данных — для вас далеко не последний приоритет. В таком случае можно поступиться некоторыми удобными функциями ради сохранности файлов. Мы уже рассказывали в блоге, на что нужно обратить внимание при создании своей системы резервного копирования. Если коротко, то главное, чтобы хранилище было изолировано от внешних подключений, то есть чтобы к нему нельзя было подобраться из Интернета. Конечно, удобно соединяться с медиатекой прямо из электрички (сразу чувствуешь себя настоящим человеком XXI века), но удобно это не только вам.

Важно помнить, что злоумышленники активно пользуются специальными поисковиками, которые автоматически сканируют Интернет на предмет открытых сетевых портов. Перед тем же StorageCrypt оказались уязвимы почти полмиллиона устройств. Какая зараза ждет нас завтра и через какие дыры она будет ломиться к нам домой — неизвестно.

Хотите, чтобы ваши данные были надежно защищены от StorageCrypt и его возможных последователей? Тогда вот вам наши советы по настройке NAS:

Как защитить корпоративное хранилище от вирусов-шифровальщиков снэпшотами

Вирусы-шифровальщики уже не первый год сотрясают ИТ-рынок последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, одни просто удаляют ключ шифрования, другие требуют выкуп, но далеко не все пользователи, заплатившие его получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к наихудшему.

Пытаться защититься от вирусов и других хакерских атак только средствами антивирусов и межсетевых экранов, это все равно что навесить замков на двери, поставить сигнализацию\видеонаблюдение и рассчитывать на то, что не найдется кто-то, кто это сможет обойти. Как показывает практика, даже самые сложные замки, самые умные системы защиты можно обойти. Нужно иметь «План Б» и быть готовым к наихудшему. Единственный выход — иметь возможность быстро и гарантированно восстановить данные. На примере решений NetApp рассмотрим такие возможности.

Системы хранения NetApp FAS/ONTAP

Имеют не только множество интеграций с множеством софта для резервного копирования, антивирусными системами и другими инфраструктурными системами, но также обеспечивают высокую доступность для NAS (NFS, CIFS/SMB) и SAN (iSCSI, FC, FCoE). Унифицированное хранилище позволяет обеспечивать прозрачную миграцию данных между нодами кластера, который может состоять из 24 узлов, а также позволяет задействовать одновременно все ноды для обслуживания NAS и SAN с целью повышения производительности. Таким образом можно полностью отказаться от подверженных уязвимостям Windows Server — не покупать лицензии и не строить кластеры для высокой доступности, ведь весь функционал уже имеется в NetApp ONTAP, в том числе интеграция с AD, настройки безопасности файлов и папок, Access Based Enumeration и всем привычная консоль управления MMC.

Резервное копирование

Как в самых больших организациях, так и в маленьких фирмах рабочие файлы располагают на общедоступном файловом хранилище, чтобы все могли ими пользоваться. Централизация хранения даёт удобство для совместной работы нескольким людям над одними и теми же файлами, но это накладывает и ответственность по защите такой информации. Естественно для борьбы с вирусами-шифровальщиками необходимо регулярно выполнять резервное копирование по схеме 3-2-1. Резервные копии важно хранить отдельно от основной системы.

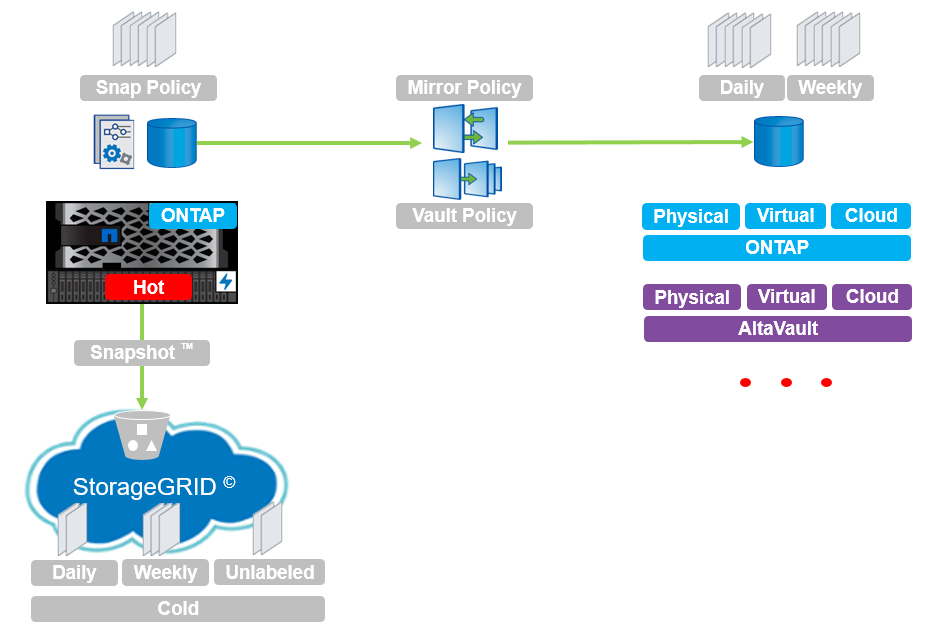

Системы хранения NetApp FAS/ONTAP имеют в своем арсенале снэпшоты не влияющие на производительность и репликацию на базе этих снэпшотов, которые позволяют интегрироваться с широким списком систем резервного копирования использующие технологии системы хранения данных NetApp, как для среды NAS так и SAN:

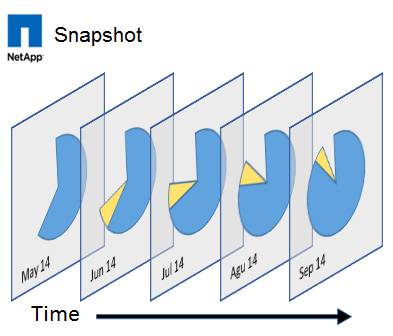

Снэпшоты для спасения

Но полное восстановление, во-первых, может быть достаточно длительным, а во-вторых резервное копирование может выполняться не каждые 15 минут, таким образом увеличивая RPO. И вот здесь становится понятно, насколько важной частью резервного копирования являются снэпшоты, которые можно выполнять намного чаще нежели резервные копии с NAS или SAN хранилища и соответственно восстанавливать такие данные намного быстрее из снэпшотов, таким образом существенно уменьшив значение RPO. И вот здесь становится понятно насколько важно, чтобы такие снэпшоты функционировали как часы, не тормозили работу всего хранилища, не имели архитектурных проблем по удалению и консолидации. При этом снэпшоты это не замена резервному копированию, а важное дополнение для полноценной стратегии резервного копирования. Так процедуру создания снэпшотов можно выполнять достаточно часто, чтобы захватывать самые последние изменения вашей информации.

Снэпшоты это не полная копия данных, только разница новых данных на блочном уровне, своего рода обратный инкрементальный бэкап, который более рационально использует пространство хранилища, нежели полный бэкап. Но всё равно это пространство используется, чем больше изменений, тем больше попадает информации в снэпшот. Настроенное расписание авто-удаления старых снэпшотов позволит более рационально использовать ресурсы хранилища и не съесть всё доступное пространство на дорогостоящем NAS хранилище. А резервное, будет хранить намного дольше по времени копии более старых версий информации.

Среда SAN

Снэпшоты NetApp ONTAP одинаково эффективны как в среде NAS, так и SAN, одинаково архитектурно устроены, имеют одинаковый интерфейс, настройку, скорость снятия и восстановления, что позволяет более быстро откатываться назад в случае повреждения данных.

Снэпшоты и технология NetApp FabricPool

Отдельно стоит отметить технологию FabricPool, позволяющую прозрачно смещать снепшоты и холодные данные с SSD накопителей на медленные диски в объектное хранилище, что позволит активно и часто использовать настолько важную технологию снэпшотирования на дорогостоящих носителях информации.

Как снэпшоты не должны работать

Многие уже сталкивались с различными реализациями снэпшотов и уже на практике знают, как снэпшоты не должны работать:

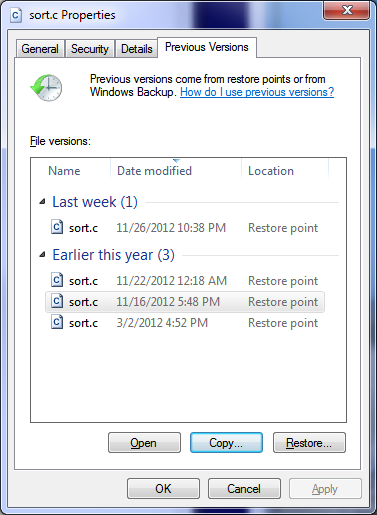

Автоматизация восстановления

Интеграция снэпшотов хранилища с операционными системами позволит снять рутину с администратора хранилища по восстановлению отдельных файлов. Чтобы пользователи сами могли восстанавливать свои файлы из снэпшотов прямо из своего Windows компьютера стандартными средствами ОС.

Репликация снэпшотов

Просто удаление старых снэпшотов, которые уже есть в хранилище и настроены в хорошо налаженной стратегии резервного копирования — это существенная трата ресурсов. Ведь снэпшоты можно использовать для их репликации на вторую, третью и т.д. системы хранения. Во-первых снэпшоты уже есть, почему-бы их не использовать, во-вторых намного выгоднее передавать дельту нежели весь набор данных каждый раз, в третьих снэпшоты работают наподобие обратных инкрементальных бэкапов. Т.е. не требуют времени на «склеивание в полный бэкап», в четвертых снэпшоты ONTAP подобны обратным инкрементальным бэкапам, но они не требуют склеивания или консолидации ни до восстановления, ни во время репликации, ни во время восстановления, как это происходит с традиционными инкрементальным бэкапом или обратным инкрементальным бэкапом. Но магии не бывает, снэпшоты при репликации данных всё равно вычитываются из целевой системы изменения, чтобы быть отправленными на удалённую систему, это порождает дополнительные операции чтения во время реплики, но это намного лучше в сравнении с фулл-бэкапом, который каждый раз вычитывает заново все данные целиком.

Технология Write Once Read Manу или WORM, также известна и под другими коммерческими названиями, к примеру NetApp SnapLock построенная на базе снэпшотирования, позволяет заблокировать данные на длительный срок от изменений, в том числе и от пользователей системы хранения с повышенными привилегиями. Так можно хранить прошивки, конфигурации от разнообразных устройств, к примеру свичей, роутеров и прочее. Подобного рода файлы редко если вообще меняются в течении жизни устройства, а хранилища с поддержкой WORM надежное место для расположения важных файлов-настроек для инфраструктуры, которые точно не заражены, их нельзя менять, но их можно читать. Это свойство можно использовать для того, чтобы загружать конфигурации и прошивки для ключевых компонент вашей инфраструктуры.

Антивирусная защита NAS

Ну и конечно же возможность проверки файлов на стороне хранилища тоже будет не лишней. Системы NetApp FAS/ONTAP интегрируются с широким списком антивирусных систем которые будут выполнять проверку корпоративных данных на NAS хранилище. Поддерживаются самые известные системы антивирусного сканирования:

Снэпшоты как индикатор заражения RansomWare

Как было сказано ранее снэпшоты хранят в себе блочную дельту, — разницу между предыдущим своим состоянием и между текущим, то есть актуальным. И чем больше изменений внесено в актуальные данные, тем больше занимает снэпшот. Кроме того, стоит ещё упомянуть про технологии компрессии и дедупликации данных, которые позволяют сжимать оригинальные данные, экономя пространство на хранилище. Так вот некоторые данные не компрессируются. К примеру фото, видео или аудио данные, а какие данные ещё не жмутся? Правильно, зашифрованные файлы. И вот представьте вы настроили расписание снэпшотов, у вас работает дедупликация и компрессия. Снэпшоты снимаются, а более старые удаляются, данные жмутся, потребление пространства достаточно размеренное и стабильное. И вдруг снэпшоты начинают занимать намного, намного больше места нежели раньше, а дедупликция и компрессия перестали быть эффективными. Это и есть индикаторы молчаливой и вредоносной работы вируса-шифровальщика: ваши данные, во-первых, сильно изменяются (растут снэпшоты в объёме, по сравнению с тем, как это было раньше), во-вторых дедуп и компрессия перестали давать результат (значит записывается несжимаемая информация, к примеру оригиналы файлов подменяются на зашифрованные версии). Эти два косвенных показателя приводят к нерациональному потреблению пространства на хранилище, и вы можете заметить это на графике потребления пространства в интерфейсе мониторинга NetApp, который внезапно начал геометрически расти вверх.

Файл-Скрининг Fpolicy

Fpolicy и ONTAP directory-security API это механизмы которые позволяют анализировать файл, и в зависимости от настроенных политик разрешать или не разрешать, записывать его или работать с ним для протокола SMB/CIFS. Анализ файла можно проводить на основе расширения файла (встроенный функционал Fpolicy в ONTAP) или по содержимому, тогда нужно специализированное ПО использующее эти два механизма.

Free Cleondis SnapGuard Light Edition

Бесплатный продукт Cleondis SnapGuard Light Edition (SGLE) предназначен не только для выявления на CIFS/SMB шаре, но и для восстановления после вирусов-шифровальщиков при помощи снэпшотов на платформе NetApp ONTAP. SGLE способен распознавать шаблоны вредоносной работы вирусов шифровальщиков, которые начинают шифровать ваши файлы и остановить клиенты которые заражены от дальнейшего нанесения вреда и полностью совместим с существующими антивирусными системами.

Free Prolion DataAnalyzer-light

Varonis

Varonis очень мощьное промышленное решение, которое не только способно отследить шифрование, отключить зараженных пользователей от NAS (CIFS/SMB), но также найти и восстановить те файлы, которые были зашифрованы.

SMB1 и WannaCry / Petya

Вирусы WannaCry / Petya используют уязвимость в протоколе SMB1 на Windows машинах, этой уязвимости нет в системах NetApp ONTAP. Но попав на Windows вирус может зашифровать файлы расположенные на NAS хранилище, по-этому рекомендуется настроить снепшоты по расписанию. Компания NetApp рекомендует отключить SMB1 и перейти на более новые версии протоколов SMB v2 или v3 на клиентских Windows Workstation, чтобы избежать заражения.

Более новые версии вируса способны отключать теневое копирование VSS на Windows хостах, но так как расписание снэпшотов на NAS хранилище NetApp настраиваются, включаются и выключаются на самом СХД, то выключенный VSS никак не повлияет на работу снэпшотов.

Открыть Powershall от имени администратора и вставить следующие строки

В связи с массовыми заражениями данных вирусами типа RansomWare, Megatrade, официальный дистрибьютор NetApp в Украине запускает акцию для своих существующих и будущих клиентов по:

Вывод

В заключение стоит отметить, что снэпшоты это не замена, а важная часть стратегии резервного копирования, которая позволяют более быстро, более часто резервировать данные и быстрее их восстанавливать. Снэпшоты WAFL являются базисом для клонирования, SnapLock и репликации данных на резервную СХД, не тормозят систему, не требуют консолидации и склеивания, являются эффективным средством резервного копирования данных. Системы хранения корпоративного уровня NetApp FAS/ONTAP имеют множественные технологии и интеграции позволяющие быть готовым к наихудшему. Ну, и в контексте последних событий, рассмотренные выше технологии еще и становится весьма актуальной для защиты вашей информации от различных зловредов.