Как сделать зашифрованный текст

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стеганография

Это искусство скрытого письма. Лучше всего для стеганографии подходят повседневные объекты. Когда-то в Англии использовался такой метод: под некоторыми буквами на первой странице газеты стояли крохотные точки, почти невидимые невооруженным глазом. Если читать только помеченные буквы, то получится секретное сообщение.

Некоторые писали сообщение первыми буквами составляющих его слов или использовали невидимые чернила. Была распространена практика уменьшения целых страниц текста до размера буквально одного пикселя, так что их было легко пропустить при чтении чего-то относительно безобидного.

Стеганографию лучше использовать в сочетании с другими кодами и шифрами, так как всегда есть шанс, что скрытое послание обнаружат и прочитают.

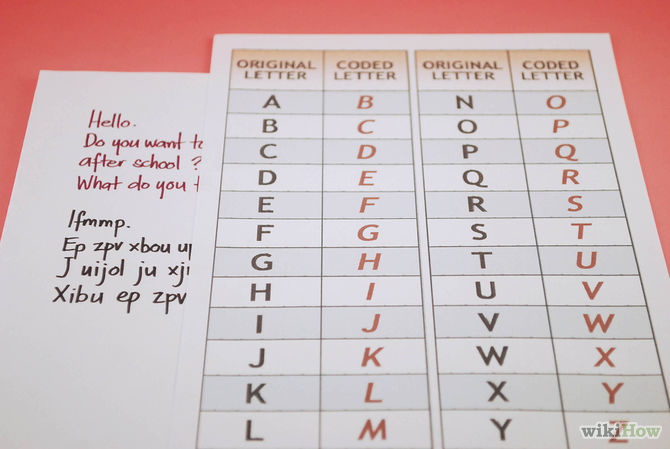

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, A заменяется на B, B на C, и т.д. «ROT1» значит «ROTate 1 letter forward through the alphabet» (англ. «сдвиньте алфавит на одну букву вперед»). Сообщение «I know what you did last summer» станет «J lopx xibu zpv eje mbtu tvnnfs».

Этот шифр весело использовать, потому что его легко понять и применять, но его так же легко и расшифровать. Из-за этого его нельзя использовать для серьезных нужд, но дети с радостью «играют» с его помощью.

Попробуйте расшифровать сообщение «XBT JU B DBU J TBX?».

Транспозиция

В транспозирующих шифрах буквы переставляются по заранее определенному правилу. Например, если каждое слово пишется задом наперед, то из «all the better to see you with» получается «lla eht retteb ot ees joy htiw». Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет «la tl eh eb tt re ot es ye uo iw ht».

Подобные шифры использовались в Первую Мировую и Американскую Гражданскую Войну, чтобы посылать важные сообщения. Сложные ключи могут сделать такой шифр довольно сложным на первый взгляд, но многие сообщения, закодированные подобным образом, могут быть расшифрованы простым перебором ключей на компьютере.

Попробуйте расшифровать «THGINYMROTSDNAKRADASAWTI».

Азбука Морзе

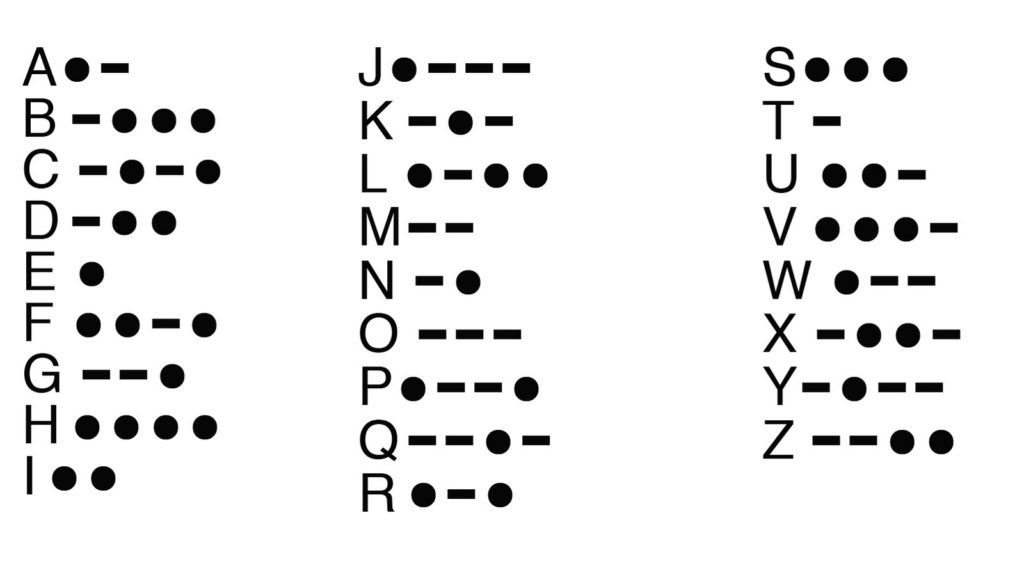

В азбуке Морзе каждая буква алфавита, все цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов, часто называемых «точками и тире». Так, A — это «•–», B — «–•••», и т.д. В отличие от большинства шифров, азбука Морзе используется не для затруднения чтения сообщений, а наоборот, для облегчения их передачи (с помощью телеграфа). Длинные и короткие сигналы посылаются с помощью включения и выключения электрического тока.

Телеграф и азбука Морзе навсегда изменили мир, сделав возможной молниеносную передачу информации между разными странами, а также сильно повлияли на стратегию ведения войны, ведь теперь можно было можно осуществлять почти мгновенную коммуникацию между войсками.

Шифр Цезаря

Шифр Цезаря называется так, потому что его использовал сам Юлий Цезарь. На самом деле шифр Цезаря — это не один шифр, а целых двадцать шесть, использующих один и тот же принцип. Так, ROT1 — всего один из них. Получателю нужно сказать, какой из шифров используется. Если используется шифр «G», тогда А заменяется на G, B на H, C на I и т.д. Если используется шифр «Y», тогда А заменяется на Y, B на Z, C на A и т. д.

На шифре Цезаря базируется огромное число других, более сложных кодов и шифров, но сам по себе он не представляет из себя интереса из-за легкости дешифровки. Перебор 26 возможных ключей не займёт много времени. Li bra ghflskhu wklv dqg bra nqrz lw, fods brxu kdqgv.

Моноалфавитная замена

ROT1, азбука Морзе, шифр Цезаря относятся к одному и тому же типу шифров — моноалфавитной замене. Это значит, что каждая буква заменяется на одну и только одну другую букву или символ. Такие шифры очень легко расшифровать даже без знания ключа. Делается это при помощи частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А». Человек, расшифровывающий моноалфавитный шифр, может смотреть на частоту встречающихся букв и почти законченные слова. Так, «T_E» с большой долей вероятности окажется «ТНЕ».

К сожалению, этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов, чтобы с достаточной достоверностью выявить соответствие наиболее часто встречающихся символов буквам из обычного алфавита.

Мария Стюарт использовала невероятно сложный моноалфавитный шифр с несколькими вариациями, но когда его наконец-то взломали, прочитанные сообщения дали ее врагам достаточно поводов, чтобы приговорить ее к смерти. Ptbndcb ymdptmq bnw yew, bnwzw raw rkbcriie wrze bd owktxnwa.

Шифр Виженера

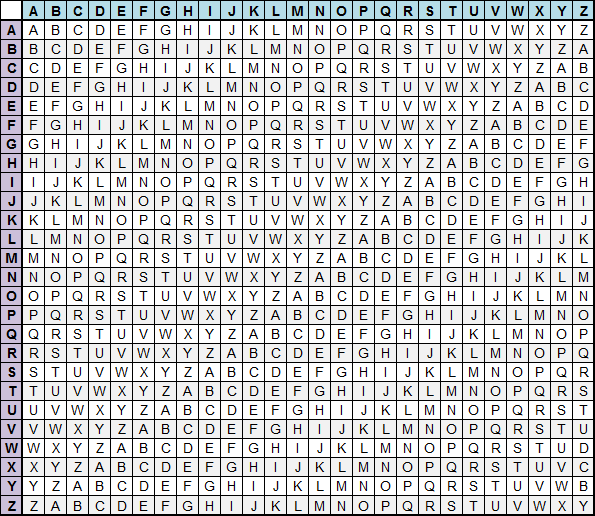

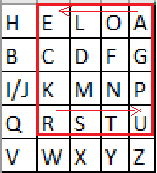

Этот шифр сложнее, чем моноалфавитные. Представим, что у нас есть таблица, построенная по тому же принципу, что и приведенная выше, и ключевое слово, допустим, «CHAIR». Шифр Виженера использует тот же принцип, что и шифр Цезаря, за тем исключением, что каждая буква меняется в соответствии с кодовым словом. В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова (в нашем случае «С»), вторая буква — согласно алфавиту для второй буквы кодового слова («H»), и так далее.

В случае, если послание длиннее кодового слова, то для (k*n+1)-ой буквы (где n — это длина кодового слова) вновь будет использован алфавит для первой буквы кодового слова, и так далее. Очень долгое время шифр Виженера считался невзламываемым. Чтобы его расшифровать, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания, где n — предполагаемая длина кодового слова. Если длина была угадана верно, то и сам шифр вскроется с большей или меньшей долей вероятности.

Если предполагаемая длина не даёт верных результатов, то пробуют другую длину кодового слова, и так далее до победного конца. Eoaqiu hs net hs byg lym tcu smv dot vfv h petrel tw jka.

Настоящие коды

В настоящих кодах каждое слово заменяется на другое. Расшифровывается такое послание с помощью кодовой книги, где записано соответствие всех настоящих слов кодовым, прямо как в словаре. Преимущества такого способа в том, что сообщению необходимо быть ЧРЕЗВЫЧАЙНО длинным, чтобы можно было его взломать с помощью частотного анализа, так что коды полезнее некоторых шифров.

Многие страны использовали коды, периодически их меняя, чтобы защититься от частотного анализа. Тем не менее, есть и минус: кодовая книга становится критическим предметом, и в случае, если она будет украдена, то с ее помощью больше будет невозможно что-либо зашифровать, и придётся придумывать новый код, что требует огромных усилий и затрат времени.

Шифр Энигмы

Энигма — это шифровальная машина, использовавшаяся нацистами во времена Второй Мировой.

Принцип её работы таков: есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес. Соль в том, что существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Все Энигмы были идентичными, так что при одинаковом начальном положении колес на двух разных машинах и текст выходил одинаковый. У немецкого командования были Энигмы и список положений колес на каждый день, так что они могли с лёгкостью расшифровывать сообщения друг друга, но враги без знания положений послания прочесть не могли.

Дело по взлому шифра Энигмы было начато в польской разведке и доведено до конца в британской с помощью ученых и специальных машин (например, Turing Bombe, чья работа заключалась в том, чтобы моделировать одновременно работу сразу нескольких десятков Энигм). Машины, использовавшиеся для взлома, стали прообразом современных компьютеров.

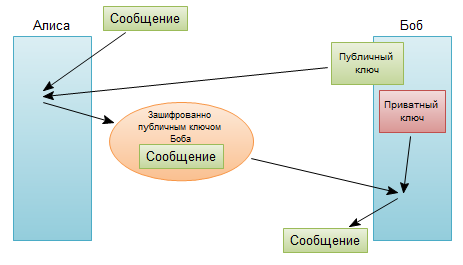

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня в различных модификациях буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это некое очень большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется для того, чтобы зашифровать сообщение, а секретный — чтобы расшифровать. Без секретного ключа расшифровать сообщение невозможно. Когда вы отправляете свои личные данные, допустим, банку, или ваша банковская карточка считывается банкоматом, то все данные шифруются открытым ключом, а расшифровать их может только банк с соотвествующим секретным ключом. Суть в том, что математически очень трудно найти делители очень большого числа.

Вот относительно простой пример: как-то RSA выделила 1000 долларов США в качестве приза тому, кто найдет два пятидесятизначных делителя числа

Элементарные шифры на понятном языке

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

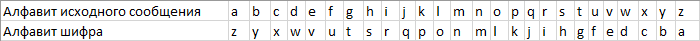

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

И теперь запишем любое сообщение и зашифруем его.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

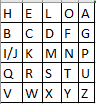

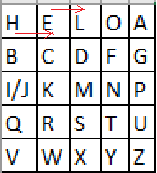

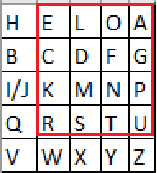

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

Если убрать пробелы, то получим следующее зашифрованное сообщение:

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Системы шифрования текста от древнего Рима до наших дней

Криптология – наука, изучающая системы шифрования. С их помощью пользователи могут засекретить сообщения, используя одну из сотен известных миру комбинаций. Это необходимо для того, чтобы скрыть данные от публичного просмотра.

Впервые технологию стали применять ещё в древнем Риме. С развитием письменности и математических наук начали использоваться алгоритмы, поспособствовавшие появлению новых видов зашифровок. Используется система защиты информации в следующих целях:

Широко системы криптографии применяются специальными и разведывательными службами стран. Они при помощи собственных алгоритмов передают стратегически важную информацию.

Вторые, для кого востребовано шифрование текста — это коммерческие структуры. Ведение переговоров и разработки проектов часто на начальных стадиях скрываются при помощи шифраторов от конкурентов.

Последняя группа пользователей — это обычные граждане. Не запрещается на законодательном уровне проводить зашифровку собственных писем при помощи доступных кодировок. Мессенджеры используют алгоритмы с созданными ключами для защиты передачи информации между пользователями.

Типы шифров

Основной принцип действия любого типа кодировки заключается в шифраторе и дешифраторе. С одного устройства информация в конвертированном виде отправляется, на другое она поступает и преобразуется в нужный текст. Для кодирования и раскодирования информации потребуется обменяться ключом. Он помогает провести раскодировку письма.

По типам информации все доступные способы шифрования разделяются на:

В зависимости от выбранного способа используется свой порядок разработки кода и его конвертации по выбранной системе сокрытия данных.

Симметричные

К симметричным методам шифрования текста относятся системы шифрования с применением заранее разработанного ключа. Его должны знать только лица, ведущие между собой закрытую переписку. Для оперативного преобразования полученной информации ключ должен быть уже на руках или указан в самом сообщении.

В результате пользователям сначала требуется получить сам исходный код ключа, а после приступить с его помощью к расшифровке полученного сообщения. Действие по созданию кодированного сообщения для отправителя производятся в обратном порядке. Сначала формируется по алгоритму ключ. Далее оформляется письмо по выбранному способу шифровки.

Ассиметричные

Различие с симметричным методом шифрования заключается в ключах. Метод кодирования производится при помощи открытого кода. Он предоставляется в свободном доступе.

Для раскодирования сообщения потребуется второй ключ. Он закрытый и знают его только участники переписки. Метод часто применяется в мессенджерах и почтовых службах. Раскодировать информацию без закрытого кода не выйдет. Его формируют переговорщики.

Группы шифрования

Типы кодирования информации разделяются на алгоритмы и способы. Все они состоят из трех больших групп:

В эти группы входят более мелкие подвиды. Всего известно более двадцати разновидностей кодирования данных. Применяется каждое направление для развлечения или защиты сообщений. На основании представленных способов применяя уже разработанный алгоритм, есть возможность создать собственный тип шифрования.

Шифры замены

Метод кодирования не изменяет написанный текст по последовательности. При использовании ключа меняются полностью буквенные и числовые значения.

В эту группу шифрования входят три типа кодирования:

Замены происходят по заранее установленным согласно алгоритму и методу правилам. Кодироваться может как цифровая, так и буквенная информация.

Моноалфавитные шифры

В этом методе кодирования символ меняется на другой. Дополнительно могут изменяться группы на равное количество букв или цифр. Способ легко читаем даже без наличия сформированного ключа. Для раскодировки потребуется провести частотный анализ.

Для этого считается количество символов в зашифрованном тексте. Далее эти числа делятся на количество букв в алфавите, используемом при кодировании. В конце полученная частотность каждой буквы сравнивается с эталонной.

На основе представленного метода используются девять распространённых методов шифрования букв, о которых речь пойдёт дальше. Для раскодировки без ключа, составляется таблица по частотности ключей.

Случайный код

Комбинация, используемая в методе случайных перетасовок, позволяет составить таблицу для замены каждого символа в хаотичном порядке. Удобным способ будет для кодирования коротких сообщений.

При помощи составленной таблицы зашифровать 33 буквы русского алфавита можно 8.683317618811886*10 в 36 степени количеством вариантов. Для кодирования большого текстового файла потребуется много времени.

Ключевое слово

Позволяет закодировать в таблице слова, написанные в начале строки.

Важно! При выборе слова необходимо чтобы все буквы в нём не повторялись.

Прописанное ключевое слово будет выделяться в таблице. Его при необходимости можно зашифровать математическим методом. Способ часто встречается в ребусах и загадках. Для расшифровки потребуется в таблице соединить частотные буквы и числа в кодовом слове и писать их по порядку. На всю таблицу в зависимости от плотности и частотности букв может быть несколько слов.

Атбаш

Изначально использовался метод иудеями для шифровки еврейского алфавита. Дословно название происходит от четырех букв:

В названии кроется и способ кодировки. По порядку указанные символы строятся в следующем порядке – первая, последняя, вторая, предпоследняя. Используемое слово или фраза для кодирования замещается по указанному расположению каждого символа.

Обозначение переводится с английской аббревиатуры как «передвинуть алфавит на одну букву вперёд». Способ встречается в детских ребусах. Кодировка распространяется только на слова и фразы. Для получения ответа достаточно в закодированном сообщении передвинуть каждую букву вперёд.

Шифр Цезаря

Шифр был назван в честь римского императора. Он изобрёл его для ведения тайной переписки со своими полководцами. Используется для скрытия сообщения описанный выше метод смещения. Отличие заключается в числе ходов. Кодируемая буква должна быть заменена на стоящую перед ней.

Обратите внимание! Сдвигать позицию буквы можно по собственному усмотрению. Если используется русский алфавит, то количество смещений может быть до тридцати трех.

Используется принцип замещения. Особенность метода заключается в кодировке только цифр. Для смены используется порядок замещения на пять позиций вперёд или назад. Метод может применяться в совмещении с другими способами, где используется конвертация букв в цифры.

ROT13

Применяется для шифрования букв латинского алфавита. Метод распространён в англоязычном сегменте интернета для скрытия информации, публикуемой на тематических порталах.

Для кодирования алфавит делят на две группы по тринадцать символов, записывая их друг под другом. Замещение каждой буквы производится на тринадцать шагов вперёд либо назад.

ROT18

Метод комбинированный. Правила шифрования используют в себе техники описанных выше способов ROT 5 и ROT 13. При кодировании берутся как вертикальные, так и горизонтальные методы замещения всех букв. Распространяется только на латиницу.

ROT47

Для кодирования информации потребуется 47 первых символов из ASCII-таблицы. В ней представлены не только буквы и числа. В состав входят символы и знаки препинания. Комбинация используется для кодирования сообщений и адресов на интернет ресурсы. Перемещение производится со смещением на выбранное количество позиций по таблице от 1 до 47 знаков.

Квадрат Полибия

Разработчик метода кодирования Полибий, в честь которого был назван метод. Он жил в III веке до нашей эры и был греческим историком и полководцем. Шифр осуществляется по принципу шахматной доски.

Для зашифровки вписываем все буквы алфавита в квадрат, поделённый на клеточки или прямоугольник. Если букв больше чем ячеек, допускается внесение двух символов в одну клетку. Для кодирования берётся нужная буква и переносится на указанное число позиций в этой строке вниз или верх.

Каждое направление можно разделить на количество символов по координатам. При этом достаточно писать верхнюю и нижнюю. Для кодирования записывается пара чисел, означающая адресацию буквы в таблице.

Стихотворный шифр

Кодирование происходит по аналогичному принципу. Составляется квадрат, разделённый шагом на ячейки. В них вписываются строки стихотворения с переносом и отступом на каждую строку.

В случае если окончание строчки стиха не входит в квадрат, он убирается. Если место осталось, вносится следующая строка. Буквы Ё, Й, Х, Ш, Щ, Ъ, Э не участвуют в кодировании. Следует это учитывать при составлении сообщения в рифму. Количество строк по вертикали и по горизонтали в квадрате составляет 10Х10.

Рус Lat

Простой и быстрый способ кодирования информации при помощи клавиатуры. Её полотно будет считаться одновременно шифратором и дешифратором.

Для замены символа потребуется сменить раскладку и написать слово на другом языке. Далее, отмечая расположение каждой из букв, проводится обратная замена.

Литорея

Применялась в древнерусском письме. Делится на два типа:

В первом методе буквы Е и Ё объединяются. Оставшиеся 32 символа разделяют на 2 группы по 16 штук. В них проводится замещение верхней буквы на нижнюю и наоборот.

Второй способ включает себя арифметическое действие. Шифруются только гласные либо согласные буквы. Они имеют свой номер. Получить таблицу шифрования координат возможно разгадав арифметический пример.

Шифрование биграммами

Алгоритм использует метод шифрования по принципу двойного квадрата. Для этого применяются по две пары букв. Согласно системе координат рассчитываются значения каждого кодируемого слога.

В зависимости от метода устанавливаются правила кодирования. При использовании группы букв определяется их положение и варианты смещения равные количеству ячеек в каждом квадрате.

Шифр Плейфера

Для использования потребуется составить таблицу 5Х5 ячеек для латинского алфавита либо 6Х6 для русского. Заполняется и кодируется информация при помощи ручного, симметричного ввода каждой пары буквы по свободным квадратам в таблице.

Далее ячейки заполняются буквами от ключевого слова. В оставшемся свободном месте прописываются буквы, не встречающиеся в ключевом слове по порядку. Направление фразы либо слова может быть любым при записи. Для раскодирования используется обратный порядок. Находится ключевое слово, и от него происходит инверсия по направлению к каждой паре букв.

Двойной квадрат Уитстона

Применяются сразу две таблицы. Направление текста используется по первой горизонтали группами букв. Далее сообщение разбивается по одной букве на блоки. В первом блоке находится первая буква из группы, во втором — вторая.

Буквы, находящиеся в одной строке при перестановке остаются в том же месте. Взломать либо раскодировать шифр можно только при наличии компьютера. Вручную способ не поддаётся переводу.

Полиалфавитные шифры

Эта группа включает в себя несколько шифров, применяющих метод простой замены. Используется цикличный способ шифрования информации по разным группам символов.

При этом способе к каждой конкретной букве закодированной фразы может применяться собственный алгоритм шифрования.

Шифр Виженера

Включает в себя последовательность, состоящую из нескольких шифров Цезаря. По каждому из них указывается собственное значение смещения символа.

При кодировании используется таблица квадратов. В неё вносятся буквы согласно указанным символам алфавита в зашифрованном сообщении. Чем больше таблица, тем проще определить количество повторяемых сдвигов фразы и их направления.

Шифр Гронсвельда

Вторая из вариаций кодирования по системе Виженера. Отличие состоит в использовании вместо ключевого слова числа из нескольких символов.

Выбранное число указывает число сдвигов совершаемых при шифровании сообщения по таблице и их порядок написания по ячейкам.

Книжный шифр

Применяется для кодирования большого текста. В качестве ключа выступает книга. Номер слова на выбранной странице будет соответствовать расположению буквы в таблице.

Часто при использовании метода применяется словарь. С помощью расположения буквы устанавливается система координат. В соответствии с номером страницы и номером слова.

Перестановочные шифры

Вторая группа кодирования информации использует переустановку не символов, а фраз. При этом могут применяться разные алгоритмы и правила в зависимости от алфавита и объёма сообщения.

Более специфические системы кодирования используют подмену отдельных символов в предложении. При работе с кодировкой пользователь сразу может определить количество предложений и прописанных букв в нём.

Простая перестановка

При кодировании человек самостоятельно выбирает принцип перестановки букв или фраз. Это может быть число или направление письма. Для расшифровки потребуется узнать ключ и правило, по которому производилась замена символов в предложении или тексте.

Здесь же может применяться метод транспозиции. Каждое отдельно предложение можно записать зеркально – задом наперёд. В тексте может шифроваться по такому принципу и каждое отдельное слово или комбинироваться метод с простой простановкой фраз либо слов.

Транспонирование используется для табличного кодирования. Исходный текст записывается по вертикали. Для шифровки его оформляют по горизонтали или наоборот. Метод штакетника это упрощённый вариант транспонирования. В две строки записывается предложение. В первой строчке чётные буквы, во второй нечётные.

Одиночная перестановка по ключу

Для кодирования текст вносится в таблицу размером 9Х9. Рядом оформляется идентичная. В первой части вписывается кодовая фраза либо предложение.

Во второй каждая буква переводится в число. Кодирование производится по смещению либо заменой. Для этого применяется ключ. В результате полученный зашифрованный вид фразы выписывается построчно.

Двойная перестановка

Накладывается на одиночную. Уже закодированное сообщение шифруется ещё раз. Могут проставляться как столбцы, так и строки. Во втором случае размер таблицы намеренно подбирается больше чем при первом случае шифрования.

Маршрутная перестановка

Это усложнённый тип транспонированной таблицы. Различие заключается в направлении чтения информации в таблице.

Для раскодирования сообщения потребуется знать направление, при котором кодовое слово было скрыто. Часто применяется шахматная доска. Вместо указания направления отмечается фигура с правилом движения по полю.

Перестановка «Волшебный квадрат»

Состоит из квадрата, в клетках которого указаны последовательно натуральные числа. Метод был изобретён в Китае. Важно чтобы разрядность в натуральных числах в итоге соответствовала последовательности написания и расположению в таблице.

Внимание! Раскодирование используется по направлению исходя из кодируемого слова и ключа. Чем больше квадрат, тем больше будет записанное в нём число.

Вращающаяся решётка

Решётка состоит из нескольких квадратов. В них заполнены цифры и есть пробелы. Метод шифрования по направлению считается перестановочным.

Расположение пустых клеток должно быть таким, что при передвижении квадратов на их месте не оставалось пробелов. Для кодирования под решётку с составленными числами подкладывается квадрат с буквами.

При перекладывании верхнего слоя и поворачивании его, в пустых клетках будет отображаться конкретная буква. Необходимо направить решётку так, чтобы в пустое окошко попала именно подходящая буква для шифруемого слова.

Комбинированные шифры

Последний метод кодирования сообщений использует разные варианты скрытия информации. Это может быть смещение по таблице и азбука Морзе. Кодируемая информация преобразуется в числовое значение и предаётся по зашифрованному сигналу через радиоаппаратуру.

Комбинирование методов шифрования создаёт устойчивое к взлому сообщение. Стоит учитывать, что дешифратор должен заранее знать способ кодирования информации и её передачи. Обычно в таких методах передача ключевого значения или подсказки для дешифратора не осуществляется.