Фпсу токен что это

Фпсу токен что это

По вопросам гарантии обращаться по e-mail shestakov@amicon.ru.

Внутренние добавочные номера для связи с отделами:

| Бухгалтерия | 105 |

| АНЕТ | 127 |

| Закупки | 117 |

| Техническая поддержка | 106 |

Для обеспечения удаленного доступа от абонентского пункта (отдельной ПЭВМ) к ресурсам информационной системы (ИС) по открытым каналам связи ООО «АМИКОН» предлагает использовать высокоэффективную технологию VPN, реализуемую при взаимодействии комплексов «ФПСУ-IP» и «ФПСУ-IP/Клиент».

Данная программно-аппаратная система обеспечивает безопасный информационный обмен между удаленным абонентским пунктом (рабочей станцией) и защищенной комплексом «ФПСУ-IP» сетью через открытые сети передачи данных. Комплекс «ФПСУ-IP/Клиент» устанавливается на рабочей станции удаленного пользователя и выполняет функции межсетевого экрана и VPN построителя для информационных взаимодействий «рабочие станции – защищенные сервера». Тем самым обеспечивается аутентифицированный и безопасный доступ к серверам, защищаемым комплексом «ФПСУ-IP», за счет создания VPN-соединения между рабочей станцией и центральным комплексом «ФПСУ-IP». Административное управление, контроль и аудит всех VPN-соединений осуществляется централизованно с использованием АРМ «Удаленного управления», при этом может одновременно использоваться до 12-ти АРМ, наделенных соответствующими полномочиями, что предопределяет высокую устойчивость и надежность управления с возможностью осуществления перекрестного аудита управления.

Комплекс «ФПСУ-IP/Клиент» состоит из программного обеспечения пользователя, устанавливаемого на ПЭВМ, и интеллектуального USB-устройства «VPN-key/Клиент», хранящего уникальный идентификатор клиента, ключевую и служебную информацию и являющегося, по существу, микро-ЭВМ.

После этого комплексы «ФПСУ-IP/Клиент» и «ФПСУ-IP» (содержащий соответствующую подсистему обслуживания комплексов «ФПСУ-IP/Клиент») выполняют аутентификацию и авторизацию пользователя и устанавливают защищенное соединение. Аутентификация происходит при создании VPN-туннеля между комплексами «ФПСУ-IP/Клиент» и «ФПСУ-IP». После аутентификации комплексом «ФПСУ-IP» выполняется авторизация клиента. Одновременно обеспечивается трансляция реального IP-адреса клиента в IP-адрес защищаемой сети.

В процессе взаимодействия комплексами «ФПСУ-IP/Клиент» и «ФПСУ-IP» выполняется фильтрация и передача данных в зашифрованном виде по VPN-каналу от РС пользователя до комплекса «ФПСУ-IP». Дополнительно может осуществляться проходное сжатие передаваемых данных, что существенно уменьшает объем передаваемой информации и повышает скорость взаимодействия.

Разрыв соединения происходит либо по запросу пользователя, либо при отключении устройства «VPN–key/Клиент» от USB-порта ПЭВМ.

Особенностью технологии «ФПСУ-IP/Клиент» является возможность работы пользователя из произвольного места размещения РС в сети, т.е. не требуется привязка к определенному IP-адресу. При этом обеспечивается строгая двухсторонняя аутентификация всех взаимодействий РС и ФПСУ-IP. Идентификация пользователя осуществляется по четырехзначному цифровому PIN-коду пользователя, количество попыток ввода которого ограничено (с дальнейшим переходом на необходимость использования 10-ти значного PUK-кода). Авторизация и аутентификация пользователей обеспечивается средствами комплекса «ФПСУ-IP».

Система удаленного администрирования и мониторинга комплексов «ФПСУ-IP» и «ФПСУ-IP/Клиент» обеспечивает полное управление и наблюдение за защищаемой сетью. Возможности системы аудита позволяют выполнять раздельный подсчет объемов передаваемых данных между конкретными РС и комплексами «ФПСУ-IP», что позволяет организовать четкий контроль за работой абонентов.

Комплекс «ФПСУ-IP/Клиент» абсолютно прозрачен для всех стандартных Интернет протоколов и может использоваться совместно с любым программным обеспечением, обеспечивающим доступ к ресурсам информационных систем.

Для обеспечения большей защищенности имеется возможность административно (удаленно или локально) ограничивать доступ пользователям «ФПСУ-IP/Клиент» к открытым сегментам сети при работе с защищаемыми ресурсами, вплоть до полного запрета.

За счет аппаратной реализации комплекса и интуитивно понятного интерфейса управления использование системы «ФПСУ-IP/Клиент» удобно для пользователя и не требует значительных дополнительных накладных расходов на обучение.

МЭ ФПСУ-IP/Клиент совместно с комплексами ФПСУ-IP обеспечивают надежную и устойчивую защиту информационных ресурсов системы, выполняя функции межсетевого экрана и VPN построителя. Надежность и бесперебойность функционирования комплексов ФПСУ-IP обеспечивается за счет горячего резервирования. Доступность и непрерывность функционирования обеспечивается за счет возможности кластеризации комплексов и работы ФПСУ-IP/Клиента с основным или резервным ФПСУ-IP. Количество клиентов, обслуживаемых одним комплексом ФПСУ-IP – до 128000. Максимальная пропускная способность комплексов ФПСУ-IP/Клиента на современной аппаратной платформе (Intel Core i7) – не менее 250 Мбит/с.

При работе с клиентской стороны допускаются следующие типы сетевых подключений: LAN, DialUP, прямое подключение/выделенная линия, IR-порт и др. Взаимодействие с внешней сетью может осуществляться как непосредственно (маршрутизатор, модем и др.), так и через прокси-сервер или межсетевой экран.

На настоящий момент комплексы эксплуатируются в крупных защищенных ИС, общее количество внедрений – более 400 000 комплексов «ФПСУ-IP/Клиент».

Хранение ключевых контейнеров СКЗИ КриптоПро (до 4 контейнеров)

Функции смарт-карты для хранения сертификатов и аутентификации в домене Microsoft.

Фпсу токен что это

По вопросам гарантии обращаться по e-mail shestakov@amicon.ru.

Внутренние добавочные номера для связи с отделами:

| Бухгалтерия | 105 |

| АНЕТ | 127 |

| Закупки | 117 |

| Техническая поддержка | 106 |

Программно-аппаратный комплекс (ПАК) «ФПСУ-TLS» является программно-техническим средством защиты от несанкционированного доступа к информации, в котором реализован необходимый набор телекоммуникационных функций сервера в соответствии с требованиями протокола TLS (The Transport Layer Security Protocol, RFC 5246). Комплекс выполняет функцию защиты данных, передаваемых в соответствии с протоколом HTTP в глобальных и локальных вычислительных сетях.

В составе комплекса «ФПСУ-TLS» используется средство криптографической защиты информации (СКЗИ) «Туннель-TLS», что позволяет осуществлять шифрование передаваемой информации в соответствии с ГОСТ 28147-89.

ПАК «ФПСУ-TLS» предназначен для применения в вычислительных сетях, использующих среду передачи данных Ethernet, тип кадра Ethernet_II, и стек протоколов TCP/IP. Основным назначением ПАК «ФПСУ-TLS» является обеспечение защиты от несанкционированного доступа (НСД) к информации, передаваемой между HTTP-серверами локальной вычислительной сети и удаленными абонентскими пунктами через сети передачи данных общего пользования.

Комплекс является основным компонентом (сервером) распределенной системы защиты передаваемых данных от НСД. В качестве абонентских пунктов системы (клиентов) может выступать программное или программно-аппаратное решение, взаимодействующее с ПАК «ФПСУ-TLS» в роли клиента в соответствии с протоколом TLS (далее TLS-клиент).

При построении защищенных соединений осуществляется:

• обязательная двухсторонняя аутентификация взаимодействующих «ФПСУ-TLS» и TLS-клиента при установлении TLS-соединения;

• шифрование HTTP-трафика с использованием встроенного СКЗИ «Туннель TLS», обеспечивающее сокрытие и целостность передаваемых данных.

Разграничение доступа администраторов и контроль их полномочий при запуске комплекса «ФПСУ-TLS» и управлении его работой осуществляется подсистемой ACCESS-TM SHELL по предъявляемым администраторами электронным идентификаторам «touch-memory».

Для реализации функций шифрования протокола TLS в состав комплекса входит средство криптографической защиты информации (СКЗИ) «Туннель-TLS», разработанное ООО Фирма «ИнфоКрипт» по заказу ООО «АМИКОН».

«ФПСУ-IP/Клиент» для Android и IOS

Alex_N

Администратор

V1tam1n

New Member

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Прошел 1 год. Как обычно, никому ничего не нужно, одни слова. Или обещанного 3 года ждут.

Alex_N

Администратор

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

New Member

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

А где скачать альфа-версию для Android?

Dmitriy

Администратор

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Для тестирования пользователями данная версия пока недоступна, т.к. доработки требует и софт ФПСУ-IP, который заказчикам еще не предоставлен.

При готовности версии мы опубликуем анонс на сайте.

Alex_N

Администратор

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Первая версия ФПСУ-IP/Клиент для Android готова.

Светлана Прошкина

New Member

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Есть какие нибудь новости или продвижения??

Dmitriy

Администратор

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Клиент под Android готов. Заказчики успешно используют его.

asvasv

New Member

Re: Планы относительно «ФПСУ-IP/Клиент» для Android и IOS

Не рассматривается вариант подключения ФПСУ ключа к устройству Андроид через OTG кабель?

Тогда не нужно будет печатать QR-коды, нельзя будет их ксерить и т.д.

Спасибо.

Member

Dmitriy

Администратор

elfuego57

New Member

Скачал клиент на iPad Pro, но для работы требуется QR код, который мне не выдавали. Как быть? Почему нельзя работать просто через usb-token и PIN так же, как на mac os?

Бетке Сергей: iT блог

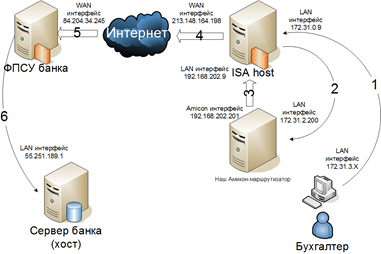

Клиент-банк Сбербанка (СБ РФ), ФПСУ-IP/Клиент Амикон и ISA Server – строим специализированный ФПСУ маршрутизатор

Возникла необходимость обеспечить работу с несколькими разными ФПСУ банка (часть организаций “вынудил” СБ работать через СПЭД, часть – всё ещё на клиенте СБ, а ФПСУ то разные). Описанное ранее решение работало только в случае, если ключ один. Посему и пришлось искать другое решение, но на рабочие станции ставить ФПСУ IP клиент вообще никакого желания нет. Реализованное решение и опишу.

Принцип работы ФПСУ клиента уже ранее описывал, повторяться не буду. Приведу идею:

Учитывая проблемы, которые нам уже создавал Сбербанк, не будем создавать себе проблемы и пытаться решить проблему только в рамках ISA хоста. Для этих целей будем использовать “ведро” – простенькую рабочую станцию, на которой работать уже грешно, а выкидывать жалко. Назовём её “наш Амикон-маршрутизатор”, или просто — “Амикон-маршрутизатор”.

P.S. В конце статьи остановлюсь на том, как реализовать это решение на виртуальном сервере, так как в случае наличия Windows Enterprise Server реализация в рамках виртуального сервера не потребует от Вас дополнительных затрат (на лицензирование).

Готовим маршрутизатор

Всё, что нам потребуется от самодельного маршрутизатора – хотя бы один USB порт, минимальные требования совместимости с MS Windows 2000/2003 Standard Server (да, потребуется сервер, потому как потребуется RRAS ради NAT) и два сетевых интерфейса. Можно обойтись и Windows XP, но в этом случае Вам потребуется через реестр включить маршрутизацию и NAT включить через netsh.

Устанавливаем ФПСУ IP-клиент

Пришло время установить сам клиент (сразу после установки Windows Server).

Настраиваем сетевые интерфейсы маршрутизатора

Настраиваем сетевые интерфейсы маршрутизатора

NAT, Amicon ФПСУ IP/клиент и RRAS

В первую очередь останавливаем службу ICS (Internet Connection Sharing), устанавливаем для неё режим запуска – Отключена (рекомендую этот шаг выполнить через созданный выше GPO), запускаем мастер настройки маршрутизации и удалённого доступа. При настройке выбираем вариант NAT маршрутизатора без файрвола. После установки RRAS настроить его можно следующим сценарием NetSh:

Но суть сценария в разделе настройки NAT: интерфейс Amicon в режиме NAT-full, LAN – в режиме NAT-private.

P.S. Кстати, мы по-прежнему можем контролировать доступ к серверам банка с наших рабочих станций. Для этих целей мы можем использовать правила фильтрации на RRAS, которые, кстати, можно установить через GPO+GPP.

Настраиваем ISA Server

Теперь мы должны написать маршруты, благодаря которым трафик, направленный в адрес ФПСУ банка и хостов банка, будет направлен на наш Амикон-маршрутизатор.

Маршрутизация

Окно с настройками IP клиента представлено слева. Нас интересует разделы ФПСУ (адрес межсетевого экрана банка, в моём примере – 84.204.34.245) и Хосты (адреса серверов банка, маршрут к которым возможен только через туннель ФПСУ, в моём примере – 55.251.189.1).

Видите маршрут к серверам банка (55.251.189.1) через наше “ведро” (172.31.2.200)? Важно, чтобы это маршрут имел меньшую метрику, чем шлюз по умолчанию.

Маршрут прописываем только до серверов банка (хостов), ни в коем случае не до ФПСУ банка! (иначе получим кольцо и связи не будет).

P.S. Для каждого ФПСУ нам придётся использовать своё “ведро”-маршрутизатор, и для каждого – маршрут на ISA хосте.

Забыли про LAT?

Я думаю, Вы уже получили ругань в журнале событий на ISA хосте. И правильно — мы новую локальную подсеть создали, а в LAT то её кто будет прописывать? В общем — вносим 192.168.202.0-192.168.202.255 в LAT в консоли ISA сервера, перезапускаем ISA Control.

Правила протоколов (protocol rules)

ISA готова к эксперименту. Не забываем перезапустить службу Microsoft Firewall.

Эксперименты

Теперь пришло время подключить VPN. На нашем “маршрутизаторе”, в меню клиента ФПСУ – Подключить. Если на предыдущем шаге всё сделано правильно, то с нашего маршрутизатора tracert выдаст следующий результат:

Ну а благодаря NAT аналогичный результат (как минимум – на один hop длиннее) мы получим с любой рабочей станции Вашей сети.

MTU + ФПСУ IP клиент = проблемы

Но не тут то было. Запускаем тест с рабочей станции Вашей сети:

Флагом –f мы запрещаем фрагментацию пакетов. Размер пакета (1470) меньше MTU (1472), поэтому ICMP ответа “требуется фрагментация” не последует. Но с заголовком размер пакета составит 1498. Меньше 1500. Но ведь размер – больше MTU, поэтому и уйти такой пакет через сетевой интерфейс не сможет. И какой бы размер MTU мы не установили в реестре, проблема размером в 28 байт сохранится.

По моему субъективному мнению, разработчикам IP клиента была допущена архитектурная ошибка. Не было бы никаких проблем, если бы клиент создавал новый виртуальный сетевой интерфейс, как и многие другие VPN решения. Тогда не возникло бы и проблем с установкой MTU для этого нового виртуального интерфейса – берём MTU сетевого интерфейса, через который поднят VPN, вычитаем 28 – и получаем MTU виртуального Amicon VPN интерфейса. Но Амикон пошёл другим путём, они создали NDIS фильтр. Хотя, судя по MSDN, фильтры не должны изменять размеры пакетов. А фильтр Амикона – меняет. Вот и результат.

Другими словами – с MTU проблема у ФПСУ IP-клиента. В любом варианте установки. При этом, если отправитель не выставит флаг “фрагментация запрещена” – проблем не будет (пакет будет фрагментирован, что подтверждается успешным выполнением ping –t 213.148.164.75 –l 2000). А если отправитель выставит этот флаг, и размер пакета будет меньше MTU сетевого интерфейса, но больше, чем (MTU-28 байт) – не будет и ICMP ответа о необходимости фрагментации, и пакет отправлен не будет.

По факту могу сказать, что ни клиент СБ РФ, ни СПЭД не выставляет флага “фрагментация запрещена”. Поэтому и проблем не возникает, хотя потенциальная проблема при этом существует.

Периодический разрыв соединения и что с этим делать

По поводу разрыва соединения через интервал keep-alive пришла в голову идея — а он и должен рваться! Он не может не рваться, я бы сказал. Ведь не стоит забывать, что на ISA работает NAT. Protocol rule — send-receive. Время жизни динамического сопоставления UDP в NAT невелико. В моём случае из огромого потока коротких UDP сессий время жизни UDP сопоставления пришлось уменьшить до 1 минуты. При установке RRAS на Windows 2003 по умолчанию время жизни UDP сопоставлению будет 60 минут. Дальше всё зависит от keep-alive интервала, установленного на ФПСУ сервере. Ответный пакет (точнее любой входящий пакет) от ФПСУ сервера к клиенту будет пропущен не позднее, чем через (время жизни UDP сопоставления) после отправки последнего пакета от клиента серверу! А keep-alive на стороне ФПСУ сервера, как я понял (опять-таки — догадки), обрабатывается просто — сервер посылает пакет клиенту. И в моём случае это время выше времени жизни UDP сопоставления. Ну так пакет клиента и не достигнет.

Предложил разработчикам контролировать keep-alive на стороне клиента ФПСУ, а не сервера. Именно клиент должен посылать запрос (пакет) через keep-alive интервал после последней активности. Если не получает ответ — канал разорван. А сервер просто ждёт чуть больше, чем keep-alive интервал на клиенте. Если нет пакетов от клиента — то и слать незачем. Можно попытки на сервер и оставить, они не помешают, но на клиенте их надо ввести. В этом случае клиент отправляет пакет, вновь создаётся (либо «обновляется» время жизни существующего) сопоставления на NAT для NAT клиентов, и ответ от сервера в течение времени жизни UDP сопоставления спокойно пройдёт обратно.

Пока же, если у Вас также имеют место быть ограничения на максимальное время жизни UDP сопоставления на NAT, предлагаю создать назначенное задание на Амикон маршрутизаторе от имени Local System: раз в пять минут запускаем

А что же FWC?

По логике вещей на нашем спецмаршрутизаторе не нужен FWC вовсе. Но с другой стороны – он и не помешает, не сможет! Так что никаких специальных настроек FWC не потребуется. Однако, рекомендую отключить службу агента клиента межсетевого экрана, опять-таки – через GPO (можно даже и без GPP).

По описанным выше причинам авторизация на протокол UDP87 возможна только по IP адресам. Если требуется авторизация по учётным записям, следует запускать службу Амикона от имени специальной учётной записи, включить FWC — и авторизация возможна. Но здесь не об этом.

Да, FWC не требует настройки на Amicon-маршрутизаторе, но на клиенте-то (СПЭД, клиент СБ РФ) требует!

IP пакеты должны идти напрямую от workstation в адрес сервера (хоста). То есть, если они и проходят по пути какие-либо туннели, то они должны выйти из этих туннелей до фильтра Amicon NDIS IM Filter Driver, то есть — до нашего Amicon-маршрутизатора, иначе последний их просто “не поймает”.

Что же нам может помешать? А помешать нам может FWC. Вспомним, как он себя ведёт. Для того, чтобы обеспечить авторизацию трафика на ISA firewall service, он также “заворачивает” пакеты клиента, отправляемые за пределы LAT. Если мы не исключим FWC в нашем случае, ISA firewall service безусловно “развернёт” туннель FWC, и пакеты “уйдут” через внешний интерфейс ISA, однако при этом они не попадут на наш Amicon-маршрутизатор. И, соответственно, не пройдут межсетевой экран банка. Итак, FWC нам необходимо исключить для трафика клиент-банка (точнее — для любого трафика, который должен идти через туннели ФПСУ).

Смотрим настройки FWC (application.ini) и дописываем исключение для клиент-банка:

Важны последние две секции: для «родного» клиент-банка и для СПЭД соответственно.

Обращаю внимание. Настройки могут быть как глобальными (через mspclnt) так и специфичными для приложения (wspcfg.ini в каталоге программы). Порядок и приоритеты:

Для СПЭД можно использовать файл wspcfg.ini с указанным выше содержимым в каталоге клиент-банка рядом с исполняемым файлом, для «родного» клиент-банка — нет. Будем пробовать глобальную конфигурацию.

ISA, DNS PTR и проблемы с подключением Амикон ФПСУ IP-Клиента

Остановлюсь на одном неочевидном моменте, не имеющим напрямую отношения к ФПСУ. Проверьте наличие PTR записи в обратной зоне DNS для IP адреса ФПСУ сервера банка. В моём случае:

Если для Вашего ФПСУ картина та же — будут проблемы. Соединение с ФПСУ банка будет устанавливаться далеко не с первого раза, и во время нагрузок ситуация вообще будет плачевная (с 100ого раза, а то и того хуже). Причину подсказал Network Monitor:

Хорошо видно, что между запросом и ответом прошло более 9 секунд!, естественно, клиент ответа не дождался. А причина такого поведения ISA (задержка именно из-за ISA, проверено с помощью сниффера провайдера) — в отсутствии PTR записи для ФПСУ сервера в обратной зоне DNS.

У себя создал обратную DNS зону на своих серверах следующего содержания:

И без перезапуска сервисов на ISA всё просто «залетало». Соединение поднимается с первого раза за доли секунды! Результаты RDNS запроса:

Вот такие вот тонкости…

Итоги

На этом и всё. Итого – мы добились работоспособности клиентов банка СБ РФ без каких-либо настроек ФПСУ на клиентах, не устанавливая при этом потенциально проблемного софта на ISA/TMG.

Можно избежать лишних затрат на технику и на лицензии, если у Вас есть лицензия на Windows Enterprise Server. Для описанных задач вполне подойдёт и виртуальный сервер. Но – нет поддержки в Hyper-V передачи USB портов в виртуальную среду. Зато есть сторонние решения типа USB-to-LAN. Я надеюсь, в ближайшее время смогу испробовать это решение в описанной задачи.

Кроме того, доступны программные решения для организации виртуальных сетевых интерфейсов, которые в контексте описанной задачи помогут исключить необходимость во втором “физическом” сетевом адаптере (безусловно, в случае виртуального сервера подобное решение смысла не имеет).

Настраиваем сетевые интерфейсы маршрутизатора

Настраиваем сетевые интерфейсы маршрутизатора