Как сделать дабл vpn

Вся правда о Double VPN, Triple VPN и Quad VPN

В настоящее время технологии VPN имеют широкое распространение в Интернете. Но почему тогда услуги Double VPN (или как его еще называют двойной VPN), Triple VPN, Quad VPN предлагают всего несколько сервисов во всем мире?

На самом ли деле эти технологии обеспечивают защиту своим пользователям? Или анонимность этих технологий – это всего лишь очередной миф?

Давайте попробуем разобраться.

Откуда появился Double VPN, Triple и Quad

Кто первым сделал каскад из 2 VPN серверов неизвестно. Скорее всего родителем Double VPN можно считать последовательную цепочку из 2 прокси серверов.

Дальше идея получила материальный отзыв от клиентов VPN сервисов. Многие стали считать, что наконец-то найдена технология, которая решает абсолютно все проблемы с безопасностью. Технология Double VPN начала обретать популярность.

Если что-то работает и привлекает клиентов, то почему бы не создать “новые технологии”?

Таким образом, VPN сервисы создали Triple и Quad VPN, появилась идея о мгновенном переключении серверов на лету и возможности менять точки выхода.

На самом деле у последовательного каскадирования есть серьезные минусы. О них мы расскажем позже, а пока давайте продолжим наблюдать за тем, как будет создан Octuple VPN (8 последовательных VPN серверов 🙂

Суть идеи каскадирования VPN серверов

Идея последовательного передачи трафика между VPN серверами проста.

Подключение создается между компьютером пользователя и первым VPN сервером. Далее создается второй шифрованный канал между первым и вторым VPN сервером. Трафик шифруется как бы дважды и последовательно.

Несомненно в такой технологии есть свои плюсы. Давайте разберем их.

Плюсы Double VPN, Triple VPN, Quad VPN

Благодаря такой технологии мы повышаем свою анонимность. Трафик проходит через несколько серверов и шифруется. При этом несколько раз меняется ваш внешний IP адрес.

Можно выделить следующие плюсы использования Double VPN технологии:

Когда впервые появился Double VPN многие решили, что это является отличным средством для анонимизации. Но мы всегда будем говорить о комплексном подходе к безопасности. И одного последовательного VPN недостаточно, чтобы обеспечить наивысший уровень анонимности.

Но встает вопрос почему так мало сервисов предлагают подобные услуги, если они помогают решить вопрос анонимности в Интернете?

Почему так мало сервисов предлагают Double VPN?

Если провести анализ сайтов по запросу Double VPN в Google, то такие услуги предоставляют чуть более 10 сервисов во всем мире.

Если Double VPN имеет так много плюсов, то почему все VPN серисы не предлагают такие услуги?

На самом деле большинство сервисов зарегистрировано официально как компания, они имеют реальные офисы.

Компании предоставляют услуги VPN для клиентов, кому нужно просто поменять свое географическое местоположение, чтобы разблокировать доступ к таким сервисам, как Skype, Facebook, Google Disk.

У компаний есть реальный офис, куда можно направить официальный запрос. Анонимность клиентов для таких компаний не важна, и такие сервисы сразу выдадут все данные на клиента при первом запросе из полиции.

Как правило, зарегистрированные компании обязаны вести логи и записывать действия своих клиентов по закону. Мы составили список вопросов, по которому вы точно сможете узнать ведет ли VPN сервис логи.

Компаниям нет смысла усложнять модель продаж, вводя Double VPN. Потому что вместе с этим необходимо также разрабатывать систему логирования действий клиентов, использующих каскад серверов.

Double VPN повышает анонимность, но есть ли опасность в его использовании?

Чем опасен Double, Triple, Quad VPN?

Технология последовательного каскадирования VPN серверов предполагает наличие последовательных шифрованных каналов.

Но тогда возникает главный вопрос, а что находится между каналами?

На каждом шаге информация расшифровывается и затем заново зашифровывается, уходя в следующий канал. Таким образом, на каждом этапе происходит зашифровка и расшифровка трафика. Грубо говоря, этот процесс происходит в оперативной памяти и практически не представляет большой опасности.

Но в апреле 2014 года была найдена уязвимость в OpenSSL пакете HeartBleed, благодаря которой стало возможно удаленно читать содержимое памяти. Эта ошибка в коде OpenSSL существовала с 2011 года. И мы не можем точно утверждать появилась она случайно или нет.

Поэтому такие расшифровки трафика на каждом сервере несут большую опасность для клиентов.

Давайте выделим минусы использования Double, Triple и Quad VPN.

Минусы Double VPN, Triple VPN и Quad VPN

Несмотря на все преимущества технологии последовательного каскадирования VPN серверов, мы можем выделить минусы использования данной технологии.

Главный минус – это расшифровка трафика на каждом VPN сервере. Мы уже отмечали этот опасный шаг с точки зрения вашей анонимности.

Вторым минусом данной технологии является ощутимое падение скорости при использовании цепочек VPN серверов. Это происходит из-за шифрования трафика, географической удаленности между серверами.

Мы протестировали падение скорости между использованием обычного VPN и Double VPN. Тестировать нужно одинаковые точки выхода (одинаковые сервера). Все результаты носят ориентировочный характер, так как если вы проведете несколько тестов подряд, то данные могут сильно различаться (в разы).

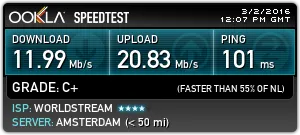

Сначала была проверена скорость стандартного VPN соединения. В данном случае трафик идет на сервер в Голландии. Затем на сайт speedtest.net, расположенный в США. И возвращается на ваш компьютер в обратном порядке.

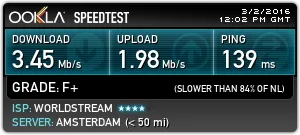

Проверка скорости Double VPN соединения. Трафик идет от вашего компьютера до сервера в Германии, затем до сервера в Голландии. После этого трафик идет на сайт Speedtest, расположенный в США. Для отображения данных, трафик возвращается на ваш компьютер в обратной последовательности.

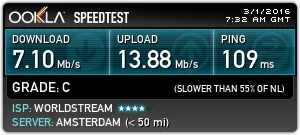

Проверка скорости офшорного Double VPN соединения. Нужно учесть, что трафик в данном случае проходит от вашего географического местоположения до офшорного VPN сервера в Панаме, затем до сервера в Голландии и затем приходит на сайт Speedtest (который расположен в США). Затем данные с сайта приходят на ваш компьютер в обратной последовательности.

Если вы будете использовать цепочки Triple VPN и Quad VPN, падение скорости может быть еще больше. Соответственно использовать такие цепочки будет не комфортно.

Если у данной технологии есть минусы, то стоит ли вообще ее использовать?

Нужно ли использовать Double VPN, Triple VPN, Quad VPN

Мы рекомендуем использовать Double VPN, так как эта технология действительно увеличивает вашу анонимность.

Мы будем всегда говорить о комплексном подходе к безопасности. И Double VPN может быть одним из звеньев вашей анонимности в Интернете.

Мы не рекомендуем использовать Triple VPN и Quad VPN, так как они уменьшают скорость Интернет подключения и не создают дополнительный уровень защиты. То есть снижение скорости больше, чем польза от этих технологий.

Если вам нужна совершенная анонимность, то рекомендуем вместо использования Triple и Quad VPN изучить другие способы защиты, такие как TOR, прокси, SSH и другие.

Мы будем говорить о них подробнее в других статьях.

Анонимность клиентов в настоящее время больше зависит от количества технологий, которые использует сам клиент. Мы хотим рассказать вам о технологии параллельного VPN, популярность которого набирает обороты.

Что такое Parallel VPN

Идея применения технологии Parallel VPN появилась из-за найденных минусов в Double VPN.

Параллельный VPN убирает все минусы безопасности Double VPN.

Суть технологии заключается в следующем: трафик проходит в двойном параллельном туннеле. В отличие от Double VPN трафик действительно шифруется дважды в один момент времени.

gushmazuko / doublevpn.md

Двойной VPN на основе OpenVPN

Сначало настроим второй сервер:

Шаг 1. Установка OpenVPN

Шаг 2. Создание директории центра сертификации

OpenVPN это виртуальная частная сеть, использующая TLS/SSL. Это означает, что OpenVPN использует сертификаты для шифрования трафика между сервером и клиентами. Для выпуска доверенных сертификатов (trusted certificates) нам потребуется создать наш собственный центр сертификации.

Создайте пользователя с именем, например, openvpn-ca и перейдите в его домашний каталог:

Для начала скопируем шаблонную директорию easy-rsa в нашу домашнюю директорию с помощью команды make-cadir:

Шаг 3. Настройка переменных центра сертификации

Для настройки переменных нашего центра сертификации нам необходимо отредактировать файл vars. Откройте этот файл в вашем текстовом редакторе:

Внутри файла вы найдёте переменные, которые можно отредактировать, и которые задают параметры сертификатов при их создании. Нам нужно изменить всего несколько переменных.

Пока мы в этом файле, отредактируем значение KEY_NAME чуть ниже, которое заполняет поле субъекта сертификатов. Для простоты зададим ему название vpnsrv2 :

Сохраните и закройте файл.

Шаг 4. Создание центра сертификации

Теперь мы можем использовать заданные нами переменные и утилиты easy-rsa для создания центра сертификации.

Вы должны увидеть следующий вывод:

Убедимся, что мы работаем в «чистой среде» выполнив следующую команду:

Теперь мы можем создать наш корневой центр сертификации командой:

Эта команда запустит процесс создания ключа и сертификата корневого центра сертификации. Поскольку мы задали все переменные в файле vars, все необходимые значения будут введены автоматически. Нажимайте ENTER для подтверждения выбора.

Теперь у нас есть центр сертификации, который мы сможем использовать для создания всех остальных необходимых нам файлов.

Шаг 5. Создание сертификата, ключа и файлов шифрования для сервера

Далее создадим сертификат, пару ключей и некоторые дополнительные файлы, используемые для осуществления шифрования, для нашего сервера.

Начнём с создания сертификата OpenVPN и ключей для сервера. Это можно сделать следующей командой:

Согласитесь со всеми значениями по умолчанию, нажимая ENTER. Не задавайте challenge password. В конце процесса два раза введите y для подписи и подтверждения создания сертификата:

Далее создадим оставшиеся файлы. Мы можем сгенерировать сильные ключи протокола Диффи-Хеллмана, используемые при обмене ключами, командой:

Для завершения этой команды может потребоваться несколько минут.

Далее мы можем сгенерировать подпись HMAC для усиления способности сервера проверять целостность TSL:

Шаг 6. Создание сертификата и пары ключей для клиента

Далее мы можем сгенерировать сертификат и пару ключей для клиента. Вообще это можно сделать и на клиентской машине и затем подписать полученный ключ центром сертификации сервера, но в этой статье для простоты мы сгенерируем подписанный ключ на сервере.

В этой статье мы создадим ключ и сертификат только для одного клиента. Если у вас несколько клиентов, вы можете повторять этот процесс сколько угодно раз. Просто каждый раз передавайте уникальное значение скрипту.

Для создания файлов без пароля для облегчения автоматических соединений используйте команду build-key :

В ходе процесса создания файлов все значения по умолчанию будут введены, вы можете нажимать ENTER. Не задавайте challenge password и введите y на запросы о подписи и подтверждении создания сертификата.

Шаг 7. Настройка сервиса OpenVPN

Далее настроим сервис OpenVPN с использованием созданных ранее файлов.

Копирование файлов в директорию OpenVPN Нам необходимо скопировать нужные нам файлы в директорию /etc/openvpn.

Сначала скопируем созданные нами файлы. Они находятся в директории

Далее нам необходимо скопировать и распаковать файл-пример конфигурации OpenVPN в конфигурационную директорию, мы будем использовать этот файл в качестве базы для наших настроек:

Настройка конфигурации OpenVPN Теперь, когда наши файлы находятся на своём месте, займёмся настройкой конфигурационного файла сервера:

Адрес сети VPN сервера

Под этой строкой добавьте строку auth и выберите алгоритм HMAC. Хорошим выбором будет SHA512 :

Наконец, найдите настройки user и group и удалите «;» для раскомментирования этих строк:

Необходимо закомментировать следующие директивы. Найдите секцию redirect-gateway и добавьте «;» в начало строки:

Сохраните и закройте файл.

Шаг 8. Настройка сетевой конфигурации сервера

Далее нам необходимо настроить сетевую конфигурацию сервера, чтобы OpenVPN мог корректно перенаправлять трафик.

Настройка перенаправления IP Сначала разрешим серверу перенаправлять трафик. Это ключевая функциональность нашего VPN сервера.

Настроим это в файле /etc/sysctl.conf :

Сохраните и закройте файл.

Для применения настроек к текущей сессии наберите команду:

Настройка правил UFW для сокрытия соединений клиентов Вам нужно установить файрвол UFW. Нам потребуется файрвол для манипулирования с входящим на сервер трафиком. Мы должны изменить файл настроек для сокрытия соединений (masquerading).

Откроем файл /etc/ufw/before.rules и добавим туда соответствующие настройки:

Это файл содержит настройки UFW, которое применяются перед применением правил UFW. Добавьте в начало файла выделенные красным строки. Это настроит правила, применяемые по умолчанию, к цепочке POSTROUTING в таблице nat и будет скрывать весь трафик от VPN:

Сохраните и закройте файл.

Теперь мы должны сообщить UFW, что ему по умолчанию необходимо разрешать перенаправленные пакеты. Для этого откройте файл /etc/default/ufw :

Сохраните и закройте файл.

Открытие порта OpenVPN и применение изменений Далее настроим сам файрвол для разрешения трафика в OpenVPN.

Также добавьте ваш SSH порт

Теперь деактивируем и активируем UFW для применения внесённых изменений:

Теперь наш сервер сконфигурирован для обработки трафика OpenVPN.

Шаг 9. Включение сервиса OpenVPN

Мы готовы включит сервис OpenVPN на нашем сервере. Мы можем сделать это с помощью systemd.

Убедимся, что сервис успешно запущен командой:

Если всё в порядке, настроем сервис на автоматическое включение при загрузке сервера:

Шаг 10. Создание инфраструктуры настройки клиентов

Далее настроим систему для простого создания файлов конфигурации для клиентов.

Создание структуры директорий конфигурации клиентов В домашней директории создайте структуру директорий для хранения файлов:

Поскольку наши файлы конфигурации будут содержать клиентские ключи, мы должны настроить права доступа для созданных директорий:

Создание базовой конфигурации Далее скопируем конфигурацию-пример в нашу директорию для использования в качестве нашей базовой конфигурации:

Откройте этот файл в вашем текстовом редакторе:

Сделаем несколько изменений в этом файле.

Убедитесь, что протокол совпадает с настройками сервера:

Далее раскомментируйте директивы user и group удаляя «;»:

Добавьте настройки cipher и auth согласно заданным в файле /etc/openvpn/server.conf :

Далее добавьте директиву key-direction в любое место в файле. Она должна иметь значение «1» для корректной работы сервера:

Создание скрипта генерации файлов конфигурации Теперь создадим простой скрипт для генерации файлов конфигурации с релевантными сертификатами, ключами и файлами шифрования. Он будет помещать сгенерированные файла конфигурации в директорию

Создайте и откройте файл make_config.sh внутри директории

Вставьте следующие текст в этот файл:

Сохраните и закройте файл.

Сделайте его исполняемым файлом командой:

Шаг 11. Генерация конфигураций клиентов

Теперь мы можем легко сгенерировать файлы конфигурации клиентов.

/client-configs и используя только что созданный нами скрипт:

Если всё прошло успешно, мы должны получить файл clientsrv2.ovpn в директории

Доставка конфигураций на первый сервер Теперь мы должны переместить файл конфигурации первый сервер SRV1.

На первом сервере делаем все идентично, кроме следующих пунктов:

Интерфейс eth0 меняем на tun1 и адрес 10.8.1.0/24 на 10.8.0.0/24

Сохраните и закройте файл.

Перенаправление всего трафика через VPN сервер

Адрес сети VPN сервера

Протокол ставим udp4

Далее раскомментируйте следующие строки. Секция redirect-gateway :

и секция dhcp-option

также эту директиву

Прописываем правила маршрутизации на первом сервере:

Создадим скрипт /etc/openvpn/upstream-route.sh содержащий следующие команды:

Далее добавим их в файл конфигурации клиента который подключается ко второму серверу.

Также в этом файле необходимо указать чтобы OpenVPN клиент всегда занимал интерфейс tun1 :

Скопируем clientsrv2.ovpn в корневую папку OpenVPN и переиминуем его в client.conf

Настраиваем автозауск

Точно так же создаем инфраструктуру настройки клиентов. Шаг 10 И сгенерированный файл переносим на клиентскую машину.

Двойной VPN на базе OpenVPN

Иногда возникает необходимость в повышении анонимности в сети, на то у каждого свои причины, рассуждения о которых выходят за рамки данной статьи.

Итак задача — два сервера, между ними VPN подключение, мы подключаемся к первому серверу и выходим в мир со второго.

Дано:

Centos 6.4 i386

server1 — 1.1.1.1

server2 — 2.2.2.2

На первом сервере куда мы подключаемся начинаем настройку.

Тут система задает вопросы о местоположении, имя сервера, e-mail, пароль и прочее. Я пароль не задаю, в поле CommonName ввел просто «vpn».

./build-key-server vpnserver — генерируем пару ключей для сервера, что бы не вводить ничего в поле CommonName я сразу как параметр передаю имя сервера «vpnserver»

В процессе генерации запросят пароль и подтверждения для запроса и подписи сертификатов, пароль по желанию (я не ввожу) на запросах подтверждаем «y».

./build-dh

./build-key client01

./build-dh — генерируем параметры Diffie Hellman

./build-key client01 — генерируем ключи для себя как клиента, тут так же как и с сервером, без пароля и подтверждаю «y».

Создаем каталог для ключей сервера:

mkdir /etc/openvpn/keys

Копируем ключи:

cp /etc/openvpn/2.0/keys/ca.crt /etc/openvpn/keys/ca.crt

cp /etc/openvpn/2.0/keys/vpnserver.crt /etc/openvpn/keys/vpnserver.crt

cp /etc/openvpn/2.0/keys/vpnserver.key /etc/openvpn/keys/vpnserver.key

cp /etc/openvpn/2.0/keys/dh1024.pem /etc/openvpn/keys/dh1024.pem

Создаем конфиг:

touch /etc/openvpn/openvpn.conf

Я привожу свой конфиг который работает везде где настраивал:

port 443

proto tcp

dev tun

tls-server

server 192.168.100.0 255.255.255.0

keepalive 10 120

persist-key

persist-tun

status openvpn-status.log

push redirect-gateway

push route 192.168.100.0 255.255.155.0

duplicate-cn

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/vpnserver.crt

key /etc/openvpn/keys/vpnserver.key

dh /etc/openvpn/keys/dh1024.pem

Я в своем конфиге использую порт 443 (https) и протокол tcp, это на основе личных наблюдений когда некоторые администраторы закрывают подключения к портам выше 1024 и блокируют UDP трафик по нестандартным портам. В случае 443 порта и tcp протокола все выглядит логично и у меня еще не было случая что бы попадал под фильтрацию. ( На прокси еще не натыкался, может как то отдельно напишу об этом за одно и практика будет)

Далее включаем маршрутизацию:

echo «1» > /proc/sys/net/ipv4/ip_forward

Проверяем:

cat /proc/sys/net/ipv4/ip_forward

Если выдало 1 — все в порядке, если 0 — проверяйте правильность ввода предыдущей команды.

Рекомендую сразу прописать этот же параметр в конфиг:

/etc/sysctl.conf

net.ipv4.ip_forward = 1

На этом первая часть настройки системы закончена, пускаем openvpn:

/etc/init.d/openvpn start

Проверяем что система корректно стартанула:

ifconfig

Если видим что появился интерфейс tun0 значит все в порядке и можно приступать к настройке второго сервера, если нет идем в /var/log/messages и смотрим в чем может быть проблема.

Настраиваем второй сервер, принцип тот же:

1. Подключаем epel.

2. Устанавливаем OpenVPN и easy-rsa.

3. Копируем скрипты.

4. Генерируем ключи, на этом этапе я называю ключи client.

5. Копируем ключи сервера и корневой сертификат.

6. Создаем конфиг, ниже привожу свой вариант конфига.

port 53

proto udp

dev tun

tls-server

server 192.168.101.0 255.255.255.0

keepalive 10 120

persist-key

persist-tun

status openvpn-status.log

push route 192.168.101.0 255.255.155.0

duplicate-cn

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/vpnserver.crt

key /etc/openvpn/keys/vpnserver.key

dh /etc/openvpn/keys/dh1024.pem

7. Включаем маршрутизацию и прописываем в sysctl.conf

запускаем openvpn и проверяем что все в порядке.

Замечу что прописываем мы маскарадинг той подсети которая у нас прописана в настройках ВПН на этом сервере. Так же можно использовать SNAT все зависит от мощности сервера и Ваших потребностей. SNAT по идее должен давать меньшую нагрузку на сеть, так как не обращается постоянно к интерфейсу с запросом IP, маскарадинг удобно использовать если настраиваем на сервере где нет статического IP.

Теперь необходим перенести ключи клиента на первый сервер:

cd /etc/openvpn/2.0/keys

tar zcvf client.tgz

scp client.tgz root@1.1.1.1:/etc/openvpn/

Редактируем конфиг:

client

remote 2.2.2.2

port 53

proto tcp

dev tun

persist-key

persist-tun

ca ca.crt

cert client.crt

key client.key

ping 10

verb 3

mute 10

Проверяем что клиент подключился:

ifconfig

Если видим интерфейс tun1 значит все хорошо.

После этого все настройки завершены, как быть с вопросом сохранять их или нет — дело ваше, можно сохранить в /etc/rc.local и тогда эти настройки автоматом подтянуться при перезагрузке сервера, а можно и не прописывать, дело личное.

Последней задачей стоит скопировать ключи с первого сервера к себе на компьютер, тут все зависит что стоит на клиентском компьютере — если, если linux — то scp или rsync, если виндовс — то winscp.

На клиентском компе заходим в каталог где стоит OpenVPN клиента, в моем случае это /etc/openvn

создаю конфиг:

touch client.conf

Редактируем конфиг:

port 443

proto tcp

dev tun

tls-server

server 192.168.101.0 255.255.255.0

keepalive 10 120

persist-key

persist-tun

status openvpn-status.log

push route 192.168.101.0 255.255.155.0

duplicate-cn

ca /etc/openvpn/ca.crt

cert /etc/openvpn/client01.crt

key /etc/openvpn/client01.key

Сохраняем и пускаем сервис:

/etc/init.d/openvpn start

После этого проверяем:

ifconfig

если все гуд, проверяем свой внешний адрес через любой сервис который отобразит Ваш внешний IP.

Данная статья не подлежит комментированию, поскольку её автор ещё не является полноправным участником сообщества. Вы сможете связаться с автором только после того, как он получит приглашение от кого-либо из участников сообщества. До этого момента его username будет скрыт псевдонимом.