Support microsoft com help 4474419 sha 2 code signing support update

Support microsoft com help 4474419 sha 2 code signing support update

Update to add SHA-2 code signing support for Windows Server 2008 SP2

Summary

This update provides support for the Secure Hash Algorithm-2 (SHA-2) code signing and verification functionality in the 64-bit version of Windows Server 2008 Service Pack 2 (SP2) which includes the following:

Support for multiple signatures on Cabinet (CAB) files.

Support for multiple signatures for Windows PE files.

Support for viewing multiple digital signatures by upgrade the user interface (UI).

Support for verifying RFC3161 timestamps to the Code Integrity component that verifies signatures in the kernel.

Support for various application programming interfaces (APIs), which include CertIsStrongHashToSign, CryptCATAdminAcquireContext2 and CryptCATAdminCalcHashFromFileHandle2.

The Secure Hash Algorithm (SHA) was developed for use with the Digital Signature Algorithm (DSA) or the Digital Signature Standard (DSS). It would generate a 160-bit hash value. But the known weakness of SHA-1 exposes itself to collision attacks which allow for an attacker to generate additional certificates that have the same digital signature as an original. For more information about SHA-1, see Hash and Signature Algorithms.

How to get this update

Microsoft Update Catalog

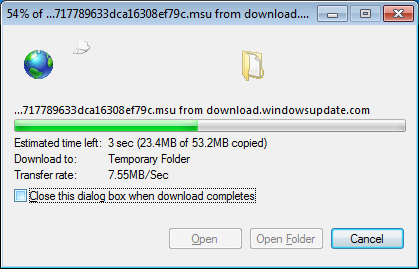

To get the stand-alone package for this update, go to the Microsoft Update Catalog website.

Update Information

Prerequisites

To install this update, you must have Windows Server 2008 SP2 64-bit installed.

Registry information

To apply this update, you don’t have to make any changes to the registry.

Restart requirement

You must restart the computer after you apply this update.

Update replacement information

This update does not replace a previously released update.

More information

Your system will continue to support SHA-1 operations without changes to that support. The SHA-2 support is being made available in advance of Microsoft changing Windows updates to move away from SHA-1 signatures and move completely to SHA-2 signatures. The release of this SHA-2 support is the first step in that transition. At a later date, this support will become mandatory in order to facilitate the switch to SHA-2 signed updates for Windows Server 2008 SP2.

RFC3161 defines the Internet X.509 Public Key Infrastructure Time-Stamp Protocol (TSP) and describes the format of requests and responses to a Time Stamping Authority (TSA). The TSA can be used to prove that a digital signature was generated during the validity period of a public key certificate, see X.509 Public Key Infrastructure.

In public key cryptography, one of the keys, known as the private key, must be kept in secret. The other key, known as the public key, is intended to be shared with the world. However, there must be a way for the owner of the key to telling the world to whom the key belongs. Digital certificates give you a way to do this.

A digital certificate is an electronic credential used to certify the online identities of individuals, organizations, and computers. Digital certificates contain a public key packaged together with some basic information (who owns it, what it can be used for, when it expires, and so on). For more information, see Understanding Public Key Cryptography and Digital Certificates.

Digital certificates are primarily used to verify the identity of a person or device, authenticate a service, or encrypt files. Usually, you don’t have to think about certificates at all, other than the occasional message that states a certificate is expired or invalid. In these cases, one should follow the instructions that are provided in the message.

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

References

Learn about the terminology that Microsoft uses to describe software updates.

Windows Update SHA-1 based endpoints discontinued for older Windows devices

Introduction

In compliance with the Microsoft Secure Hash Algorithm (SHA)-1 deprecation policy, Windows Update is discontinuing its SHA-1 based endpoints in late July 2020. This means that older Windows devices that have not updated to SHA-2 will no longer receive updates through Windows Update. Your older Windows devices can continue to use Windows Update by manually installing specific SHA-2 enabling updates.

All other Windows platforms will continue to receive updates through Windows Update as they always have because they connect to SHA-2 service endpoints.

Why is this change occurring?

An outdated Windows Update service endpoint used only for older platforms is being discontinued. This change is occurring because of weaknesses in the SHA-1 hashing algorithm and to align to industry standards.

Even though the SHA-1 endpoint is being discontinued, more recent Windows devices will continue receiving updates through Windows Update because those devices use the more secure SHA-2 algorithm. See the table in the «Which Windows devices are impacted» section to determine whether your devices are impacted.

Which Windows devices are impacted?

Most users will not be impacted by this change. Starting with Windows 8 Desktop and Windows Server 2012, connections to Windows Update service endpoints use a more modern algorithm (SHA-256). Older versions of Windows connect to Windows Update service endpoints by using the less secure SHA-1 algorithm.

For most of the impacted versions of Windows, a SHA-2 update will add the support necessary to continue receiving updates through Windows Update. The following table shows the impact on the various versions of Windows. Some platforms are no longer supported, therefore they will not be updated.

Device is out of support

Windows Updates will no longer be supported.

2019 SHA-2 Code Signing Support requirement for Windows and WSUS

Summary

To help protect the security of the Windows operating system, updates were previously signed (using both the SHA-1 and SHA-2 hash algorithms). The signatures are used to authenticate that the updates come directly from Microsoft and were not tampered with during delivery. Because of weaknesses in the SHA-1 algorithm and to align to industry standards, we have changed the signing of Windows updates to use the more secure SHA-2 algorithm exclusively. This change was done in phases starting in April 2019 through September 2019 to allow for smooth migration (see the «Product update schedule» section for more details on the changes).

Customers who run legacy OS versions (Windows 7 SP1, Windows Server 2008 R2 SP1 and Windows Server 2008 SP2) are required to have SHA-2 code signing support installed on their devices to install updates released on or after July 2019. Any devices without SHA-2 support will not be able to install Windows updates on or after July 2019. To help prepare you for this change, we released support for SHA-2 signing in starting March 2019 and have made incremental improvements. Windows Server Update Services (WSUS) 3.0 SP2 will receive SHA-2 support to securely deliver SHA-2 signed updates. Please see the «Product update schedule» section for the SHA-2 only migration timeline.

Background details

The Secure Hash Algorithm 1 (SHA-1) was developed as an irreversible hashing function and is widely used as a part of code-signing. Unfortunately, the security of the SHA-1 hash algorithm has become less secure over time because of the weaknesses found in the algorithm, increased processor performance, and the advent of cloud computing. Stronger alternatives such as the Secure Hash Algorithm 2 (SHA-2) are now strongly preferred as they do not experience the same issues. For more information about of the deprecation of SHA-1, see Hash and Signature Algorithms.

Product update schedule

Starting in early 2019, the migration process to SHA-2 support began in stages, and support will be delivered in standalone updates. Microsoft is targeting the following schedule to offer SHA-2 support. Please note that the following timeline is subject to change. We will continue to update this page as needed.

Stand Alone security updates KB4474419 and KB4490628 released to introduce SHA-2 code sign support.

Windows 7 SP1

Windows Server 2008 R2 SP1

Stand Alone update, KB4484071 is available on Windows Update Catalog for WSUS 3.0 SP2 that supports delivering SHA-2 signed updates. For those customers using WSUS 3.0 SP2, this update should be manually installed no later than June 18, 2019.

Stand Alone update, KB4493730 that introduce SHA-2 code sign support for the servicing stack (SSU) was released as a security update.

Windows Server 2008 SP2

Stand Alone security update KB4474419 released to introduce SHA-2 code sign support.

Windows Server 2008 SP2

Stand Alone security update KB4474419re-released to add missing MSI SHA-2 code sign support.

Windows Server 2008 SP2

Windows 10 updates signatures changed from dual signed (SHA-1/SHA-2) to SHA-2 only. No customer action required.

Windows 10, version 1709

Windows 10, version 1803

Windows 10, version 1809

Windows Server 2019

Required: For those customers using WSUS 3.0 SP2, KB4484071 must be manually installed by this date to support SHA-2 updates.

Required: Updates for legacy Windows versions will require that SHA-2 code signing support be installed. The support released in April and May (KB4493730 and KB4474419) will be required in order to continue to receive updates on these versions of Windows.

All legacy Windows updates signatures changed from SHA1 and dual signed (SHA-1/SHA-2) to SHA-2 only at this time.

Windows Server 2008 SP2

Windows 10 updates signatures changed from dual signed (SHA-1/SHA-2) to SHA-2 only. No customer action required.

Windows 10, version 1507

Windows 10, version 1607

Windows Server 2016

Windows 10, version 1703

Required: Updates for legacy Windows versions will require that SHA-2 code signing support be installed. The support released in March (KB4474419 and KB4490628) will be required in order to continue to receive updates on these versions of Windows. If you have a device or VM using EFI boot, please see the FAQ section for additional steps to prevent an issue in which your device may not start.

All legacy Windows updates signatures changed from SHA-1 and dual signed (SHA-1/SHA-2) to SHA-2 only at this time.

Windows 7 SP1

Windows Server 2008 R2 SP1

September 10, 2019

Legacy Windows update signatures changed from dual-signed (SHA-1/SHA-2) to SHA-2 only. No customer action required.

Windows Server 2012

Windows 8.1

Windows Server 2012 R2

September 10, 2019

Stand Alone security update KB4474419 was re-released to add missing EFI boot mangers. Please make sure that this version is installed.

Windows 7 SP1

Windows Server 2008 R2 SP1

Windows Server 2008 SP2

January 28, 2020

Signatures on the Certificate Trust Lists (CTLs) for the Microsoft Trusted Root Program changed from dual-signed (SHA-1/SHA-2) to SHA-2 only. No customer action required.

All supported Windows platforms

Windows Update SHA-1 based service endpoints are discontinued. This only impacts older Windows devices which have not updated with appropriate security updates. For more information, see KB4569557.

Windows 7

Windows 7 SP1

Windows Server 2008

Windows Server 2008 SP2

Windows Server 2008 R2

Windows Server 2008 R2 SP1

Microsoft retired content that is Windows-signed for Secure Hash Algorithm 1 (SHA-1) from the Microsoft Download Center. For more information, see the Windows IT pro blog SHA-1 Windows content to be retired August 3, 2020.

Windows Server 2000

Windows XP

Windows Server 2003

Windows Vista

Windows Server 2008

Windows 7

Windows Server 2008 R2

Windows 8

Windows Server 2012

Windows 8.1

Windows Server 2012 R2

Windows 10

Windows 10 Server

Current status

Windows 7 SP1 and Windows Server 2008 R2 SP1

The following required updates must be installed and then the device restarted before installing any update released August 13, 2019 or later. The required updates can be installed in any order and do not need to be reinstalled, unless there is a new version of the required update.

Servicing stack update (SSU) (KB4490628). If you use Windows Update, the required SSU will be offered to you automatically.

SHA-2 update (KB4474419) released September 10, 2019. If you use Windows Update, the required SHA-2 update will be offered to you automatically.

Important You must restart your device after installing all the required updates, before installing any Monthly Rollup, Security-only update, Preview of Monthly Rollup, or standalone update.

Windows Server 2008 SP2

The following updates must be installed and then the device restarted before installing any Rollup released September 10, 2019 or later. The required updates can be installed in any order and do not need to be reinstalled, unless there is a new version of the required update.

Servicing stack update (SSU) (KB4493730). If you use Windows Update, the required SSU update will be offered to you automatically.

The latest SHA-2 update (KB4474419) released September 10, 2019. If you use Windows Update, the required SHA-2 update will be offered to you automatically.

Important You must restart your device after installing all the required updates, before installing any Monthly Rollup, Security-only update, Preview of Monthly Rollup, or standalone update.

Frequently Ask Questions

General information, planning and issue prevention

The SHA-2 code-signing support was shipped early to ensure that most customers would have the support well in advance of Microsoft’s change to SHA-2 signing for updates to these systems. The stand-alone updates include some additional fixes and are being made available to ensure that all of the SHA-2 updates are in a small number of easily identifiable updates. Microsoft recommends that customers that maintain system images for these OSes to apply these updates to the images.

Starting with WSUS 4.0 on Windows Server 2012, WSUS already supports SHA-2-signed updates, and no customer action is needed for these versions.

Only WSUS 3.0 SP2 needs KB4484071installed to support SHA2 only signed updates.

Assume you run Windows Server 2008 SP2. If you dual-boot with Windows Server 2008 R2 SP1/Windows 7 SP1, the boot manager for this type of system is from the Windows Server 2008 R2/Windows 7 system. In order to successfully update both of these systems to use SHA-2 support, you must first update the Windows Server 2008 R2/Windows 7 system so that the boot manager is updated to the version that supports SHA-2. Then, update the Windows Server 2008 SP2 system with SHA-2 support.

Similar to the dual-boot scenario, the Windows 7 PE environment must be updated to SHA-2 support. Then, the Windows Server 2008 SP2 system must be updated to SHA-2 support.

Run Windows setup to completion and boot into Windows prior to installing August 13, 2019 or later updates

Open an administrator command prompt window, run bcdboot.exe. This copies the boot files from the Windows directory and sets up the boot environment. See BCDBoot Command-Line Options for more details.

Before installing any additional updates, install the August 13, 2019 re-release of KB4474419 and KB4490628 for Windows 7 SP1 and Windows Server 2008 R2 SP1.

Restart the operating system. This restart is required

Install any remaining updates.

Install the image on the disk and boot into Windows.

At the command prompt, run bcdboot.exe. This copies the boot files from the Windows directory and sets up the boot environment. See BCDBoot Command-Line Options for more details.

Before installing any additional updates, install the September 23, 2019 re-release of KB4474419 and KB4490628 for Windows 7 SP1 and Windows Server 2008 R2 SP1.

Restart the operating system. This restart is required

Install any remaining updates.

Yes, you will need to install the required updates before proceeding: SSU (KB4490628) and SHA-2 update (KB4474419). Also, you are required to restart your device after installing the required updates before installing any further updates.

Windows 10, version 1903 supports SHA-2 since it’s release and all updates are already SHA-2 only signed. There is no action needed for this version of Windows.

Windows 7 SP1 and Windows Server 2008 R2 SP1

Boot into Windows prior to installing any August 13, 2019 or later updates.

Before installing any additional updates, install the September 23, 2019 re-release of KB4474419 and KB4490628for Windows 7 SP1 and Windows Server 2008 R2 SP1.

Restart the operating system. This restart is required

Install any remaining updates.

Windows Server 2008 SP2

Boot into Windows prior to installing any July 9, 2019 or later updates.

Before installing any additional updates, install the September 23, 2019 re-release of KB4474419 and KB4493730 for Windows Server 2008 SP2.

Restart the operating system. This restart is required

Install any remaining updates.

Issue recovery

If you are seeing error 0xc0000428 with the message “Windows cannot verify the digital signature for this file. A recent hardware or software change might have installed a file that is signed incorrectly or damaged, or that might be malicious software from an unknown source.” please follow these steps to recover.

Start the operating system using recovery media.

Before installing any additional updates, install update KB4474419 that is dated September 23, 2019 or a later date using Deployment Image Servicing and Management (DISM) for Windows 7 SP1 and Windows Server 2008 R2 SP1.

At the command prompt, run bcdboot.exe. This copies the boot files from the Windows directory and sets up the boot environment. See BCDBoot Command-Line Options for more details.

Restart the operating system.

Halt deployment to other devices and do not restart any devices or VMs that have not already restarted.

Identify devices and VMs in restart pending state with updates released August 13, 2019 or later and open an elevated command prompt

Find the package identity for the update you want to remove by using the following command using the KB number for that update (replace 4512506 with the KB number you are targeting, if it is not the Monthly rollup released August 13, 2019): dism /online /get-packages | findstr 4512506

Use the following command to remove the update, replacing

with what was found in the previous command: Dism.exe /online /remove-package /packagename:

You will now need to install the required updates listed in the How to get this update section of the update you are trying to install, or the required updates listed above in the Current status section of this article.

Note Any device or VM you are currently receiving an error 0xc0000428 or that is starting into the recovery environment, you will need to follow the steps in the FAQ question for error 0xc0000428.

If you encounter these errors, you need to install the required updates listed in the How to get this update section of the update you are trying to install, or the required updates listed above in the Current status section of this article.

If you are seeing error 0xc0000428 with the message “Windows cannot verify the digital signature for this file. A recent hardware or software change might have installed a file that is signed incorrectly or damaged, or that might be malicious software from an unknown source.” please follow these steps to recover.

Start the operating system using recovery media.

Install the latest SHA-2 update (KB4474419) released on or after August 13, 2019, using Deployment Image Servicing and Management (DISM) for Windows 7 SP1 and Windows Server 2008 R2 SP1.

Reboot into the recovery media. This restart is required

At the command prompt, run bcdboot.exe. This copies the boot files from the Windows directory and sets up the boot environment. See BCDBoot Command-Line Options for more details.

Restart the operating system.

If you encounter this issue, you can mitigate this issue by opening a command prompt window and run the following command to install the update (replace the placeholder with the actual location and file name of the update):

This issue is resolved in KB4474419 released October 8, 2019. This update will install automatically from Windows Update and Windows Server Update Services (WSUS). If you need to install this update manually, you will need to use the workaround above.

Note If you previously installed KB4474419 released September 23, 2019, then you already have the latest version of this update and do not need to reinstall.

Procedure to continue receiving security updates after extended support ends on January 14, 2020

Introduction

The article applies to all customers who have purchased the Extended Security Update (ESU) for on-premises versions of the following:

Windows 7 Service Pack 1 (SP1)

Windows Server 2008 R2 with Service Pack 1 (SP1)

Windows Server 2008 Service Pack 2 (SP2)

All Azure Stack and VMWare on Azure Virtual Machines (VMs) running on these operating systems.

On January 14, 2020, extended support ends. Customers who have purchased Extended Security Update (ESU) can continue to receive updates.

Procedure

To continue receiving security updates after January 14, 2020, follow these steps:

You must have the following updates installed. If you use Windows Update, these updates will be offered automatically as needed.

You must have the SHA-2 update (KB4474419) that is dated September 23, 2019 or a later SHA-2 update installed and then restart your device before you apply this update. If you use Windows Update, the latest SHA-2 update will be offered to you automatically. For more information about SHA-2 updates, see 2019 SHA-2 Code Signing Support requirement for Windows and WSUS.

For Windows 7 SP1 and Windows Server 2008 R2 SP1, you must have the servicing stack update (SSU) (KB4490628) that is dated March 12, 2019. After installing KB4490628, you must install the January 14, 2020 SSU (KB4536952) or later. For more information about the latest SSU updates, see ADV990001 | Latest Servicing Stack Updates.

For Windows Server 2008 SP2, you must have the servicing stack update (SSU) (KB4493730) that is dated April 9, 2019 SSU update installed. After installing KB4493730, you must install the January 14, 2020 SSU (KB4536953) or later. For more information about the latest SSU updates, see ADV990001 | Latest Servicing Stack Updates.

Important You must restart your device after you install these required updates.

Download and install the Extended Security Updates (ESU) Licensing Preparation Package. For more information, see the following articles in the Microsoft Knowledge Base:

4538483 Extended Security Updates (ESU) Licensing Preparation Package for Windows 7 SP1 and Windows Server 2008 R2 SP1

4538484 Extended Security Updates (ESU) Licensing Preparation Package for Windows Server 2008 SP2

Download the ESU MAK add-on key from the VLSC portal and deploy and activate the ESU MAK add-on key. If you use the Volume Activation Management Tool (VAMT) to deploy and activate keys, follow the instructions here.

Note After you successfully complete this procedure, you can continue to download the monthly updates via the usual channels of Windows Update, WSUS and Microsoft Update Catalog. You can continue to deploy the updates using your preferred update management solution.

More information

You do not need an additional key for deployment of the following:

Windows 7 SP1 with Windows Virtual Desktop

Bring your own images on Azure for Windows 7 SP1, Windows Server 2008 R2 SP1, and Windows Server 2008 SP2

Procedure to continue receiving security updates after extended support ends on January 14, 2020

Introduction

The article applies to all customers who have purchased the Extended Security Update (ESU) for on-premises versions of the following:

Windows 7 Service Pack 1 (SP1)

Windows Server 2008 R2 with Service Pack 1 (SP1)

Windows Server 2008 Service Pack 2 (SP2)

All Azure Stack and VMWare on Azure Virtual Machines (VMs) running on these operating systems.

On January 14, 2020, extended support ends. Customers who have purchased Extended Security Update (ESU) can continue to receive updates.

Procedure

To continue receiving security updates after January 14, 2020, follow these steps:

You must have the following updates installed. If you use Windows Update, these updates will be offered automatically as needed.

You must have the SHA-2 update (KB4474419) that is dated September 23, 2019 or a later SHA-2 update installed and then restart your device before you apply this update. If you use Windows Update, the latest SHA-2 update will be offered to you automatically. For more information about SHA-2 updates, see 2019 SHA-2 Code Signing Support requirement for Windows and WSUS.

For Windows 7 SP1 and Windows Server 2008 R2 SP1, you must have the servicing stack update (SSU) (KB4490628) that is dated March 12, 2019. After installing KB4490628, you must install the January 14, 2020 SSU (KB4536952) or later. For more information about the latest SSU updates, see ADV990001 | Latest Servicing Stack Updates.

For Windows Server 2008 SP2, you must have the servicing stack update (SSU) (KB4493730) that is dated April 9, 2019 SSU update installed. After installing KB4493730, you must install the January 14, 2020 SSU (KB4536953) or later. For more information about the latest SSU updates, see ADV990001 | Latest Servicing Stack Updates.

Important You must restart your device after you install these required updates.

Download and install the Extended Security Updates (ESU) Licensing Preparation Package. For more information, see the following articles in the Microsoft Knowledge Base:

4538483 Extended Security Updates (ESU) Licensing Preparation Package for Windows 7 SP1 and Windows Server 2008 R2 SP1

4538484 Extended Security Updates (ESU) Licensing Preparation Package for Windows Server 2008 SP2

Download the ESU MAK add-on key from the VLSC portal and deploy and activate the ESU MAK add-on key. If you use the Volume Activation Management Tool (VAMT) to deploy and activate keys, follow the instructions here.

Note After you successfully complete this procedure, you can continue to download the monthly updates via the usual channels of Windows Update, WSUS and Microsoft Update Catalog. You can continue to deploy the updates using your preferred update management solution.

More information

You do not need an additional key for deployment of the following:

Windows 7 SP1 with Windows Virtual Desktop

Bring your own images on Azure for Windows 7 SP1, Windows Server 2008 R2 SP1, and Windows Server 2008 SP2

2019 SHA-2 Code Signing Support-kravet for Windows og WSUS

Sammendrag

For å beskytte sikkerheten til Windows-operativsystemet ble oppdateringer tidligere signert (ved bruk av hash-algoritmene SHA-1 og SHA-2). Signaturene brukes til å godkjenne at oppdateringene kommer direkte fra Microsoft og ikke ble endret under levering. På grunn av svakheter i SHA-1-algoritmen og for å justere til bransjestandarder, har vi endret signeringen av Windows-oppdateringer for å bruke den sikrere SHA-2-algoritmen utelukkende. Denne endringen ble utført i faser fra og med april 2019 til og med september 2019 for å tillate problemfri overføring (se avsnittet «Tidsplan for produktoppdatering» for mer informasjon om endringene).

Kunder som kjører eldre OS-versjoner (Windows 7 SP1, Windows Server 2008 R2 SP1 og Windows Server 2008 SP2) må ha sha-2-kodesigneringsstøtte installert på enhetene for å installere oppdateringer utgitt på eller etter juli 2019. Enheter uten SHA-2-støtte kan ikke installere Windows-oppdateringer på eller etter juli 2019. Vi har lansert støtte for SHA-2-pålogging fra og med mars 2019 og har gjort trinnvise forbedringer for å forberede deg til denne endringen. Windows Server Update Services (WSUS) 3.0 SP2 får SHA-2-støtte for sikker levering av SHA-2-signerte oppdateringer. Se avsnittet «Tidsplan for produktoppdatering» for bare SHA-2-overføringstidslinjen.

Bakgrunnsdetaljer

Sha-1 (Secure Hash Algorithm 1) ble utviklet som en irreversible hash-kodefunksjon og er mye brukt som en del av kodesignering. Sikkerheten til SHA-1 hash-algoritmen har dessverre blitt mindre sikkert over tid på grunn av svakhetene som finnes i algoritmen, økt prosessorytelse og bruk av databehandling i skyen. Sterkere alternativer, for eksempel sikker hash-algoritme 2 (SHA-2), foretrekkes på det sterkeste fordi de ikke opplever de samme problemene. Hvis du vil ha mer informasjon om avviklingen av SHA-1, kan du se Hash- og Signaturalgoritmer.

Tidsplan for produktoppdatering

Fra tidlig i 2019 startet overføringsprosessen til SHA-2-støtte i faser, og støtte vil bli levert i frittstående oppdateringer. Microsoft retter seg mot følgende tidsplan for å tilby sha-2-støtte. Vær oppmerksom på at følgende tidslinje kan endres. Vi fortsetter å oppdatere denne siden etter behov.

Frittstående sikkerhetsoppdateringer KB4474419 og KB4490628 er utgitt for å introdusere støtte for SHA-2-kodetegn.

Windows 7 SP1

Windows Server 2008 R2 SP1

Frittstående oppdatering, KB4484071 er tilgjengelig i Windows Update-katalogen for WSUS 3.0 SP2 som støtter levering av SHA-2-signerte oppdateringer. Denne oppdateringen bør installeres manuelt senest 18. juni 2019 for kunder som bruker WSUS 3.0 SP2.

Frittstående oppdatering, KB4493730 som innførte støtte for SHA-2-kodetegn for vedlikeholdsstakken (SSU), ble utgitt som en sikkerhetsoppdatering.

Windows Server 2008 SP2

Frittstående sikkerhetsoppdatering KB4474419 utgitt for å introdusere støtte for SHA-2-kodetegn.

Windows Server 2008 SP2

Frittstående sikkerhetsoppdatering KB4474419utgitt på nytt for å legge til manglende støtte for MSI SHA-2-kodetegn.

Windows Server 2008 SP2

Windows 10 oppdaterer signaturer endret fra to signerte (SHA-1/SHA-2) til bare SHA-2. Ingen kundehandling kreves.

Windows 10, versjon 1709

Windows 10, versjon 1803

Windows 10, versjon 1809

Windows Server 2019

Obligatorisk: Kb4484071 må være manuelt installert på denne datoen for å støtte SHA-2-oppdateringer for at kundene skal kunne bruke WSUS 3.0 SP2.

Obligatorisk: Oppdateringer for eldre Versjoner av Windows krever at SHA-2-støtte for kodesignering installeres. Støtten utgitt i april og mai(KB4493730 og KB4474419)kreves for å fortsette å motta oppdateringer på disse versjonene av Windows.

Alle eldre Windows-oppdateringerssignaturer er endret fra SHA1 og to signerte (SHA-1/SHA-2) til SHA-2 bare på dette tidspunktet.

Windows Server 2008 SP2

Windows 10 oppdaterer signaturer endret fra to signerte (SHA-1/SHA-2) til bare SHA-2. Ingen kundehandling kreves.

Windows 10, versjon 1507

Windows 10, versjon 1607

Windows Server 2016

Windows 10, versjon 1703

Obligatorisk: Oppdateringer for eldre Versjoner av Windows krever at SHA-2-støtte for kodesignering installeres. Støtten som ble utgitt i mars(KB4474419 og KB4490628)kreves for å fortsette å motta oppdateringer på disse versjonene av Windows. Hvis du har en enhet eller VM ved hjelp av en EFI-oppstart, kan du se delen Vanlige spørsmål for flere trinn for å forhindre et problem der enheten kanskje ikke starter.

Alle eldre Windows-oppdateringerssignaturer er endret fra SHA-1 og to signerte (SHA-1/SHA-2) til SHA-2 bare på dette tidspunktet.

Windows 7 SP1

Windows Server 2008 R2 SP1

10. september 2019

Eldre Windows-oppdateringssignaturer er endret fra to signerte (SHA-1/SHA-2) til bare SHA-2. Ingen kundehandling kreves.

Windows Server 2012

Windows 8.1

Windows Server 2012 R2

10. september 2019

Frittstående sikkerhetsoppdatering KB4474419 ble utgitt på nytt for å legge til manglende EFI-oppstartsutgaver. Kontroller at denne versjonen er installert.

Windows 7 SP1

Windows Server 2008 R2 SP1

Windows Server 2008 SP2

Signaturer på sertifikatklareringslister (CTLer) for det klarerte rotprogrammet i Microsoft er endret fra to signerte (SHA-1/SHA-2) til bare SHA-2. Ingen kundehandling kreves.

Alle støttede Windows-plattformer

Windows Update SHA-1-baserte tjenesteendepunkter avvikles. Dette påvirker bare eldre Windows-enheter som ikke har oppdatert med aktuelle sikkerhetsoppdateringer. Hvis du vil ha mer informasjon, kan du se KB4569557.

Windows 7

Windows 7 SP1

Windows Server 2008

Windows Server 2008 SP2

Windows Server 2008 R2

Windows Server 2008 R2 SP1

Microsoft har fjernet innhold som er Windows-signert for Secure Hash Algorithm 1 (SHA-1) fra Microsoft Download Center. Hvis du vil ha mer informasjon, kan du se WINDOWS IT pro-bloggen SHA-1 Windows-innhold som skal avvikles 3. august 2020.

Windows Server 2000

Windows XP

Windows Server 2003

Windows Vista

Windows Server 2008

Windows 7

Windows Server 2008 R2

Windows 8 Windows Server 2012

Windows 8.1

Windows Server 2012 R2

Windows 10

Windows 10 Server

Gjeldende status

Windows 7 SP1 og Windows Server 2008 R2 SP1

Følgende nødvendige oppdateringer må installeres, og deretter startes enheten på nytt før du installerer en oppdatering utgitt 13. august 2019 eller nyere. De nødvendige oppdateringene kan installeres i hvilken som helst rekkefølge og trenger ikke å installeres på nytt, med mindre det er en ny versjon av den nødvendige oppdateringen.

Oppdatering av vedlikeholdsstakken (SSU) (KB4490628). Hvis du bruker Windows Update, tilbys du automatisk den nødvendige SSU-en.

SHA-2-oppdatering(KB4474419)utgitt 10. september 2019. Hvis du bruker Windows Update, tilbys den nødvendige SHA-2-oppdateringen automatisk.

ViktigDu må starte enheten på nytt etter å ha installert alle nødvendige oppdateringer, før du installerer månedlig samleoppdatering, sikkerhetsoppdatering, forhåndsvisning av månedlig samleoppdatering eller frittstående oppdatering.

Windows Server 2008 SP2

Følgende oppdateringer må installeres, og deretter startes enheten på nytt før du installerer en fremhevet samleoppdatering 10. september 2019 eller nyere. De nødvendige oppdateringene kan installeres i hvilken som helst rekkefølge og trenger ikke å installeres på nytt, med mindre det er en ny versjon av den nødvendige oppdateringen.

Oppdatering av vedlikeholdsstakken (SSU) (KB4493730). Hvis du bruker Windows Update, tilbys den nødvendige SSU-oppdateringen automatisk.

Den nyeste SHA-2-oppdateringen(KB4474419)utgitt 10. september 2019. Hvis du bruker Windows Update, tilbys den nødvendige SHA-2-oppdateringen automatisk.

ViktigDu må starte enheten på nytt etter å ha installert alle nødvendige oppdateringer, før du installerer månedlig samleoppdatering, sikkerhetsoppdatering, forhåndsvisning av månedlig samleoppdatering eller frittstående oppdatering.

Vanlige spørsmål

Generell informasjon, planlegging og problem forebygging

SHA-2-støtte for kodesignering ble sendt tidlig for å sikre at de fleste kundene hadde støtte i god tid før Microsofts endring til SHA-2-signering for oppdateringer til disse systemene. De frittstående oppdateringene inkluderer noen flere løsninger og gjøres tilgjengelige for å sikre at alle SHA-2-oppdateringene er i et lite antall lett identifiserbare oppdateringer. Microsoft anbefaler at kunder som vedlikeholder systembilder for disse operativsystemene, kan bruke disse oppdateringene på bildene.

Fra og med WSUS 4.0 på Windows Server 2012 støtter WSUS allerede SHA-2-signerte oppdateringer, og ingen kundehandling er nødvendig for disse versjonene.

Bare WSUS 3.0 SP2 trenger KB4484071installert for å støtte SHA2 bare signerte oppdateringer.

Anta at du kjører Windows Server 2008 SP2. Hvis du starter opp med Windows Server 2008 R2 SP1/Windows 7 SP1, er oppstartsbehandlingen for denne typen system fra Windows Server 2008 R2/Windows 7-systemet. Hvis du vil oppdatere begge disse systemene til å bruke SHA-2-støtte, må du først oppdatere Windows Server 2008 R2/Windows 7-systemet slik at oppstartsbehandlingen oppdateres til versjonen som støtter SHA-2. Oppdater deretter Windows Server 2008 SP2-systemet med SHA-2-støtte.

Windows 7 PE-miljøet må oppdateres til SHA-2-støtte, på samme måte som scenarioet med to oppstarter. Deretter må Windows Server 2008 SP2-systemet oppdateres til SHA-2-støtte.

Kjør Installasjonsprogrammet for Windows for å fullføre og starte opp i Windows før du installerer oppdateringer 13. august 2019 eller nyere

Åpne ledetekstvinduet for en administrator, og kjør bcdboot.exe. Dette kopierer oppstartsfilene fra Windows-katalogen og konfigurerer oppstartsmiljøet. Se BCDBoot Command-Line alternativer for mer informasjon.

Før du installerer flere oppdateringer, må du installere den nye versjonen av KB4474419 og KB4490628 for Windows 7 SP1 og Windows Server 2008 R2 SP1 for 13. august 2019.

Start operativsystemet på nytt. Denne omstarten er nødvendig

Installer eventuelle gjenværende oppdateringer.

Installer bildet på disken og start den opp i Windows.

Kjør installasjonsprogrammet i ledeteksten, ogbcdboot.exe. Dette kopierer oppstartsfilene fra Windows-katalogen og konfigurerer oppstartsmiljøet. Se BCDBoot Command-Line alternativer for mer informasjon.

Før du installerer flere oppdateringer, må du installere den 23. september 2019-versjonen av KB4474419 og KB4490628 for Windows 7 SP1 og Windows Server 2008 R2 SP1.

Start operativsystemet på nytt. Denne omstarten er nødvendig

Installer eventuelle gjenværende oppdateringer.

Ja, du må installere de nødvendige oppdateringene før du fortsetter: SSU(KB4490628)og SHA-2-oppdateringen(KB4474419). Du må også starte enheten på nytt etter å ha installert de nødvendige oppdateringene før du installerer flere oppdateringer.

Windows 10, versjon 1903, støtter SHA-2 siden den lanseres, og alle oppdateringer er allerede SHA-2 bare signert. Denne versjonen av Windows trenger ikke å gjøre noe.

Windows 7 SP1 og Windows Server 2008 R2 SP1

Start i Windows før du installerer oppdateringer fra 13. august 2019 eller nyere.

Før du installerer flere oppdateringer, må du installere den 23. september 2019-versjonen av KB4474419 og KB4490628for Windows 7 SP1 og Windows Server 2008 R2 SP1.

Start operativsystemet på nytt. Denne omstarten er nødvendig

Installer eventuelle gjenværende oppdateringer.

Windows Server 2008 SP2

Start i Windows før du installerer oppdateringer 9. juli 2019 eller nyere.

Før du installerer flere oppdateringer, må du installere den nye versjonen av KB4474419 og KB4493730 for Windows Server 2008 SP2 på nytt 23. september 2019.

Start operativsystemet på nytt. Denne omstarten er nødvendig

Installer eventuelle gjenværende oppdateringer.

Problemgjenoppretting

Hvis du ser feil 0xc0000428 meldingen Windows kan ikke bekrefte den digitale signaturen for denne filen. En nylig endring av maskinvare eller programvare kan ha installert en fil som er signert feil eller skadet, eller som kan være skadelig programvare fra en ukjent kilde.» følg disse trinnene for å gjenopprette.

Start operativsystemet ved hjelp av gjenopprettingsmedier.

Før du installerer flere oppdateringer, må du installere oppdateringen KB4474419 som er datert 23. september 2019 eller en senere dato ved hjelp avDisM(Deployment Image Servicing and Management) for Windows 7 SP1 og Windows Server 2008 R2 SP1.

Kjør installasjonsprogrammet i ledeteksten, ogbcdboot.exe. Dette kopierer oppstartsfilene fra Windows-katalogen og konfigurerer oppstartsmiljøet. Se BCDBoot Command-Line alternativer for mer informasjon.

Start operativsystemet på nytt.

Stopp distribusjonen til andre enheter, og start ingen enheter eller virtuelle maskiner som ikke allerede har startet på nytt.

Identifisere enheter og virtuelle maskiner i ventende tilstand for omstart med oppdateringer utgitt 13. august 2019 eller nyere, og åpne en hevet ledetekst

Finn pakkeidentiteten for oppdateringen du vil fjerne, ved hjelp av kommandoen nedenfor ved hjelp av KB-nummeret for denne oppdateringen (erstatt 4512506 med KB-nummeret du retter deg mot, hvis det ikke er den månedlige samleoppdateringen utgitt 13. august 2019): dism /online /get-packages | findstr 4512506

Bruk følgende kommando for å fjerne oppdateringen, som erstatter > med det som ble funnet i forrige kommando: Dism.exe /online /remove-package /packagename:

Nå må du installere de nødvendige oppdateringene som er oppført i delen Slik får du denne oppdateringen av oppdateringen du prøver å installere, eller de nødvendige oppdateringene som er oppført ovenfor i delen om gjeldende status i denne artikkelen.

Obs! Alle enheter eller VM som du for øyeblikket mottar en feil 0xc0000428 eller som starter i gjenopprettingsmiljøet, må du følge fremgangsmåten i vanlige spørsmål om feil 0xc0000428.

Hvis du støter på disse feilene, må du installere de nødvendige oppdateringene som er oppført i delen Slik får du denne oppdateringen av oppdateringen du prøver å installere, eller de nødvendige oppdateringene som er oppført ovenfor under Gjeldende status i denne artikkelen.

Hvis du ser feil 0xc0000428 meldingen Windows kan ikke bekrefte den digitale signaturen for denne filen. En nylig endring av maskinvare eller programvare kan ha installert en fil som er signert feil eller skadet, eller som kan være skadelig programvare fra en ukjent kilde.» følg disse trinnene for å gjenopprette.

Start operativsystemet ved hjelp av gjenopprettingsmedier.

Installer den nyeste SHA-2-oppdateringen(KB4474419)utgitt 13. august 2019, ved hjelp av Deployment Image Servicing and Management(DISM)for Windows 7 SP1 og Windows Server 2008 R2 SP1.

Start på nytt til gjenopprettingsmediet. Denne omstarten er nødvendig

Kjør installasjonsprogrammet i ledeteksten, ogbcdboot.exe. Dette kopierer oppstartsfilene fra Windows-katalogen og konfigurerer oppstartsmiljøet. Se BCDBoot Command-Line alternativer for mer informasjon.

Start operativsystemet på nytt.

Hvis du støter på dette problemet, kan du redusere dette problemet ved å åpne et ledetekstvindu og kjøre følgende kommando for å installere oppdateringen (erstatt plassholderen for med den faktiske plasseringen og filnavnet til oppdateringen):

Dette problemet er løst i KB4474419 som ble utgitt 8. oktober 2019. Denne oppdateringen installeres automatisk fra Windows Update og Windows Server Update Services (WSUS). Hvis du må installere denne oppdateringen manuelt, må du bruke løsningen ovenfor.

Obs! Hvis du tidligere har installert KB4474419 utgitt 23. september 2019, har du allerede den nyeste versjonen av denne oppdateringen og trenger ikke å installere på nytt.

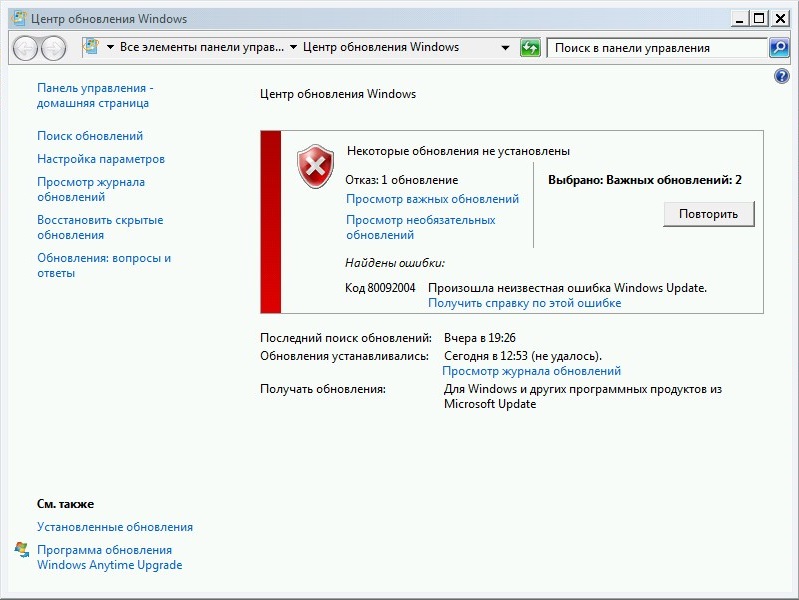

Описание ошибки

При попытке установить некоторые обновления Windows (к примеру KB4519108, KB4516065, KB4535102), можно наткнутся на ошибку, со следующим текстом:

Код 80092004: Произошла неизвестная ошибка Windows Update.

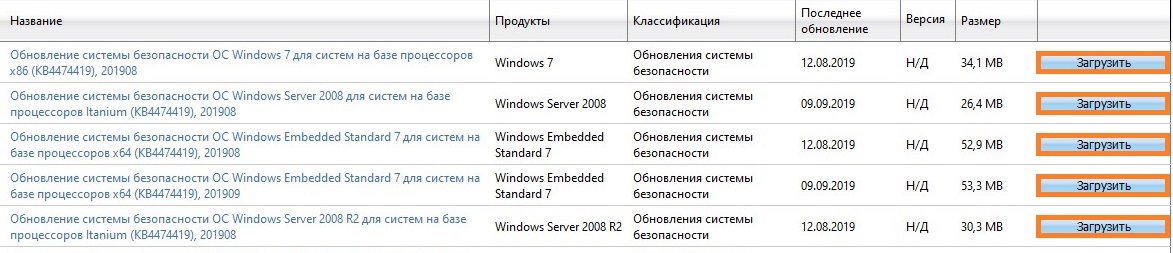

Исправление ошибки 80092004

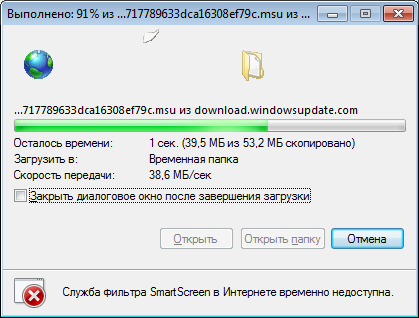

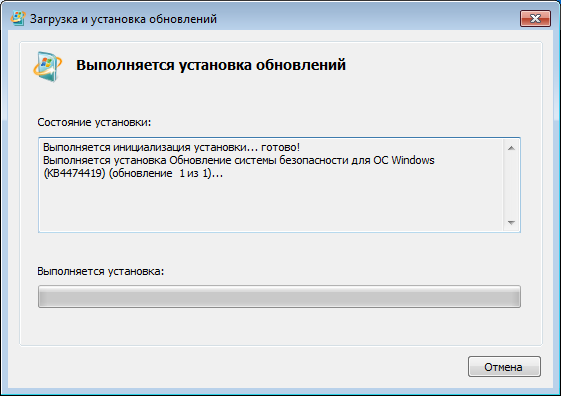

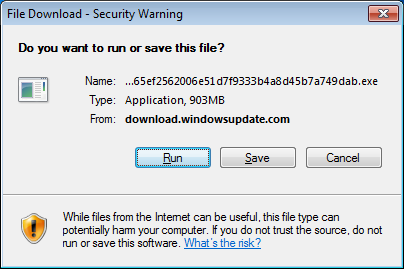

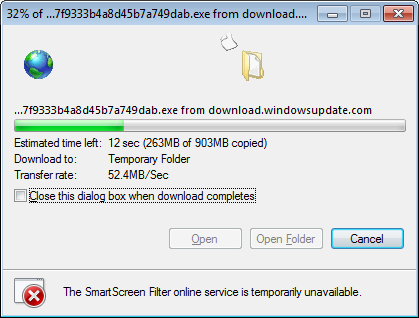

Установка обновлений Windows 7

Скачать KB4474419

Скачать KB4490628

После установки данных обновлений потребуется перезагрузка, после чего можно попробовать повторно установить проблемные обновления Windows, которые до этого выдавали ошибку 80092004.

Вирусное заражение

Была ли эта статья Вам полезна?

Комментарии к статье (78)

Всё чётко работает. Только качайте с торента там рабочие файлы. У меня не запустились файлы скаченные с центра обновления майкрософт

Я хочу скачать вот эти обновления (KB4474419, KB4490628, KB4484071). А если нет лицензионного ключа, то как быть?

Обновления Windows не требуют лицензионного ключа для установки.

храни автора господь!

отличный сайт! всё подробно расписано и ссылки все есть РАБОЧИЕ. спасибо огромное.

Большое вам спасибо! Очень помогли!

Рахмет, от души, есть же )

Спасибо за качественный совет и огромное уважение за компетентность автору. После загрузки и установки обновлений KB4474419 и KB4490628 удалось устранить эту ошибку, и как результат, все существующие обновления Windows 7 на текущий момент были благополучно загружены и установлены.

Попробуйте ссылку открыть в новой вкладке, тогда начнется скачивание. Ну и разрешите скачивание, если будет запрос.

Добрый день. У меня установлена Windows 7 Professional, x64. Пытаюсь установить обновление KB4534310. Появляется ошибка Code 8024200D. Перерыл весь интернет, перепробовал проверки целостности файлов sfc /scannow, ничего не помогает. Подскажите, пожалуйста, кто знает?

Доброго Всем! проверил установку KB4474419 в Windows 7×64,обновление было установлено. Вручную скачал и установил KB4490628. Успешно были установлены KB4535102 и KB4516065

Большое спасибо!

Спасибо большое, помогло. х64. 419 было, 628 не было

Действительно помогло, спасибо.

Кстати, сегодня в новостях сказали, что обнаружены какие-то проблемы в системной безопасности windows 7 и windows 10, и что лечится это обновлением, которое уже вышло.

нет возможности скачать файл обновления

В статье предоставлены ссылки 3 разных источника для скачивания, что вы подразумеваете, что нет возможности скачать файл обновления?

Спасибо большое! Очень помогли

KB4490628 не хочет устанавливаться на windows 7 Профессиональная X64. Кто сталкивался, помогите

Обновление KB4474419 установлено? Оно обязательно для установки KB4490628.

Супер! Мне помогло. И вирусы обнаружены были ДрВебом и установку сделал. Спасибо ресурсу.

Подсказка помогла. KB4474419 уже стоял, поверх устанавливаться отказался, сказав, что уже установлен. А вот KB4490628 установился и обновления пошли в штатном режиме. Ура.

Получилось. На Win server 2008 R2

WIN 7 x64 помогло KB4490628! Cпасибо!

80092004 КВ 4535102 КВ 4516065 не устанавливается

Данный код ошибки обозначает, что не установлено обновление KB4490628, о чем и написано в статье.

установил рекомендованные обновления, перезагрузил, все равно сложности с установкой и переустановкой С 2010, 2015. настройка была не завершена. код ошибки поменялся.

не может найти файл msvcr100.dll, при том, что он находится физически в библиотеке Win32.

при попытке его перерегистрировать или переустановить(заменить), командная строка и окно «выполнить» выводят результат(приблизтельно): не удалось установить файл, не найдена точка входа в библиотеку msvcr100.dll

Попробуйте воспользоваться проверкой и восстановлением файлов Windows (все команды выполнить в командной строке, запущенной от имени администратора):

Ребята спасибо за помощь. Код ошибки пропал. Успехов Вам и всего хорошего.

Для Винды 7 на 64 отлично помогло KB4490628, спасибо!

Добрый день. Спасибо, первое уже было установлено, установила второе, а затем KB4516655. Ваша помощь бесценна. Столько времени потратила.

Ничего не установилось. Устал ждать. До 92% дошло и всало все.

после установки пакета на windows 7 работает

windows 7 для обновлений помогло

w7x64

KB4490628 помогло

обновления уже были

Спасибо! Поставил KB4474419 или KB4490628 и всё пошло

Спасибо! Долго морочила мне винда голову, 19-е обновление стояло, поставил 28-е и всё заработало.

Спасибо! KB4490628 помог поверх KB4474419, тогда KB4516065 попер.

ни хрена не помогает

Спасибо вам

Помог (KB4490628) win7 64x

Помогло. Автору спасибо!

Спасибо большое, второе обновление помогло!

Аналогично мне помогло KB4490628, так как KB4474419 уже был установлен, благодарю за помощь!

Спасибо вам

Помог (KB4490628) win7 64x

Спасибо. Помогло KB4490628

Спасибо, помогло для win7x64

Помог KB4490628 в Win7 (KB4474419 был установлен). Благодарю!

Помог KB4490628 в Win7 (KB4474419 был установлен). Благодарю!

Да, спасибо! Не один день мучился

Спасибо! Да, это было KB4490628.

KB4490628 помогло! Спасибо.

спасибо большое помогло

Спасибо огромное! С помощью KB4490628 установила 3 обновления. Респект специалисту за дельный совет!

Помогло. Один из пакетов не установился, так-как есть уже, как оказалось, второй установился и отлично.

Помогло. Благодарю!

Прямо первый совет для Windows 7 установить обновления KB4474419 и KB4490628.

Кнопку «Да» внизу нажимал, но не сработала, выдаёт ошибку «Ошибка безопасности (значение nonce отличается)!».

Спасибо. Ваша рекомендация абсолютно рабочая, никаких ошибок в процессе обновления больше не было.

KB4490628 действительно помогло! Спасибо.

как понять какое обновление надо скачивать

Корзина появляется в случае использования Internet Explorer, если же воспользоваться иными браузерами, например Firefox, то всё скачивается без проблем. Автору статьи спасибо!

Спасибо за информацию, никогда не подумал бы проверить скачивание через IE.

KB4490628 действительно помогло! Спасибо.

KB4490628 помогло.

Почему-то в других источниках о нем не говорилось.

Спасибо большое!

Прохожу по ссылке, кидаю файл в корзину, оплачиваю и ничего! Как так?

Используйте браузер, отличный от Internet Explorer.

Спасибо, установился на WinServer2008R2, пакет обновлений kb4519108 который завершался с данной ошибкой.

Support microsoft com help 4474419 sha 2 code signing support update

Посмотрите статью и обсуждения ниже:

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Пробовал все варианты.

К сожалению, не помогло ничего.

По моей статистике, эффект проявился на 3-х компьютерах из 30-ти.

На остальных установка прошла нормально.

Причины так и остались неизвестными.

vipnet local signature service могла поменять что-нибудь в криптопровайдере системы, такие конфликты нередки (напр. c Crypto Pro). На других успешно обновившихся компьютерах есть эта программа?

Здравствуйте! У Вас получилось справиться?

Абсолютно аналогичная проблема. Парк ПК около 300. Столкнулся с необходимостью KB4474419 при обновлении версии антивируса. Примерно на 10 ПК это обновление не устанавливается по вашему сценарию (30%, перезагрузки, откат в безопасном режиме). Никакой зависимости выявить не смог. Присутствуют и 32 и 64 битные версии ОС, корпоративные и домашние, часть машин обновлялась через wsus, часть руками, есть с криптопровайдером и без. Набор этих компонентов разный на ПК.

Устанавливал как с KB4490628 до так и после, и без него. 1) 2) 3) так же безрезультатно.

Переустановка ОС решает проблему, т.е. проблемы с железом мало-вероятны.

Адекватного решения тоже пока не нашел

Да, действительно, этим апдейтером обновил одну из машин, которую было не жалко), все прошло успешно. Машина стала загружать и последующие обновления.

По логам апдейтера он установил следующие обновления (Windows 7 Professional SP1 x86):

В установленных обновлениях ЦО появились записи в таком порядке:

КВ917607, KB2818604, KB3064209, KB3125574, KB4474419, KB4592510

Пробовал повторить уже вручную. Первый пункт без комментариев, kb17607 (не нашел). Остальные, при одиночной установке не дают возможности установить 4474419, происходит откат с 30% как и раньше. Полностью порядок установки еще не повторял, времени и так было уже потрачено очень много).

Может кому пригодится список обновлений.

Это список обновлений от пака на 32х разрядной 7ке, где есет встал без проблем и до этих кб.

Подтверждаю, с помощью данной утилиты всё устанавливается, но приготовьтесь к долгому процессу установок, особенно, если давно ничего не обновляли. (Займёт несколько часов реального времени, не зависимо от вашего железа на ваших ПК)

В процессе будет совершено много автоматических перезагрузок ПК, и некоторые на тех самых 30%, но не пугайтесь, продвинется дальше через некоторое время, или после перезагрузки.

Правда, в моменте установки, один раз, но это возможно личное, какое-то приложение не запустилось, или не выгрузилось, не успел даже заметить. (На пару секунд появлялось какое-то окно с ошибкой 0х00. что-то там, точно не запомнил, ибо окно так же быстро закрылось, как и открылось, и вообще, это было неожиданно, после какого-то там уже часа установок обновлений. И, на английском языке писалось в окне ошибки что-то там про не возможность запуска какого-то там приложения, или что-то типа того, что-ли. ) Позже всё буду проверять после огромной кучи обновлений, что запускается, а что перестало, но всё это индивидуально, главное утилита помогла с установкой обновления kb4474419-v3-x64

Да и другие установились, правда в журнале обновлений, в центре обновлений Windows 7 x64, почему-то они не отобразились(В установленных), но судя по занятому объёму свободного места на жёстком диске, всё установилось. Плюс, делаю выводы о наличие обновления kb4474419-v3-x64 в своей операционной системе по тому, что при проверки обновлений в центре обновлений Windows, данного обновления уже не находится, и не предлагается, ну и главное, наконец-то, снова появилась возможность устанавливать разные антивиирусы, и Anti-Malware, то, собственно из-за чего и искал возможности установки kb4474419-v3-x64, но без данной утилиты никак не получалось. Столько натерпелся, и BSOD-ы, и откаты к другим точкам восстановления, и чего только ещё.

Кстати, ещё одного не пугайтесь, сам боялся, но позже оказалось, так и должно быть, периодически будет только чёрный экран, и долго ничего не происходить, дождитесь, это нормально. Дальше всё продвинется, и заработает автоматически.

В самом завершении, программа автоматически удалит временные файлы, необходимые для обновлений из вашей системы, но потом всё перепроверяйте. Дальше, всё уже индивидуально.

Если у кого-то подобные проблемы с установкой разных там обновлений с припиской kb тоже будут возникать, в частности на разных версиях Windows 7, то это вам должно помочь.

Надеюсь, в будущем кому-то помогут мои подробные объяснения.

Support microsoft com help 4474419 sha 2 code signing support update

Программа Kaspersky Internet Security не может быть установлена на операционные системы Microsoft Windows 7 и Miсrosoft Windows Server 2008 R2, если не установлены следующие обновления операционной системы:

Ошибка установки появляется в связи с тем, что компания Microsoft обновила алгоритм подписания модулей и драйверов сторонних программ. Теперь модули и драйверы сторонних программ (в том числе «Лаборатории Касперского») подписываются с помощью алгоритма хеширования SHA256. Вам необходимо установить обновления KB4490628 и KB4474419, чтобы модули и драйверы Kaspersky Internet Security могли быть подписаны с помощью алгоритма хеширования SHA256.

Вы можете установить обновления следующими способами.

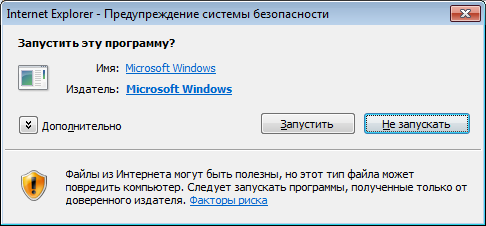

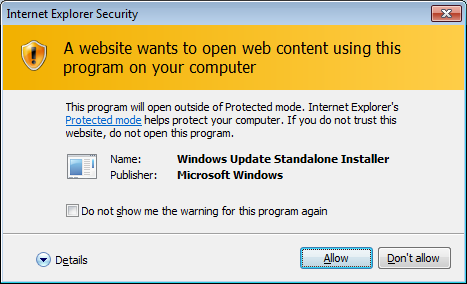

Установка обновления через Центр обновления Windows

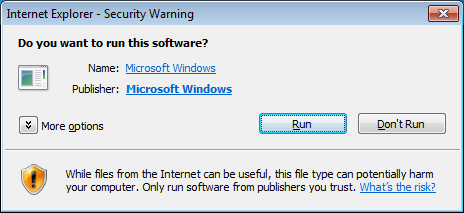

Если на вашем компьютере отключена автоматическая установка обновлений, выполните следующие действия:

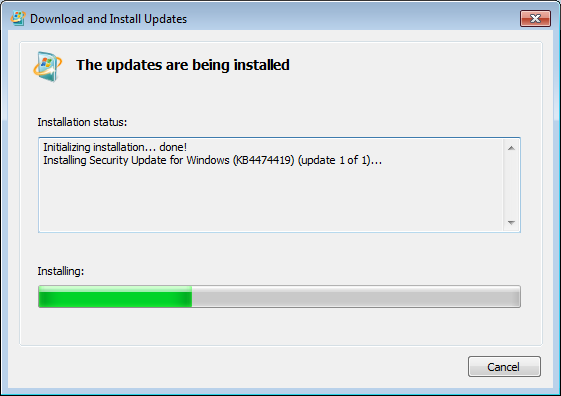

Все необходимые обновления будут автоматически скачаны и установлены на вашем компьютере.

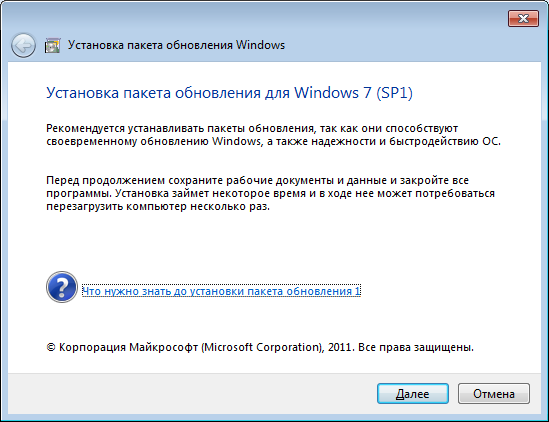

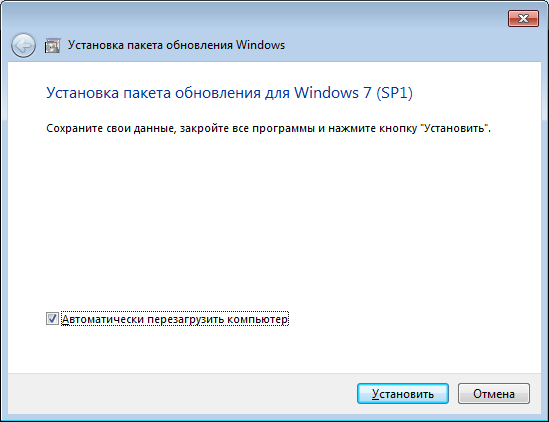

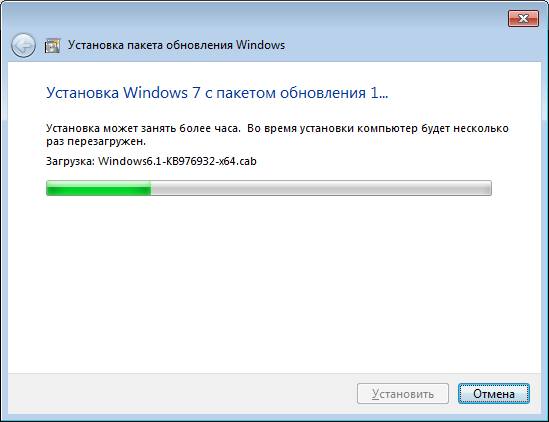

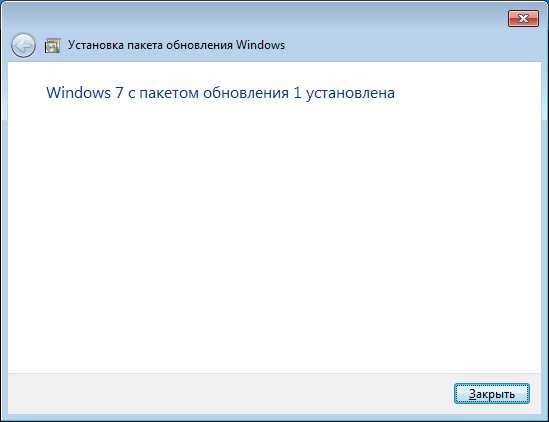

Установка обновления Service Pack 1 вручную, если оно не установлено

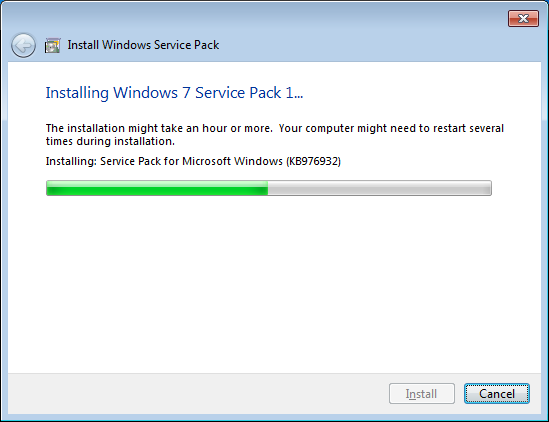

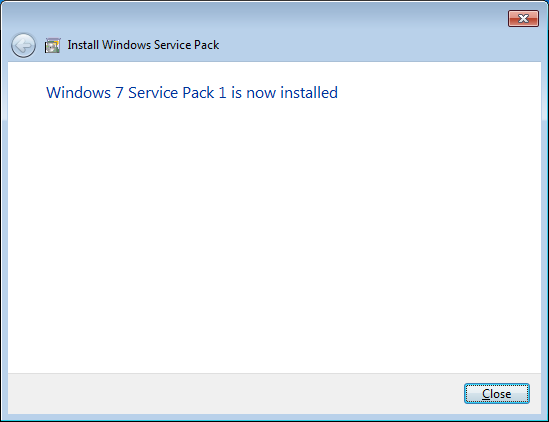

Если ваш компьютер работает на базе операционной системы Windows 7 Service Pack 0 или Windows Server 2008 R2 Service Pack 0, сначала необходимо установить обновление Service Pack 1 (KB976932).

Чтобы установить обновление Service Pack 1, выполните следующие действия:

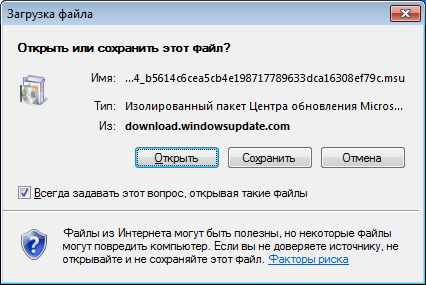

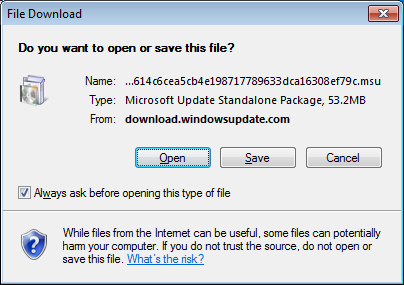

Установка обновления KB4490628 вручную

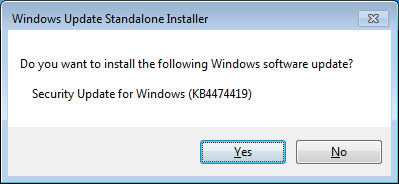

Чтобы установить обновление KB4490628 вручную, выполните следующие действия:

Установка обновления KB4474419 вручную

Чтобы установить обновление KB4474419 вручную, выполните следующие действия:

После установки обновлений перезагрузите компьютер и запустите установку программы Kaspersky Internet Security заново.

Процедура, позволяющая продолжить получать обновления для системы безопасности после окончания расширенной поддержки 14 января 2020 года

Введение

Статья распространяется на всех пользователей, которые приобрели расширенные обновления безопасности (ESU) для локальных версий следующих продуктов:

Windows 7 с пакетом обновления 1 (SP1)

Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Windows Server 2008 с пакетом обновления 2 (SP2)

Все виртуальные машины Azure Stack и VMware на Azure под управлением этих операционных систем.

14 января 2020 года заканчивается расширенная поддержка. Клиенты, которые приобрели расширенные обновления безопасности (ESU), могут продолжить получать обновления.

Процедура

Чтобы продолжить получать обновления системы безопасности после 14 января 2020 года, выполните следующие действия.

Должны быть установлены следующие обновления. Если вы используете Центр обновления Windows, эти обновления будут предложены вам автоматически.

Вам следует установить обновление SHA-2 (KB4474419) от 23 сентября 2019 года или более позднее обновление SHA-2, а затем перезапустить устройство, прежде чем применить это обновление. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Дополнительные сведения об обновлениях для SHA-2 см. в разделе Требования поддержки подписывания кода SHA-2 от 2019 г. для Windows и служб WSUS.

Для Windows 7 SP1 и Windows Server 2008 R2 SP1 необходимо обновление стека обслуживания (SSU) ( KB4490628) от 12 марта 2019 года. После установки KB4490628 вам следует установить обновление SSU от 14 января 2020 года (KB4536952) или более позднее. Дополнительные сведения о последних обновлениях SSU см. на странице ADV990001 | Последние обновления стека обслуживания.

Для Windows Server 2008 SP2 необходимо установить обновление стека обслуживания (SSU) (KB4493730) от 9 апреля 2019 года. После установки KB4493730 вам следует установить обновление SSU от 14 января 2020 года (KB4536953) или более позднее. Дополнительные сведения о последних обновлениях SSU см. на странице ADV990001 | Последние обновления стека обслуживания.

Важно! После установки этих обновлений необходимо перезапустить устройство.

Скачайте и установите пакет подготовки лицензирования расширенных обновлений безопасности (ESU). Дополнительные сведения см. в следующих статьях базы знаний Майкрософт:

4538483 Пакет подготовки лицензирования расширенных обновлений безопасности (ESU) для Windows 7 SP1 и Windows Server 2008 R2 SP1

4538484 Пакет подготовки лицензирования расширенных обновлений безопасности (ESU) для Windows Server 2008 SP2

Скачайте ключ дополнения ESU MAK на портале VLSC, разверните и активируйте его. При использовании средства управления активацией корпоративных лицензий (VAMT) для развертывания и активации ключей следуйте инструкциям, представленным здесь.

Примечание. После успешного завершения этой процедуры вы можете продолжать скачивать ежемесячные обновления по обычным каналам: Центр обновления Windows, WSUS и каталог Центра обновления Майкрософт. Вы можете продолжить развертывание обновлений с помощью предпочтительного решения для управления обновлениями.

Дополнительные сведения

Для развертывания следующих компонентов дополнительный ключ не требуется.

Все виртуальные машины Azure

Windows 7 с пакетом обновления 1 (SP1) и виртуальным рабочим столом Windows

Применение собственных образов в Azure для Windows 7 с пакетом обновления 1 (SP1), Windows Server 2008 R2 с пакетом обновления 1 (SP1) и Windows Server 2008 с пакетом обновления 2 (SP2)

В данном материале мы постарались собрать ссылки на наиболее необходимые обновления Windows 7, с которыми нам приходилось сталкиваться. Каждое обновление из этого списка так же присутствует в специально созданой torrent-раздаче, чтобы можно было скачать нужное обновление не полагаясь на сторонние сервисы.

Скачать KB4516065

Основные изменения в этом обновлении:

Скачать KB4490628

Основные изменения в этом обновлении:

Скачать KB4474419

Скачать KB3179573

Скачать KB3172605

Основные изменения в этом обновлении:

Скачать KB3125574

Скачать KB3083324

Скачать KB3033929

Скачать KB3020369

Скачать KB2998527

Скачать KB2888049

Скачать KB2882822

Скачать KB2834140

Скачать KB2830477

Скачать KB2813347

Скачать KB2786081

Скачать KB2731771

Скачать KB2729094

Скачать KB2670838

Скачать KB2574819

Скачать KB958830

Скачать KB947821

Скачать KB917607

Была ли эта статья Вам полезна?

Комментарии к статье (25)

Большое спасибо, все заработало и завертелось

У меня на любое обновление выдаёт ошибку, «обновление не применимо к этому компьютору»

Система 7х32, старый ноутбук в стандарте на нем 7,делал полный сброс теперь не могу не чего обновить, не агента обновления и чего. Ноутбук Samsung rv410

Обычно это связано со следующими причинами:

Ребятки а нельзя ли сразу весь список запихнуть. Я насколько знаю так после сп1 было еще куча фиксов. Был бы очень признателен. Раньше как то делали конечно через центр, но теперь то семерку кинули окончательно. А у меня столько программ по дизайну в которых нужно работать, которые просто так же на 10ке не идут. мра*** мелкософт.

Вы были правы, но и обновление начало работать только после установки обновлений что у вас накачал, однако встрял с одним KB3185319 x64 Cистема безопастности для IE11 в Win7 пишет код ошибки 8024200F естественно справку я получить так и не смог.

Ручная установка обновления так же не помогает?

Возможно, стоит попробовать очистить содержимое директории с загруженными обновлениями. Для этого, нужно остановить службу «Центр обновлений Windows», перейти в директорию %WINDIR%\SoftwareDistribution\DataStore и очистить её содержимое.

После этого, можно запустить службу Центр обновлений Windows, и попробовать выполнить поиск и установку обновлений повторно.

Вот команды для Командной строки, с помощью которых это можно сделать буквально за минуту:

Такие сообщения обычно появляются тогда, когда устанавливаемое обновление не соответствует вашей версии Windows. Например, вы пытаетесь поставить обновление от 32-разрядной Windows 7 на 64-разрядную Windows 7.

Очень полезно, Спасибо!

Спасибо. Для W7 sp1 все обновления актуальны?

Конкретно в этом списке представлены обновления, которые на наш взгляд, наиболее полезные и востребованные. Актуальных же обновлений куда больше, и лучше их устанавливать по возможности, через Центр обновления Windows.

Да. Тоже сталкивался с проблемой. Не загружались некоторые элементы сайтов, или не работал веб-интерфейс страниц. После установки обновления KB4474419 всё исправилось. Видимо это связано с алгоритмом и протоколом SHA-2 и DTLS по которому работает веб-сайт. При чём всё исправилось фактически методом тыка. Я знал что проблема точно не в провайдере и браузере. Т.к ошибка была одна и та же не зависимо от браузера. А например на мобильном устройстве всё работало отлично. Сразу смекнул что дело в системе. Спасибо данному сайту, за то что размещает обновления и предоставляет возможность скачивания

Вопрос надо устанавливать все обновления или можно только выборочно? И кстати какое из этих обновлений отвечает за корректное открытие веб-сайтов?

меня и моих знакомых этот сайт выручает как спасательный круг утопающему.

Спасибо! Вам огромное что вы есть и за вашу помощь.

Накопительный KB3125574 а что туда входит из представленных других обновлений? Или идёт отдельно?

Большое спасибо парни! без 7 не могу.

спасибо за Ваш труд

Такого обновления в принципе нет, под этим номером существует только статья в базе знаний microsoft.

Вот обновления, которые необходимо установить в Windows 7, если вы хотите получать летние обновления.

С июля этого года Microsoft сделает использование SHA-2 обязательным чтобы обновить Windows 7, чтобы пользователи, не установившие последнюю версию обновления системы безопасности эксплуатации, которую мы увидим ниже, останутся без их получения. обновления за 6 месяцев до того, как Microsoft даже прекратит официальную поддержку.

Чтобы добавить Поддержка SHA-2 в Windows 7 и гарантируем, что с лета мы продолжим получать обновления через Центр обновления Windows, необходимо установить патчи KB4474419, KB4490628 et KB4484071.

Далее мы объясним, как их загрузить и как проверить, установлены ли они.

Как скачать обновления KB4474419, KB4490628 и KB4484071 для Windows 7

Обновление KB4474419 отвечает за добавление поддержки подписи кода SHA-2 в Windows 7 с пакетом обновления 1 (SP2008) и Windows Server 2 R1 с пакетом обновления XNUMX (SPXNUMX). Как и ожидалось, Microsoft допустила ошибку при реализации этого алгоритма в операционной системе, и она есть. что вмешивается KB4490628, Патч, предназначенный для исправления ошибки и обеспечения бесперебойной работы SHA-2 в Windows 7. Ни одно из обновлений не бесполезно без другого, поэтому, чтобы иметь SHA-2 в Windows 7 и этот алгоритм можно использовать в Центре обновления Windows, необходимо установить оба исправления.

Наконец, обновление KB4484071 отвечает за установку Windows Server Update Services 3.0 с пакетом обновления 2 (WSUS), также известного как WSUS 3.2, необходимого для получения подписанных обновлений в операционной системе. Начиная с WSUS 4.0, поддержка SHA-2 уже была включена в систему, и никаких дополнительных действий со стороны пользователя не требуется, но эта версия доступна только в Windows Server 2012.

Эти обновления теперь доступны всем пользователям Windows 7. Нам просто нужно открыть Центр обновления Windows в нашей операционной системе, проверить наличие новых исправлений и загрузить их в Windows. Когда все обновления будут загружены, наша система будет готова к приему новых обновлений, подписанных SHA-2.

При желании мы также можем загрузить и установить обновления Windows 7 вручную, имея возможность загрузить эти конкретные исправления по следующим ссылкам:

Как проверить, установлены ли в Windows 2 необходимые обновления для SHA-3.2 и WSUS 7

Здесь мы будем проверять наличие последних обновлений, чтобы увидеть, установлены ли у нас хотя бы два основных обновления Windows 7; KB4474419 и KB4490628.

Если у нас Windows Server 2008, просто убедитесь, что установлен KB4484071, и все.

С этими обновлениями с июля этого года мы продолжим получать обновления для Windows 7 бесплатно до января и, если мы будем платить, с января 2020 года для оплаты.

Support microsoft com help 4474419 sha 2 code signing support update

Вопрос

Windows 7 x64 Pro German UEFI machine with LSI RAID Controller was only booting into repair mode after Installation of some Windows updates.

The relevant Updates were

KB4474419 (SHA-2 code signing support update for Windows Server 2008 R2, Windows 7, and Windows Server 2008: September 10, 2019)

and KB4516065 (September 10, 2019—KB4516065 (Monthly Rollup))

and some Office updates theat surely have nothing to do with the issue.

Start Repair could not fix the issue:

missingosloader

bcdedit: lists correct entries, winloader.efi file exists in c:\windows\system32

Analysis and collecting available information points to a SHA2 signature issue of the bootloader.

I must say: this is a very nice update

Prerequisites

There are no prerequisites for installing this update.

Обновление стека для Windows 7 SP1 и Windows Server 2008 R2 SP1: 12 марта 2019 г.

Аннотация

Это обновление позволяет улучшить качество компонента стеков обслуживания, который устанавливает обновления Windows. Основные изменения включают в себя:

Устраняет проблему в стеке обслуживания при установке обновления, подписанного с помощью только алгоритма хэша SHA-2.

Корпорация Майкрософт настоятельно рекомендует вам всегда устанавливать последнее обновление стеков обслуживания (SSU) для вашей операционной системы перед установкой последнего ежемесячного обновления безопасности. Установка обновлений стека обслуживания (SSU) гарантирует наличие надежного и надежного стека обслуживания, чтобы ваши устройства могли получать и устанавливать обновления Майкрософт.

Известные проблемы

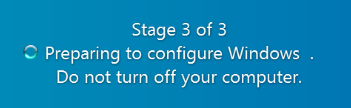

Перезагрузка застрял на «Этап 2 из 2» или «Этап 3 из 3»

После установки обновления стеков обслуживания вместе с другими обновлениями может потребоваться перезагрузка для завершения установки. Во время этого перезапуска вы можете застрять на определенном этапе и увидеть сообщение «Этап 2 из 2» или «Этап 3 из 3».Если вы испытываете эту проблему, нажмите Ctrl-Alt-Delete, чтобы продолжить вход. Это должно произойти только один раз и не препятствует успешной установке обновлений. Примечание В управляемых средах, таких как с помощью служб обновления Windows Server (WSUS), вы можете избежать этой проблемы, развернув это обновление в качестве отдельного обновления.

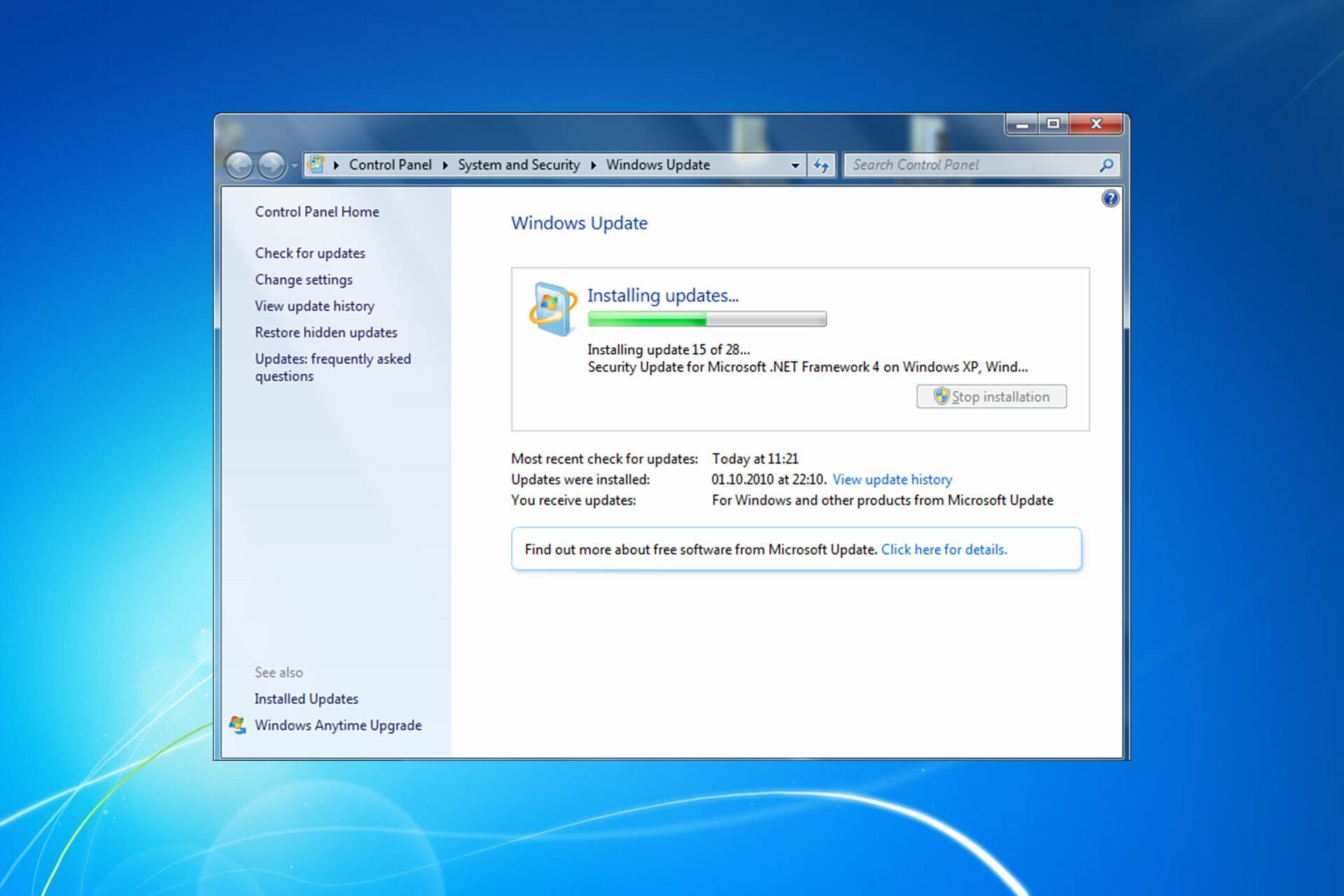

Как получить это обновление

Метод 1: Обновление Windows

Это обновление доступно через Windows Update. При включении автоматического обновления это обновление будет загружено и установлено автоматически. Для получения дополнительной информации о том, как включить автоматическое обновление, см.

Метод 2: Каталог обновлений Майкрософт

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайткаталога обновлений Майкрософт.

Обновление информации о деталях

Предварительные условия

Вы должны установить последнее обновление SHA-2(KB4474419), выпущенное 23 сентября 2019 года, а затем перезапустить устройство, прежде чем применить это обновление. Если вы используете Windows Update, последнее обновление SHA-2 будет предложено вам автоматически. Для получения дополнительной информации об обновлениях SHA-2 см.

Информация о послеустановке

После установки этого обновления мы рекомендуем установить последнее обновление стека обслуживания (SSU). Последние SSU для вашей версии Windows можно найти в ADV990001 Последние Обновления Стек обслуживания..

Требование перезагрузки

Вам не нужно перезапускать компьютер после применения этого обновления.

Сведения о замене обновлений

Это обновление заменяет ранее выпущенное обновление 3177467.

Файл информацииАнглийская (Соединенные Штаты) версия этого обновления программного обеспечения устанавливает файлы, которые имеют атрибуты, которые перечислены в следующих таблицах. Даты и время для этих файлов перечислены в скоординированном универсальном времени (UTC). Даты и время для этих файлов на локальном компьютере отображаются в вашем местном времени вместе с текущим временем летнего времени (DST) смещения. Кроме того, даты и время могут меняться при выполнении определенных операций в файлах. Информация о файлах Windows 7 и Windows Server 2008 R2

Файлы MANIFEST (.manifest) и MUM-файлы (.mum), которые установлены, не перечислены.

Support microsoft com help 4474419 sha 2 code signing support update

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

Windows 7 x64 Pro German UEFI machine with LSI RAID Controller was only booting into repair mode after Installation of some Windows updates.

The relevant Updates were

KB4474419 (SHA-2 code signing support update for Windows Server 2008 R2, Windows 7, and Windows Server 2008: September 10, 2019)

and KB4516065 (September 10, 2019—KB4516065 (Monthly Rollup))

and some Office updates theat surely have nothing to do with the issue.

Start Repair could not fix the issue:

missingosloader

bcdedit: lists correct entries, winloader.efi file exists in c:\windows\system32

Analysis and collecting available information points to a SHA2 signature issue of the bootloader.

I must say: this is a very nice update

Prerequisites

There are no prerequisites for installing this update.

Убедитесь, что ваша Windows 7 может получать расширенные обновления безопасности (ESU)

Microsoft имеет объявил Расширенные обновления безопасности для Windows 7 для тех, кто готов платить за компьютерную подписку. Поддержка Windows 7 заканчивается 14 января 2020 года, поэтому важно проверить, может ли ваша Windows 7 получать расширенные обновления безопасности (ESU). В этом посте мы расскажем, как вы можете проверить соответствие вашего Windows 7 система. Мы также включили детали для Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Убедитесь, что Windows 7 может получать расширенные обновления безопасности

Вот список минимальных требований и процессов установки для проверки EUS. Если у вас есть виртуальная машина Windows 7, размещенная в Azure, вы будете получать бесплатные обновления ESU.

Если обновление KB завершилось неудачно, следуйте методам устранения неполадок.

1]Минимальные требования к ОС

Первым критерием для получения ESU является то, что вы должны обновить свою копию до Пакет обновления 1 (SP1) для Windows 7 и Server 2008 R2 SP1 или Windows Server 2008.

2]SHA-2, обновление стека обслуживания и ежемесячные накопительные пакеты

Далее вам нужно установить обновление поддержки подписи кода SHA-2, обновление стека обслуживания и ежемесячные накопительные пакеты. Вот подробности, предлагаемые Microsoft:

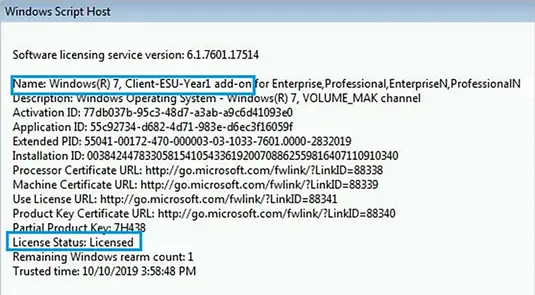

3]Активация с помощью ключа ESU

Получив их, вы можете установить и активировать Windows с помощью ключа ESU, который вы получили от поставщика облачных решений или в Центре администрирования Microsoft 365. Это ключи MAK, и они понадобятся вам для получения обновлений безопасности в течение всего года.

Выполните эти три шага, чтобы активировать и проверить статус вашего ключа ESU. Хотя Microsoft предлагает использовать System Center Configuration Manager для отправки сценариев на корпоративные устройства. Все это следует выполнять в командной строке с повышенными привилегиями. Мы будем использовать SLMGR для активации и проверки.

Найдите идентификатор активации ESU

Активируйте ключ продукта ESU

Проверить статус

Вам придется повторять этот процесс каждый год. Вы будете получать новый ключ MAK каждый год., который необходимо активировать, чтобы продолжать получать обновления ESU.

Поскольку ваша копия Windows уже активирована, вы можете задаться вопросом, перезаписывает ли ее вторая клавиша. Это не относится к делу. Ключ ESU MAK будет установлен рядом с другим ключом активации. Это не повлияет на другой ключ активации.

4]Установка обновлений KB для окончательной проверки

После успешной активации вам необходимо установить KB4528069 для Windows 7 SP1 и Windows Server 20008 R2 SP1. Если вы делаете это в Windows Server 2008, установите KB4528069. Вы можете получить это обновление из каталога Центра обновления Майкрософт или из служб Windows Server Update Services (WSUS).

Это обновление, не связанное с безопасностью, недоступно в Центре обновления Windows или Центре обновления Майкрософт. Это поможет вам проверить, хотите ли вы получать расширенные обновления безопасности (ESU).

Если компьютер не может подключиться к сети, вам нужно использовать другой метод:

Первый — скачать установить KB4519972 через USB или любым другим способом. Затем вам нужно использовать инструмент Volume Activation Management Tool для выполнения активации прокси.

Вам нужно будет загрузить и установить Volume Activation Management Tool, обновить файл конфигурации, настроить параметры клиентского брандмауэра для VAMT, а затем добавить ключ продукта ESU в VAMT.

Обновления ESU всегда будут искать ключи MAK, и если они отсутствуют, вы не получите обновления. Поскольку ключи MAK являются одноразовыми ключами, убедитесь, что у вас есть четкое обсуждение того, как вы будете управлять, если потребуется переустановка машины.

Устранение неполадок с расширенными обновлениями безопасности (ESU)

Microsoft также поддерживает версии Windows 7 и Windows 2008 Embedded, POS Ready, Enterprise, Standard, Datacenter, Web, Workgroup.

Вам следует подумать об обновлении Windows 7 до Windows 10, так как в противном случае будет сложно защитить Widows 7 после окончания поддержки. Использование Windows 7 после окончания срока службы сопряжено с определенными рисками!

SHA-2 поддержка Майкрософт для Windows Server 3.0 SP2

Аннотация

Чтобы соответствовать отраслевым стандартам, Корпорация Майкрософт отходит от использования подписей SHA-1 для будущих обновлений и переходит на подписи SHA-2 (подробнее см. KB4472027). Без применения этого обновления SHA-2, начиная с июля 2019 года, WSUS 3.0 SP2 (также называемый WSUS 3.2) не сможет выполнить необходимые задачи обновления WSUS. Начиная с WSUS 4.0 в Windows Server 2012, WSUS уже поддерживает обновления с подписью SHA-2 и не требуется никаких действий со стороны клиентов. Это обновление необходимо для тех клиентов, которые все еще используют WSUS 3.0 SP2. Мы рекомендуем обновление до последней версии WSUS, версия 10.0.

Добавление поддержки SHA-2 не добавляет поддержку обновлений функций Windows 10 на WSUS 3.0 SP2.

Предварительные условия

Ежемесячная свертка Windows выпущена 12 марта 2019 года или позже, например,

KB4489880 или более высокая свертка для Windows Server 2008 SP2 установлена.

KB4489878 или более высокая свертка для Windows Server 2008 R2 SP1 установлена.

.NET Framework 3.5

Мы рекомендуем вам совершить резервное копирование базы данных WSUS перед установкой

Синхронизация иерархии WSUS после успешной установки патча

Мы рекомендуем синхронизировать все серверы WSUS в вашей среде после применения этого обновления. Если у вас есть иерархия серверов WSUS, примените это обновление и синхронизируйте свои серверы с верхней частью иерархии.

Чтобы синхронизировать серверы таким образом, следуйте шагам ниже

Примените обновление к серверу WSUS, который синхронизируется с обновлением Microsoft.

Подождите успешного окончания синхронизации.

Повторите эти действия для каждого сервера WSUS, который синхронизируется с только что обновленным сервером.

Известные проблемы

Отмена установки данного через MSI обновления не поддерживается. Корпорация Майкрософт рекомендует проводить проверки в непроизводственной среде.